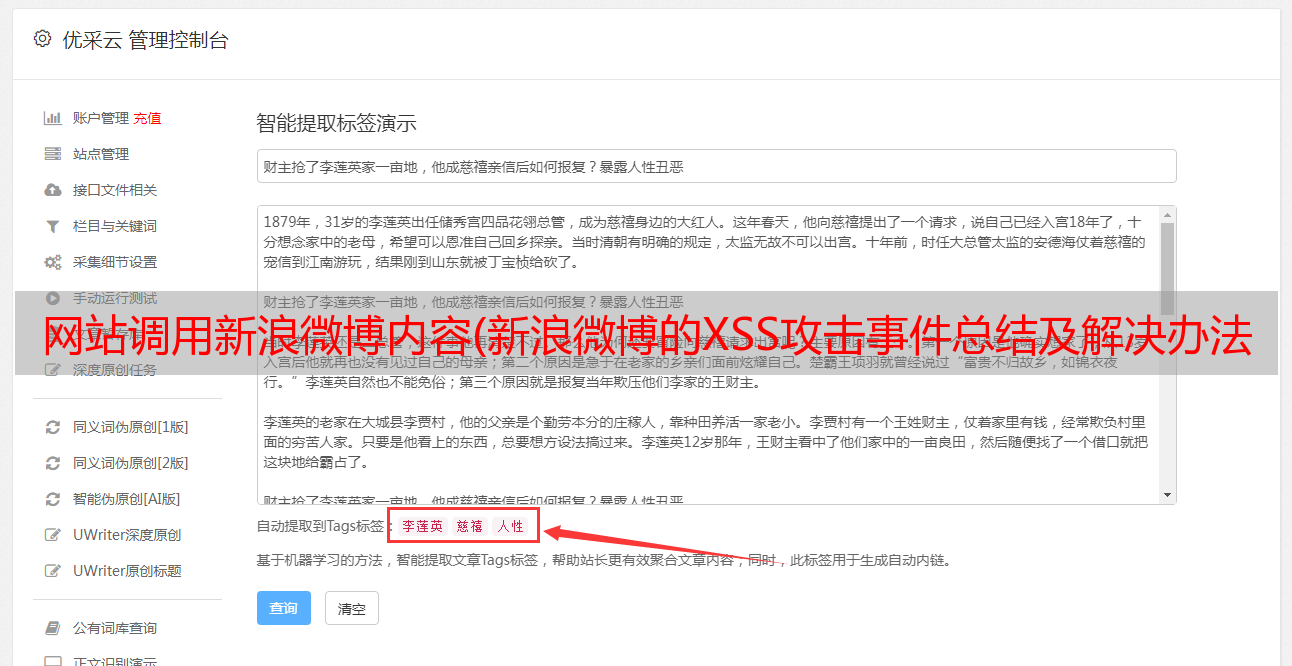

网站调用新浪微博内容(新浪微博的XSS攻击事件总结及解决办法(一))

优采云 发布时间: 2022-01-06 16:10网站调用新浪微博内容(新浪微博的XSS攻击事件总结及解决办法(一))

请注意,用户还可以将脚本注入描述和书签字段,而不仅仅是名称字段。我们需要对需要从书签文件中读取的任何数据进行编码,因为我们会将其打印到浏览器。

新浪微博攻击

(2011年6月28日)新浪微博发生了一次比较大的XSS攻击。大量用户自动发送诸如:“郭美美事件一些不被注意的细节”、“党建中穿帮的地方”、“让女人心跳的100首诗”、“3D肉团”段子高清国语版*敏*感*词*》、《这就是传说中的神仙亲人》、《轰!范冰冰的*敏*感*词*照片真的流出》等微博和私信,并自动关注了一个名叫hellosmy的用户。

事件线索如下:

20时14分,大量V认证用户开始招募转发蠕虫

20:30,病毒页面无法访问

20:32 新浪微博用户hellosmy无法访问

21:02,新浪漏洞补丁完成

XSS攻击代码简析

函数 createXHR(){ 返回 window.XMLHttpRequest? new XMLHttpRequest(): new ActiveXObject("Microsoft.XMLHTTP");} function geta*敏*感*词*ey(url){ xmlHttp = createXHR(); xmlHttp.open("GET",url,false); xmlHttp.send(); 结果 = xmlHttp.responseText; id_arr =''; id = result.match(/namecard=\"true\" title=\"[^\"]*/g); for(i= 0;i 这段代码比较丰富,它让微博广场的URL在请求中注入一个JS文件,JS请求完成后,会自动执行并从发布的微博(包括攻击Site link)等站点已经完成了攻击,可以看到main函数调用了publish、follow、message函数来帮你做那些坏事。

总结

可见XSS攻击的方式其实有很多种,大家可以防一下。但是,有时你会发现它们的一些共性-注入然后使用浏览器自动执行。因此,必须严格检查不可信的输入和输出!

参考文献和引文:

Cool Shell:对新浪微博的XSS攻击

MSDN