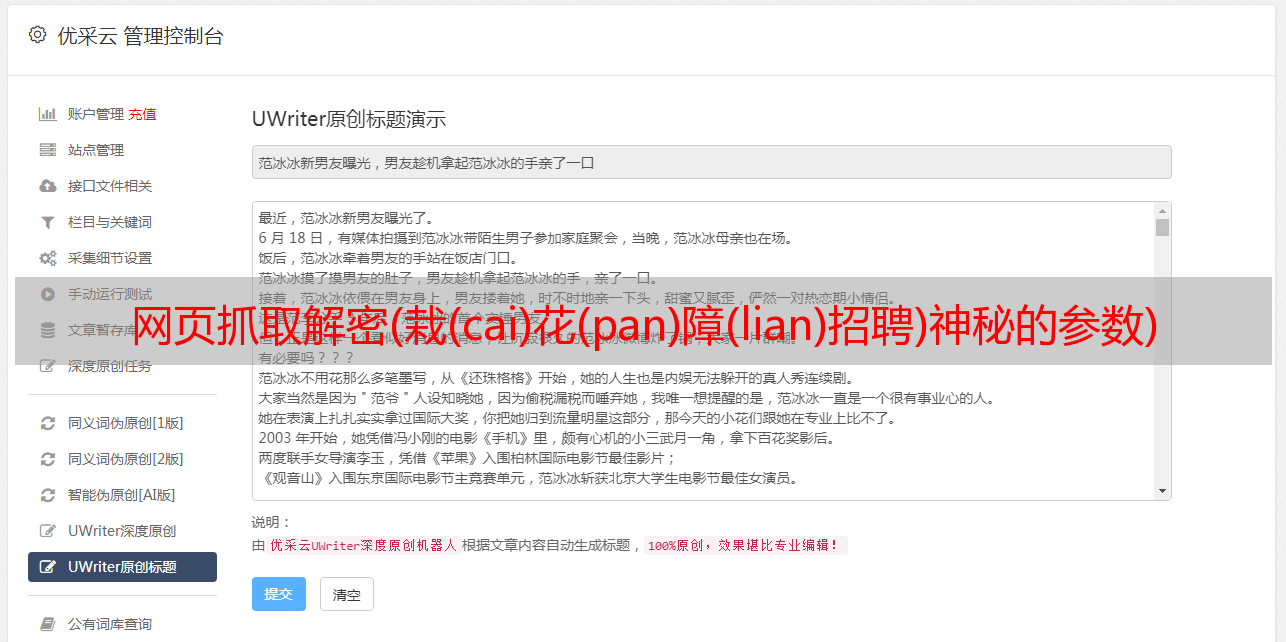

网页抓取解密(栽(cai)花(pan)障(lian)招聘)神秘的参数)

优采云 发布时间: 2021-09-30 19:26网页抓取解密(栽(cai)花(pan)障(lian)招聘)神秘的参数)

前言

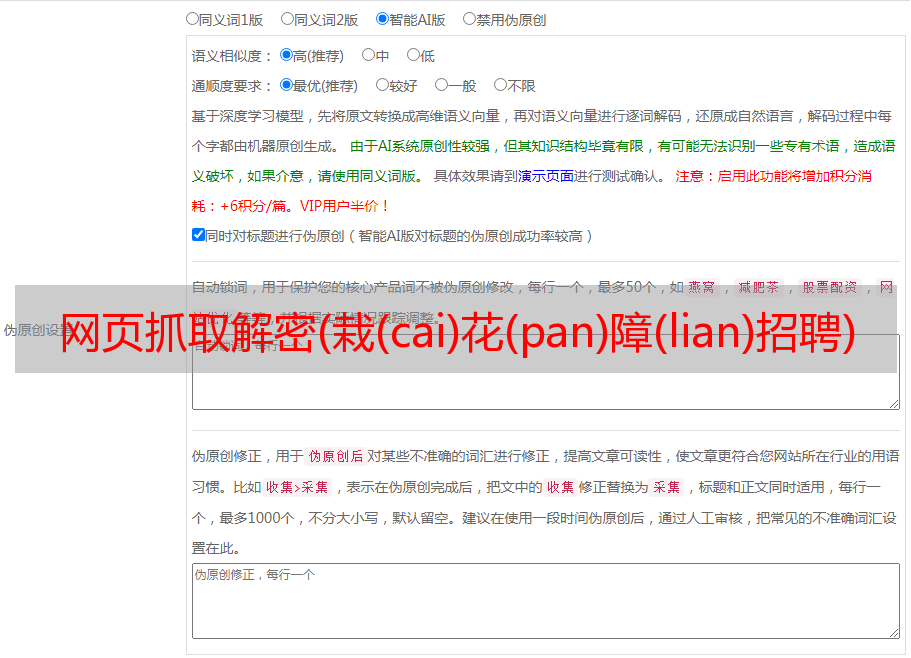

相信爬过“蔡(盘)文”和“志(志)障(莲)招募”的虫师们,应该都看到了MmEwMD的神秘参数,都是因为它。存在,让大家无法正常玩爬虫,那么这一系列神秘参数是什么呢?今天我们一起来讨论一下。在开始之前,欢迎大家加入我们的QQ技术交流群:544185435。我们会不定期更新爬虫相关文案和视频教学!

关于 MmEwMD

“MmEwMD”这一系列神秘参数,我第一次看到是在2017年底,当时有网友私聊我问能不能反加密,于是我就响应了它的需求,去网上普及了相关信息。发现当时很多网站已经采用了加密算法,一些大A已经在相关网站上发了相关帖子,有的老板甚至把我开的加密价格倒了到7K+,不知道最后能不能成功。

经过一段时间的分析科普,发现这个加密算法是瑞数公司提供的。该算法具有以下特点:

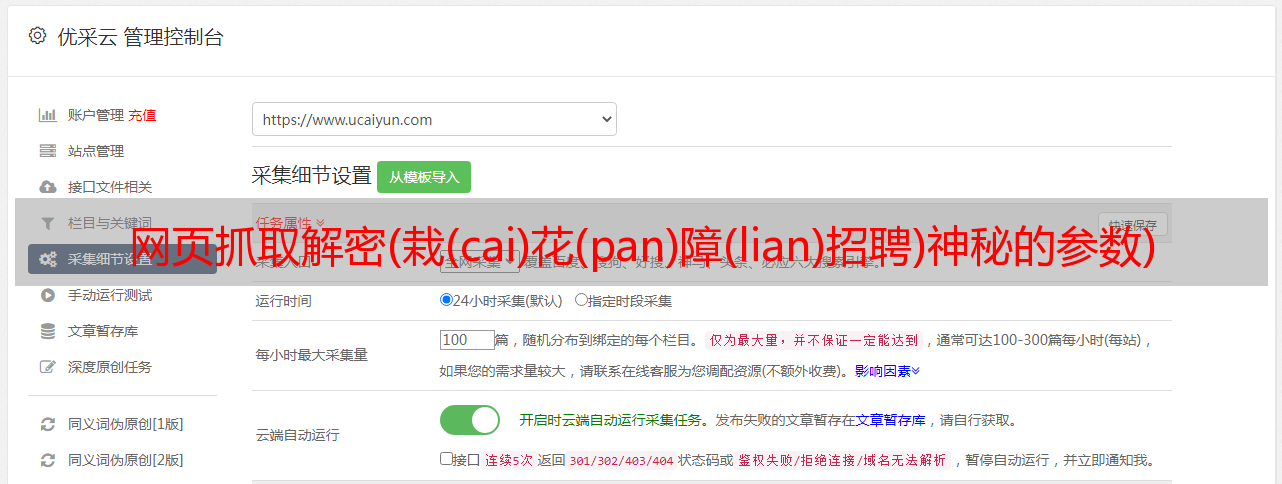

如何对抗反调试

关于网站的反调试问题,相信已经困扰了很多同胞吧?我也没有什么好办法(只能怪自己学习不好)。我目前的做法是在网页加载前通过插件替换调试器的功能,或者通过中介进行篡改,但这对动态发布的JS加密没有任何影响。效果,对于这种页面,我直接在控制台重写了函数,如果大家有更好的方法,欢迎留言讨论!

如何快速找到加密条目?

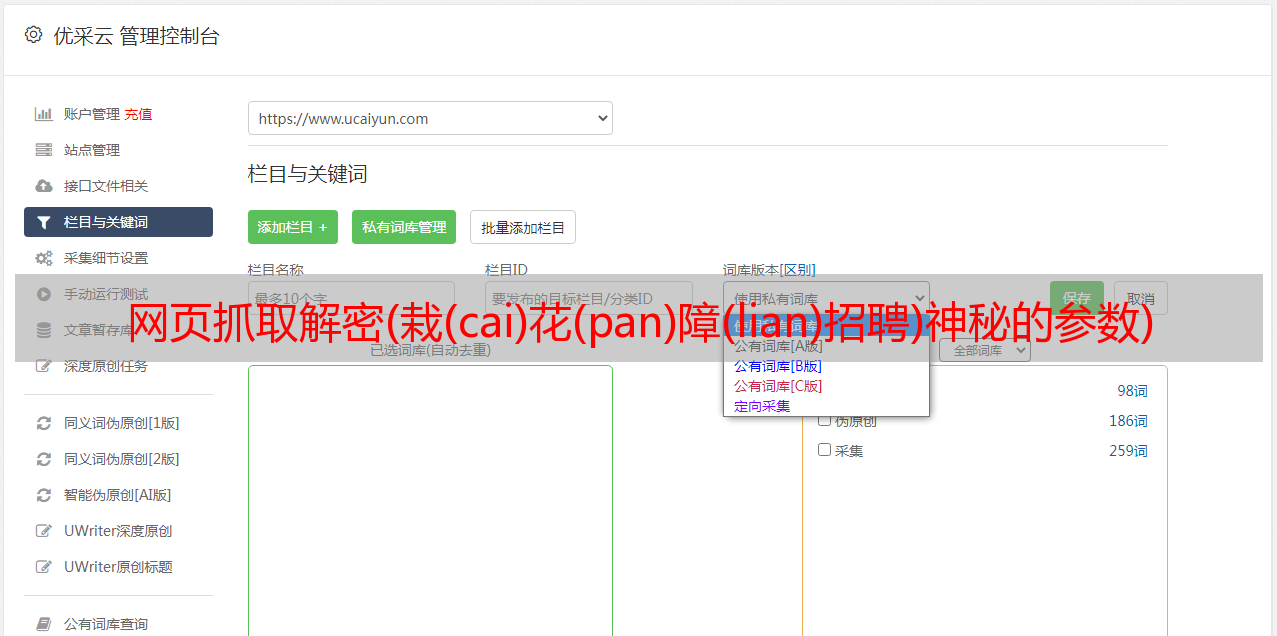

这里我们将通过某个站(为了避免不必要的麻烦,以下文章将不再提供站名及相关信息,敬请谅解!)作为演示,我们可以看到链接收录与MmEwMD这个词,可以说每次发送请求都会看到这串参数。

从上图可以看出,在chrome中全局搜索MmEwMD并没有找到相关的。是的,这串参数纯粹是动态生成的,所以为了减少不必要的麻烦,我们直接通过hook来捕获。此参数的加密条目。(钩子脚本会在文末附件中提供)

通过钩子,我们可以很容易地抓住它。目前它在发送这个链接之前被强行断开,所以现在它非常接近它的加密入口,我们往下看。

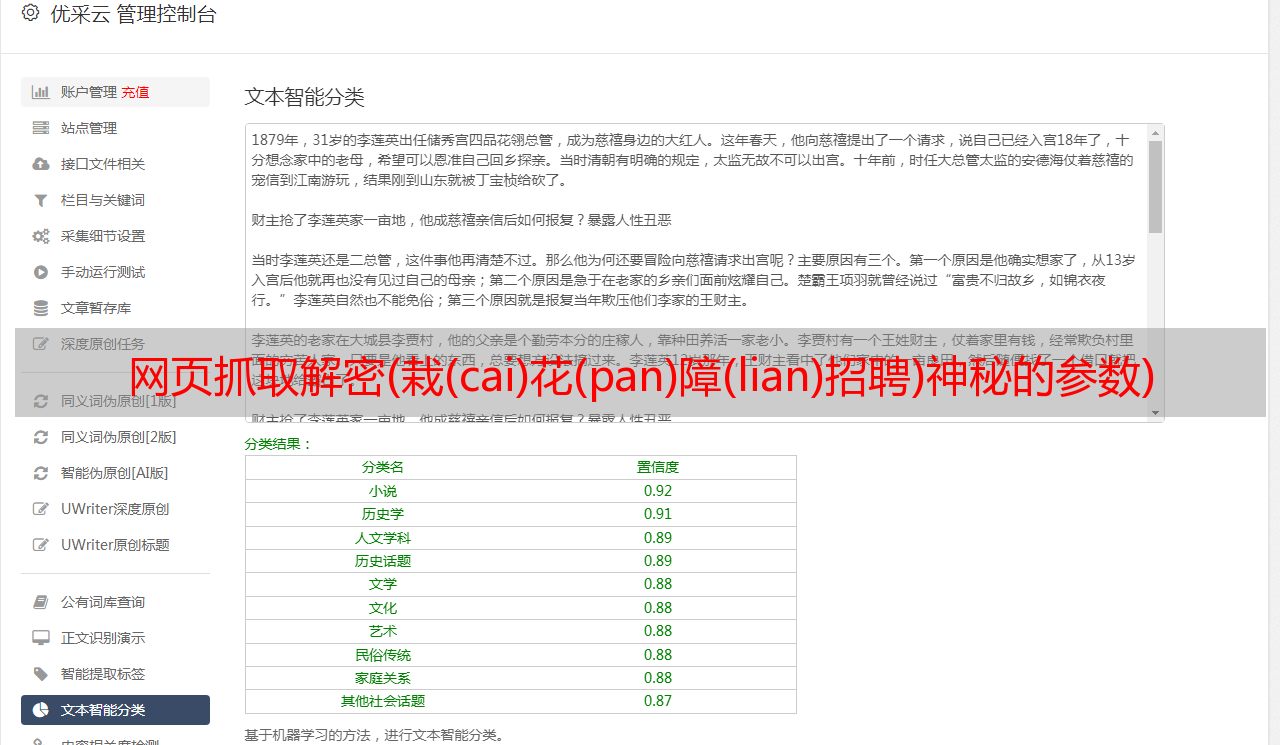

分析堆栈信息后不难发现,在:arguments[1] = _$me(arguments[1]); 这段代码中生成的加密字符串,是不是直接在arguments[1]中,能不能在这一行输入带断点的加密条目?

遗憾的是arguments[1]不能作为断点使用,因为如开头所说,这组加密js都是动态生成的,也是高度混淆的,所以如果用这个作为断点的话,下次刷新就会肯定找不到,所以我们在进一步分析后最终找到了 i.send(b, k) 方法。我们发现刷新后断点仍然有效,所以我们需要做的就是按F11一步一步找到入口。

几次按F11后,我们又回到了刚才的arguments[1]。这时候,我们执行了_$i2(arguments[1]),惊奇的发现它确实生成了加密,说明它就是我们要找的加密条目。

最后,我们来看看加密函数。不要怀疑,它的可读性真的只有0%。由于很多加密算法都使用了网站,你可以在百度或谷歌上使用关键词@。>: MmEwMD, 9DhefwqGPrzGxEp9hPaoag 发现。