电影资源网站被挂马挂链了,怎么办?(一)

优采云 发布时间: 2021-08-18 04:22电影资源网站被挂马挂链了,怎么办?(一)

1、意外发现

前段时间有朋友追美剧《权7》,所以偶尔会拖着我找资源:“你有7资源的权利吗?” “帮忙找熟肉?”虽然我一直在抱怨,“我不知道。”去找会员还是百度/谷歌?”但想了想,很多非科技圈的人总是这样想:网上资源再丰富,百度和谷歌也比不上自己的“电脑维修” .” “我的朋友很坚强。

嗯,看着一张小龙虾饭的脸,我根据资源名称搜索了各种关键词,然后给他发了“熟肉”(高清、无编码和字幕),顺便说下URL 把链接和链接发给他,说明以后有更新可以自己找。一周后,朋友尴尬地说:“那个网站资源好像已经停止更新了?要不要再找了?”

为了两餐小龙虾,我重复了之前的动作,但这一次收获的不仅仅是小龙虾,而是一个意外的发现。之前搜索的时候,浏览器有adblock之类的插件,所以很少看到网页广告。我那天刚升级,所以我用了备用浏览器。

用同一个关键词,去了各个资源站。由于一些网站在搜索资源时没有产生“熟肉”版本,我关闭了网站并去了其他资源站。 ,于是我来回跳转了几个资源网站。然后就时不时的被下面的弹窗抓到了……基本上就是这个格式(反河蟹,编码……):

这些网站域名明显不同,但是弹出框的内容却几乎一样。这种情况基本上有两种可能:

第一个一、这些电影资源网站已经挂马,被动打帧;

第一个二、这些电影资源网站的意义在于积极引导其他“主持人”、“直播”、“泛se情怀”和“se情怀”网站。

有了*****的经验,我隐约觉得有些不对劲,于是决定看情况。

2、初参

①网站content

为了一探究竟,我依次点击了上面弹出的不同网站的图片,然后跳转到了对应的网站。这时,我才发现这件事有些奇怪。这些网站除了域名,整个布局几乎一模一样,不再是“泛*敏*感*词*”的美图网站,是*敏*感*词*的网站! (打代码好痛……)

②诱导付款

大概分析了URL结构和内容布局,基本遵循了一个规律:图片免费观看,视频只能采样,全部付费购买。比如点击这里的任意视频,然后跳转到这个页面介绍=>

点击立即播放查看?

一直在加载,这不是正确的方式。独享100M速度,没做过页面拦截。估计这个视频坏了;

换一个?

还在【数据加载中】,没有看到任何预览,网站这个时候又开始弹出支付页面了(好像是想告诉大家:赶紧花十几二十块钱,就你不用再等了,马上看。支付指南还解释了“享受美妙的旅程!”)=>

后面基本就是拉脚大叔的操作了=>

哟,现在的“爱”网站,用户体验如何?我也上了移动支付列车,可以用微信和支付宝支付。从产品来看,这个诱因支付还可以,无论是点击视频弹窗还是点击网站[开通VIP]右上角的按钮,每次都会弹出不一样的诱惑图片,而且价格很“亲民”,十到二十元左右。

分析多个页面后,我猜测这些网站:可能只是一个壳,没有视频服务之类的,最终目的是诱导用户使用微信或支付宝小额支付,然后消费者吃阿呆损失。 (说白了,就是基于'这些'情绪'诱发的少量财务造假)

好吧,这只是一个猜测。是不是这样,我需要一步一步验证。

(以下内容比较技术性,不感兴趣的可以拖到文末查看本次调查的结论)

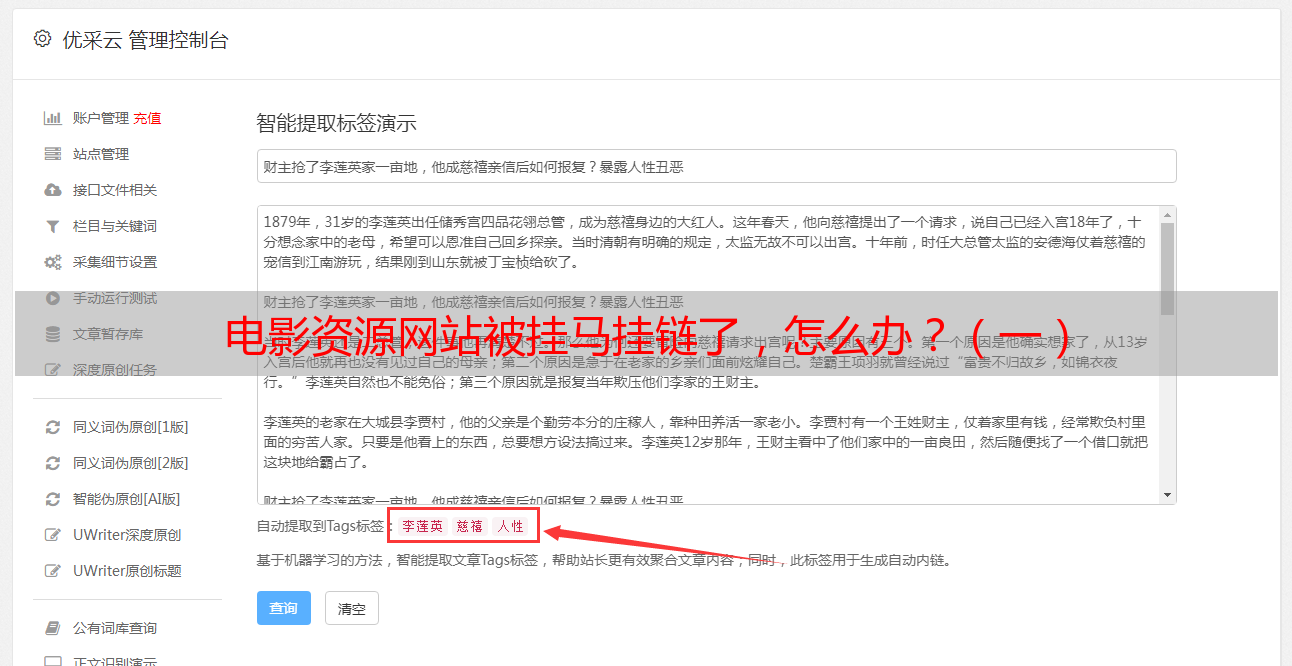

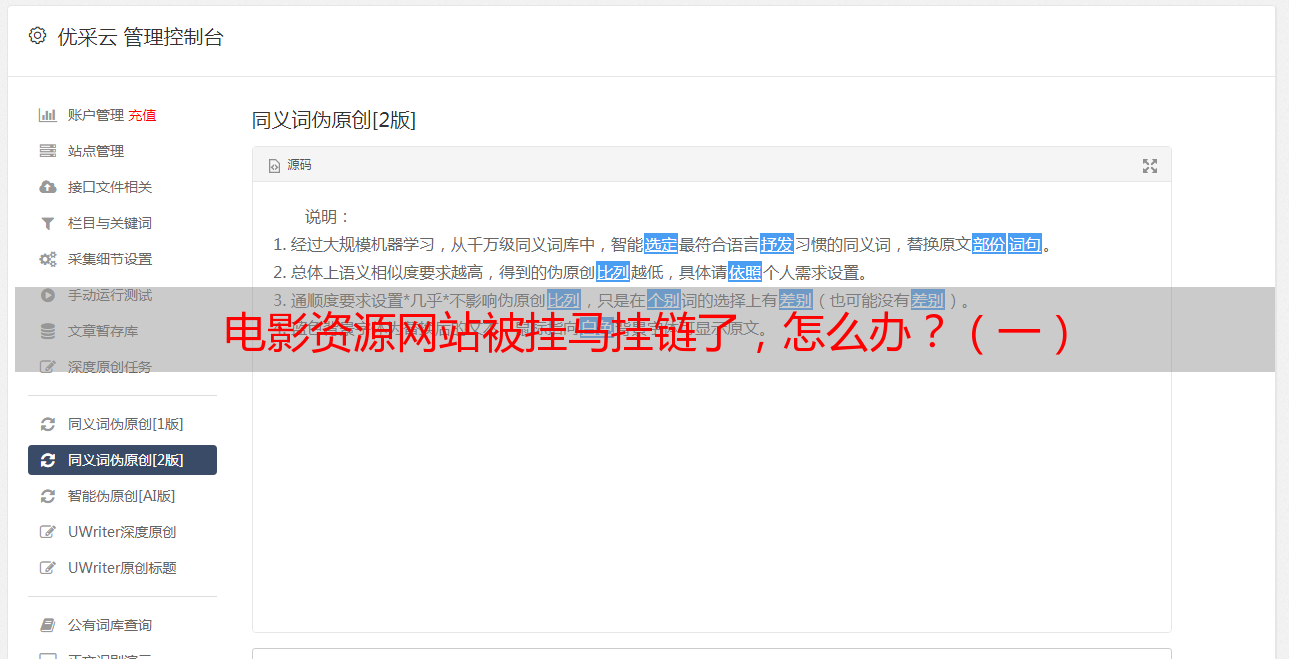

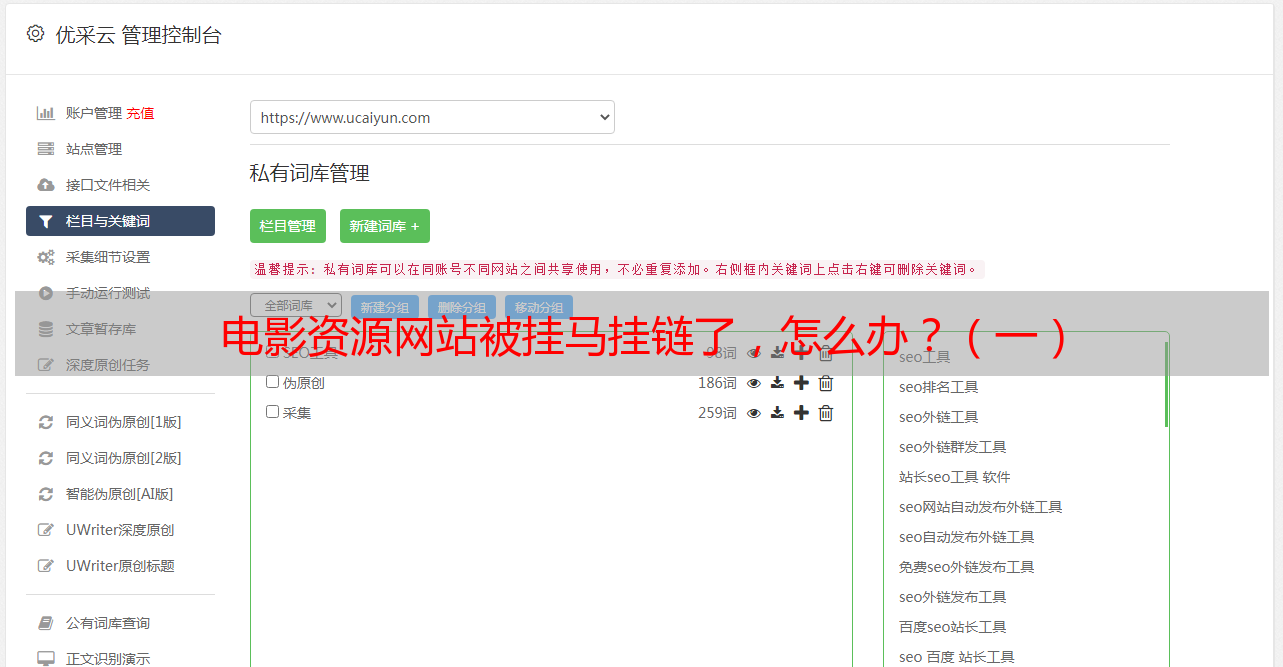

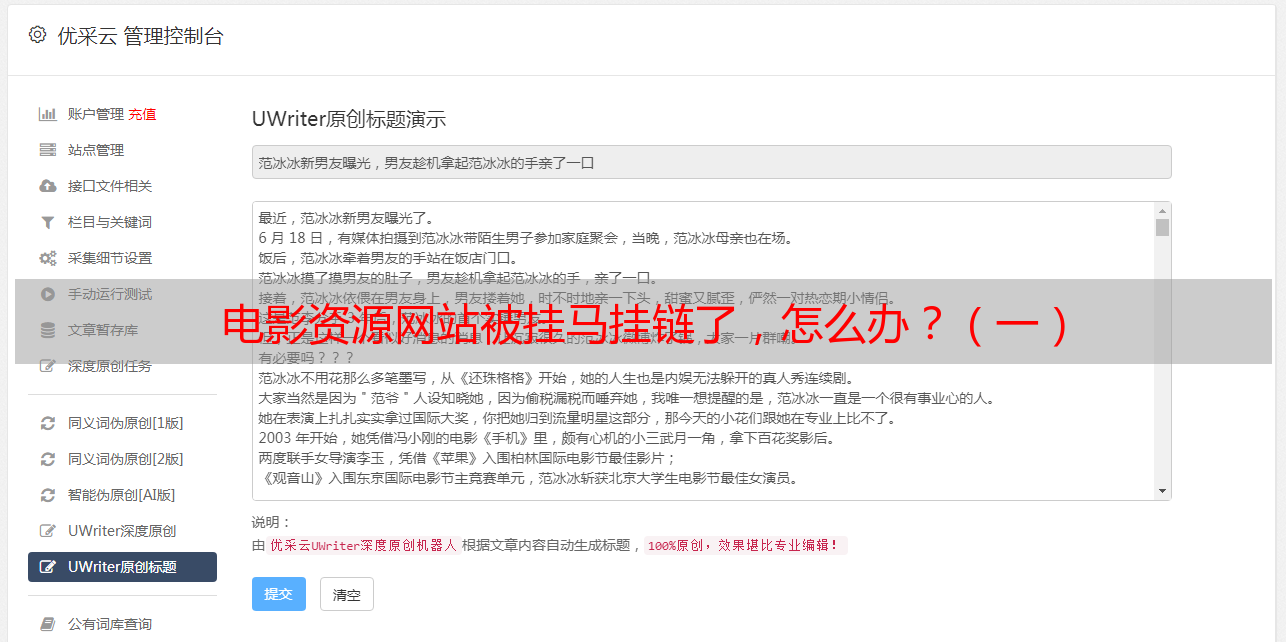

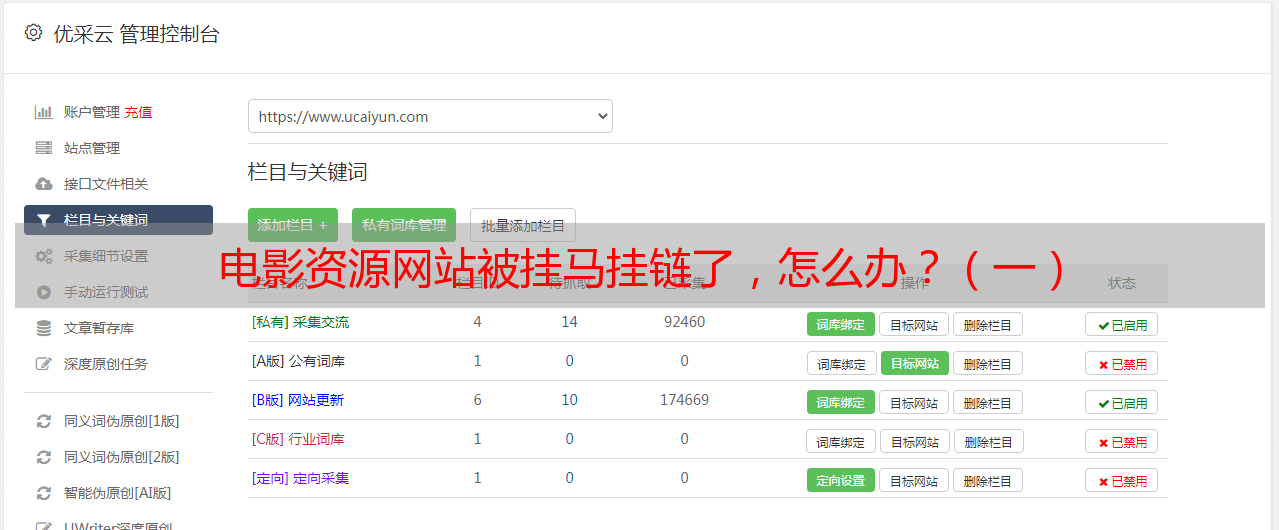

3、信息采集

直觉告诉我,这些网站应该使用同类型的cms(内容管理系统),更直接的是“se'情cms”,后面可能还有一些'se' 青的灰色生产队正在运作。由于都是cms网站制作的,所以会有相同的banner、网站logo、开发者信息等,即“网站fingerprint”。

①查看网站的源码,找到“网站fingerprint”,类似这个=>

看看这些网站,每一个网站在前端代码的head和footer标签中都有对应的指纹信息。

②根据网站fingerprint 和关键词 语法(如intext 或intitle)通过Google 或Bing 进行搜索=>(注:如需搜索网站,建议关闭安全搜索功能,否则搜索的内容很少)

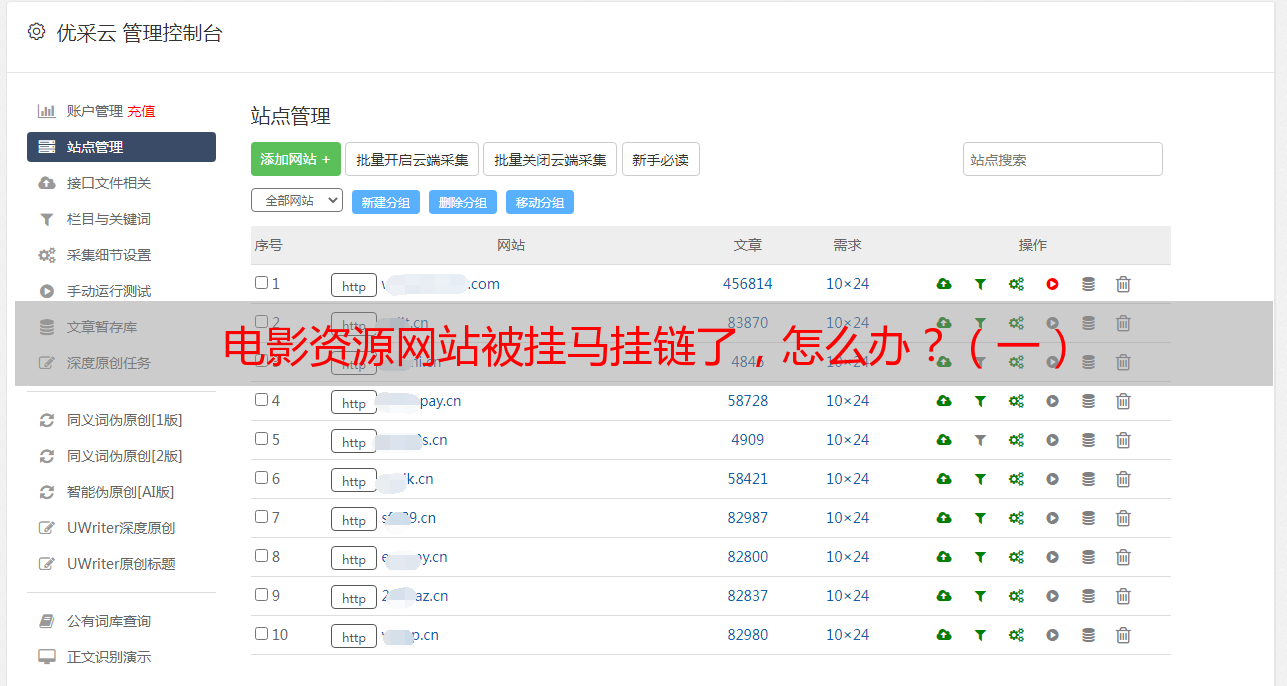

根据几个搜索引擎得到的情况,这么多相同的网站和页面,应该是这个行业的一个团队,都买了一样或者类似的cms,然后自己搭建推广,通过搜索引擎SEO或各种资源网站挂马推广等,并通过微信或支付宝诱导支付。

看来,这不仅仅是*敏*感*词*网站这样的几个简单的事情,应该涉及到*敏*感*词*诈骗行业的*敏*感*词*运营。

③接下来,我们需要做进一步的信息采集。例如,这些网站 服务器位于何处?是在国内还是国外运营?*敏*感*词*是什么?看看有没有关联,是去中心化运营还是大团队运营?我们对这些*敏*感*词*网站服务器进行信息检测,这里我们使用shodan(Satan,传说中的“黑暗搜索引擎”)来分析:

网站1:

开放端口:21、80

服务器区域:山东青岛

托管服务商:上海安XX网络

Whois域名信息:开启安全保护后,只能看到域名服务商的信息,没有网站运营商个人信息

网站2:

IP 地址:103.229.X.X

开放端口:80

服务器区域:香港

托管服务商:Sun network LTD, New Network (Hong Kong) Co., Ltd.

备案信息:未备案

域名注册人:王xx

注册人联系信息:

域名服务提供商:

网站3:

IP 地址:23.23.X.X

开放端口:80、21、5985

服务器区域:海外(美国)

备案信息:未备案

注册地区:福建

域名服务商:godaddy

域名注册人:LIxx

注册人联系信息:

……

网站4:

IP 地址:107.151.X.X

开放端口:80、21、88、443……

服务器区域:海外(美国)

托管服务提供商:VpsQuan

Whois域名信息:开启域名保护,无注册人信息

网站5:

IP 地址:103.234.X.X

开放端口:80、21、443、12345……

服务器区域:香港

Whois域名信息:开启域名保护,无注册人信息

网站6:

IP 地址:23.23.X.X

开放端口:80、21、5985

服务器区域:海外(美国)

备案信息:未备案

注册地区:福建

域名服务商:godaddy

域名注册人:LIxx

注册人联系信息:

……

经过20多个网站分析,发现服务器地区、服务器托管公司、域名注册商、注册人信息等都非常分散。但是你仍然可以获得一些信息:

一个。这些网站80% 托管在香港和海外(美国);

B.全部没有正式备案;

c.大多不留注册人信息,有的留QQ邮箱。

总结:经过以上四步信息采集,我们可以得到这样一个基本情况:这些'se'情'网站由很多小团队运营,通过购买类似的“se'情cms”构建和操作;此外,为了规避国内监管,大多选择将服务器托管给以香港和美国为主的服务商,很少留*敏*感*词*册*敏*感*词*。 (后续可通过微信、支付宝、网站database等方式跟进)

4、漏洞挖掘

如果按照正常的灰产打击流程,最直接的方式就是使用“钓鱼执法”,比如直接微信或者支付宝支付,然后看看能不能加好友,然后直接挖掘背后的操作者场景(如果对方用小号,腾讯和阿里不插手,这个方法估计不行)。

那么,在此之前,先看看我们能不能在技术上有所突破。比如能不能拿到后台数据库,找到后台管理页面,直接接管网站,或者通过数据库找到更详细的管理员账号信息等等,甚至通过服务器权限获得整个服务器的权限;前提是:我们能不能找出这套“se lovecms”的漏洞?

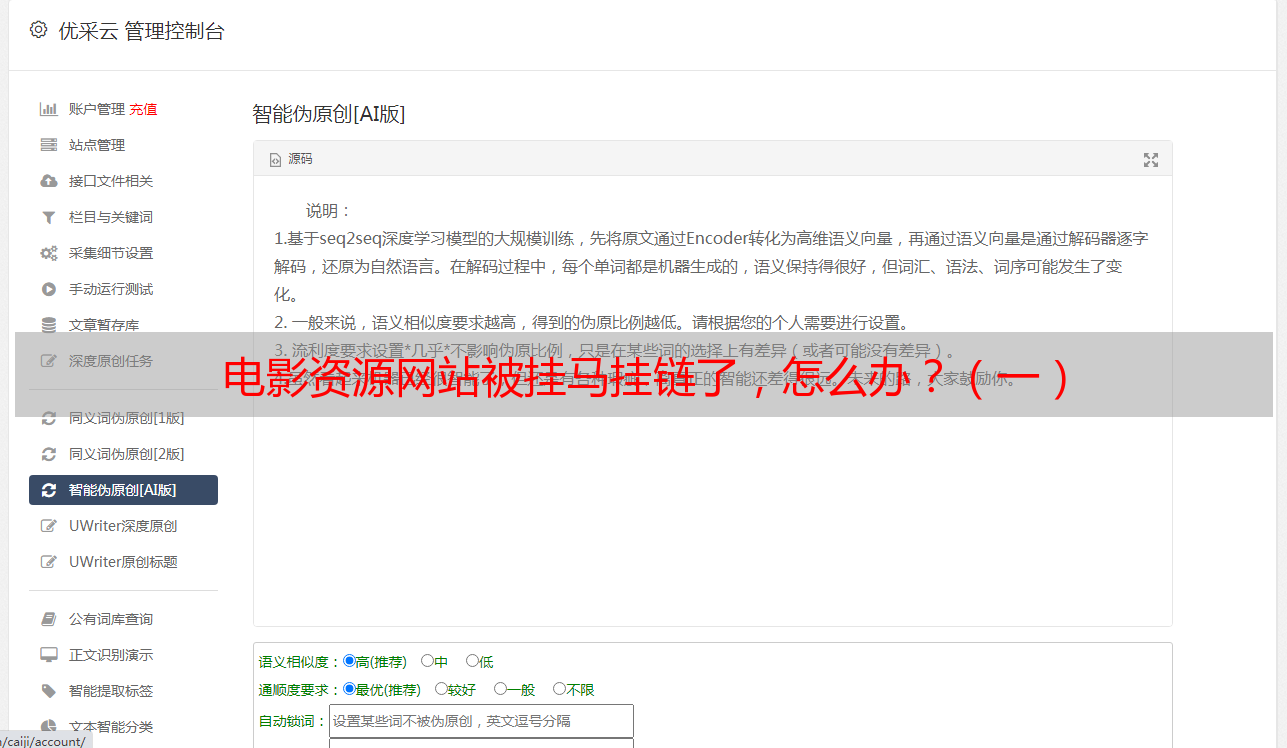

考虑到这种网络软件是“地下”的,不像大家熟知的discuz论坛,有很多可以直接使用的公开漏洞和渗透工具。因此,首先使用 Web 泄漏扫描,看看是否可以找到常规漏洞。我先从国外托管的几个'网站开始,发现都是PHP+MySQL架构,很多都是运行在Windows+IIS上,还好SQL注入和XSS跨站脚本漏洞普遍暴露。当然,这些漏洞能否利用还有待进一步验证。

(注:上面提到的缺失扫描,Burp/AWVS/Appscan是可选的,更具体的使用这里省略)

5、SQL 注入渗透

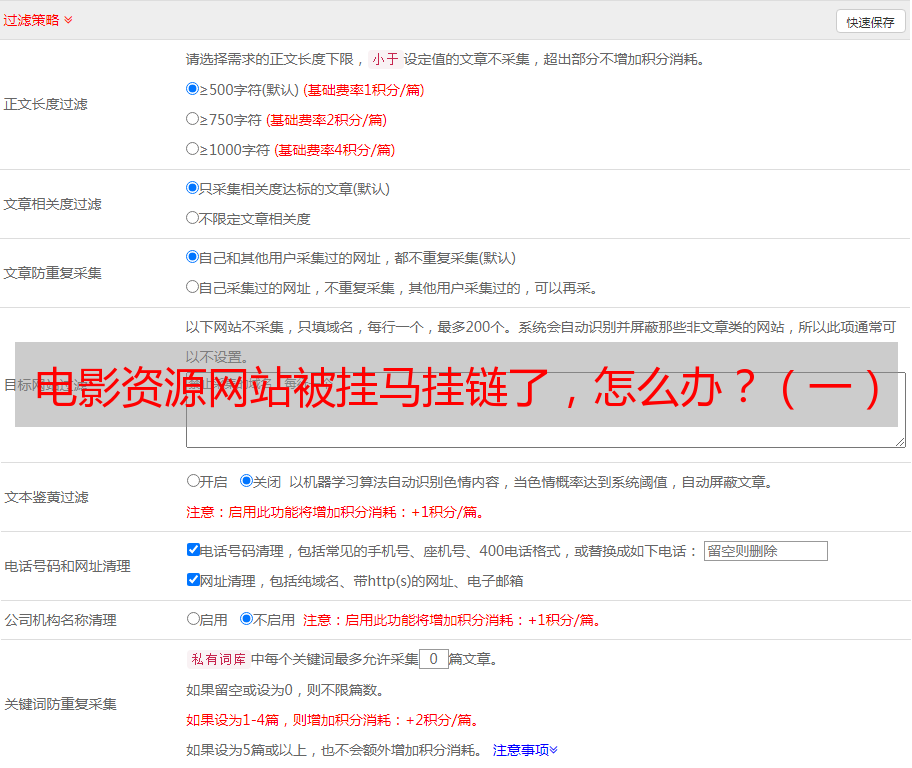

接下来先手动找几个注入点,点击网站的分类列表,可以得到类似“php?id=x”=>

这里采集了一批来自不同网站的注入点,然后带着神器SQLmap出去逛逛。不同的网站保护情况不同(比如安装了waf),注入的效果也不同。你不能只用一条指令就黑。您需要调整注入参数,例如是否增加延迟,是否使用随机头,是否增加注入级别。按照这个思路,大概需要这些说明:

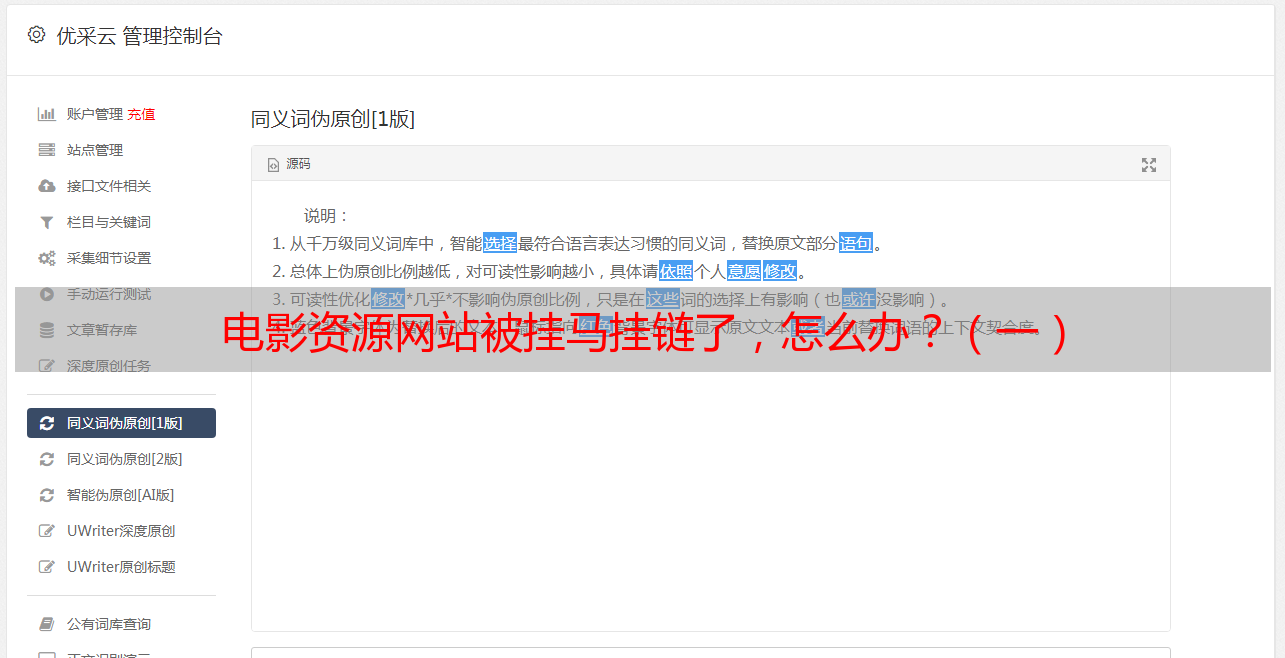

① SQL注入获取数据库和管理员信息

root@kali:~#sqlmap.py -u --dbs --users

root@kali:~#sqlmap.py -u --dbs --users --dbms mysql

root@kali:~#sqlmap.py -u --dbs --users --time-sec 2 --dbms mysql --level=2 --risk=2 --random-agent

②根据注入的数据库,获取数据库中的数据表

sqlmap.py -u--tables -D "aaaaaa"

sqlmap.py -u--tables -D "aaaaaa" --random-agent

③拿到管理员资料表或暴力脱裤子

sqlmap.py -u--dump -T "xxadminxx" -D "aaaaaa"

sqlmap.py -u--dbms mysql--dump-all -D "aaaaaa"

(注入失败)

(注入成功,正在下载数据库,正在获取管理员账号密码)

(注入成功,管理员密码破解,这里hash值不出来,需要使用在线MD5工具破解)

网站转储数据库成功截图:

6、密码爆破及后台登录管理

①通过上面的SQL注入,我得到了这些网站的管理员用户名和密码hash值(MD5值)。您需要对 MD5 进行暴力破解。破解的成功率还不确定。如果hash值为“如果加盐,成功率会大大降低,只能碰碰运气了。

这里直接找几个网上的md5网站,跑来跑去看看:

上面一个是6位数,直接秒破。再试一次=>

这个破解不了,估计是密码长度比较长,然后继续尝试other=>

8 位密码也在几秒钟内被破解。另外,网上不同的MD5网站的hash存储量和计算速度都不一样,有的后端还收录泄露的社工库信息,可以多试试网站。

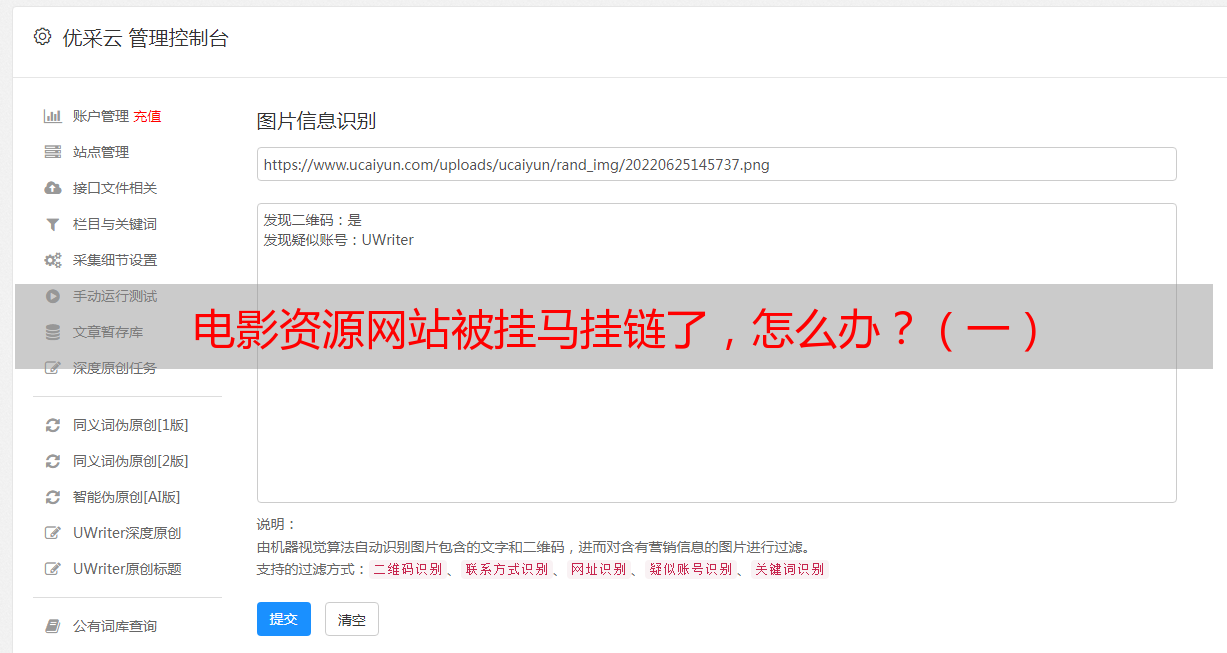

②拿到网站对应的大部分管理员账号密码后,就可以进入后台管理查看了,但是怎么进入呢? 网站前端页面没有“管理”、“后端”等字样供我们点击进入。

这些默认使用的网站管理,有的可以进入后台,有的修改了后台地址,需要使用后台扫描器(havij, Yujian, burp)检测。

直接使用admin作为后台管理页面:

对后台路径进行了一些更改:

虽然网站域名不同,甚至运营商也不同,但是后台管理页面是完全一样的,这里是上面获取的账号密码登录=>

③然后我进入后台,然后我有点震惊:这已经明目张胆地说“诱导付款,诱导付款”!

也就是说,有专业的团队专门做这种诱导网站。这只是我无意中发现的。肯定还有很多……

让我们来看看这个“诱导和引导支付”系统是如何工作的?

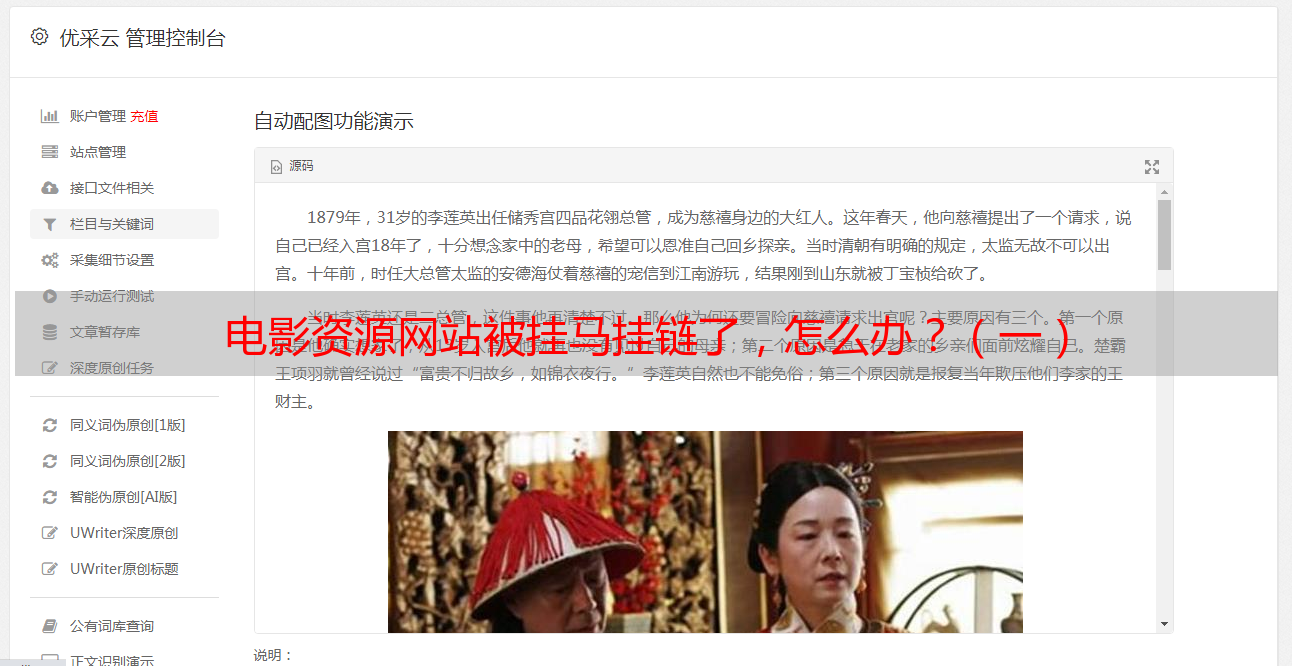

一个。管理帐户

B.资源补充:大部分图片和视频链接都是外链,除了图片是有效的,有些视频是完全空白的,有些是无效链接(假的)

B.资源添加:图库列表中的图片都是外部链接而非本地存储,很多都是无效的。

c.分类设置:可以简单的修改网站homepage的图片分类

d。付款设置:这是重点!把二维码改成自己的,就可以等傻子赚钱了! (比挖比特币好多了..)

总结:通过对后台系统的分析,我初步的猜测基本得到证实:这些所谓的‘se’love’网站本身就是一个“壳”,所有图片都是外链,而且几乎大部分的视频也是假的。即使有人通过微信或支付宝支付,跳转后看到的永远是“资源加载”黑屏页面。 (这真的是“你付了钱还脱了裤子,给我看看这个?!”...)

简而言之,这种“勾引支付”系统,在“se”情绪的皮下,乘着移动支付的载体欺骗广大“消费者”。但由于服务的“专业性”,大部分服务器设置在国外,交易金融规模较小。这样的用户基本都是傻子,赔钱。顶多只留下一句“操”,学一点。 .

tips:写文章的时候,突然好奇搜了一下,然后在一些问答页面看到有人在提问=>

7、文末

①根据以上内容,我们大概可以用下图展示整个诱饵链=>

②接下来要不要找出这些骗子? (记住,这是一个骗局,不是“1024”或“草流”)这已经不在我的能力范围内了。这个数字是无法估量的。是谁?

而且,如果一个站被摧毁,肯定有一个类似的站起来。在这里,云服务商(提供服务器托管)、移动支付平台(微信支付、支付宝)、网警、各行各业都需要介入。

③一直有句话说:“互联网流量和资金的一半以上属于'se'情绪'和'*敏*感*词*'”。以前不信,现在有点信了。有很多“地下的”网站,这些网站有多“黑”或“黑”,超出了我们的想象,也超出了我们的底线。

④本次“情”造假案,只是一种“灰色生产”;随着云服务的飞速发展,以及移动社交、支付的极致便利,这种“灰色生产”服务已经慢慢渗透到我们的生活中,您是否遇到过类似或其他的情况?你是怎么解决的?

转载: