最新版本:号外:SEO外链工具重大升级

优采云 发布时间: 2022-11-05 17:41最新版本:号外:SEO外链工具重大升级

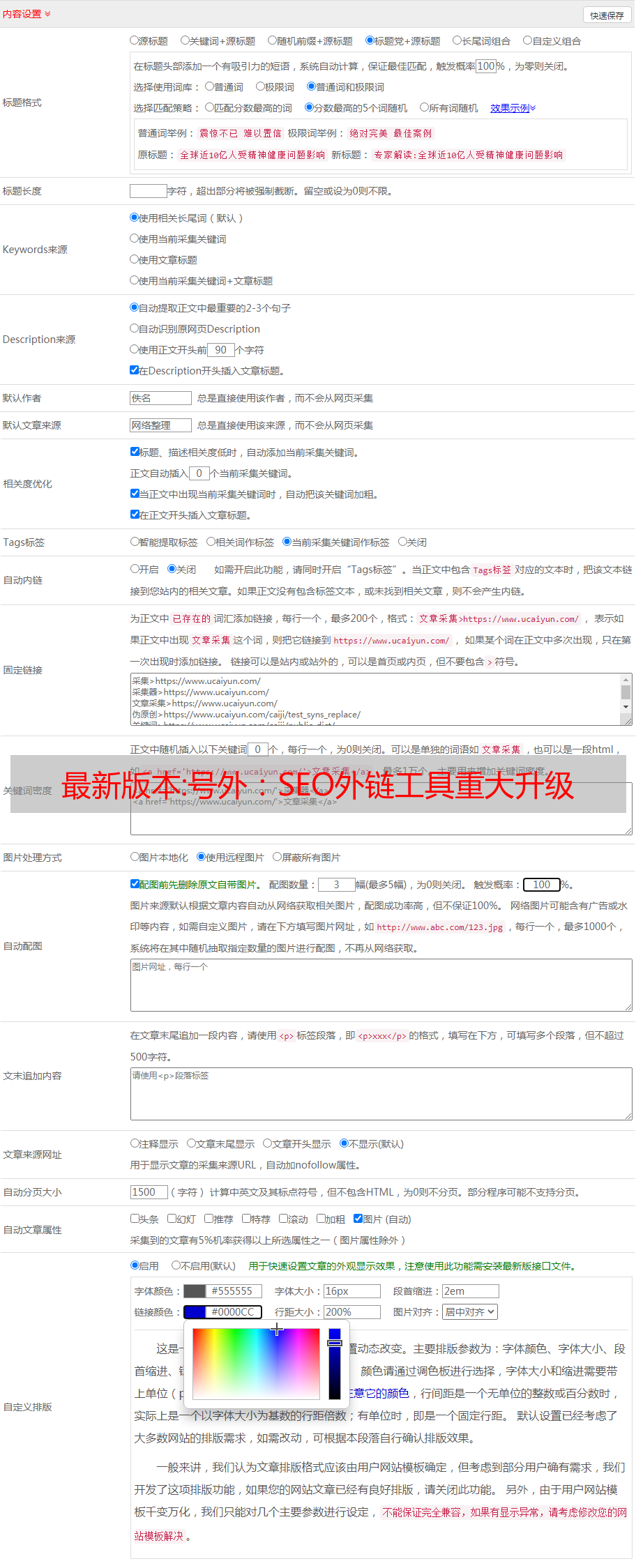

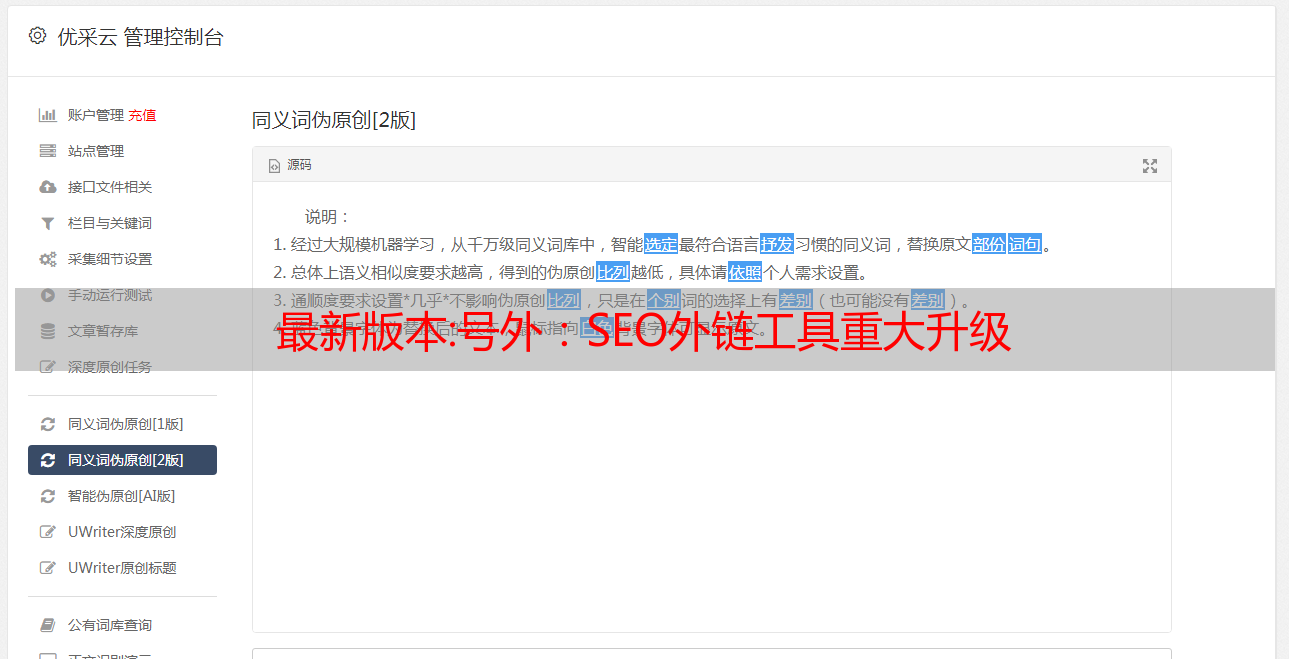

传统的SEO外链工具只用来刷网站外链。经过不断的调整,现在SEO外链工具不仅可以刷网站外链,还可以刷关键词排名,以下是效果图。

我们都知道,外链工具是第三方的网站搜索结果页面出现的URL,外链出现的地方。现在外链的监管越来越严格,所以SEO外链工具的效果越来越不明显。今天调整了一个新的解决方案,可以直接使用SEO外链工具刷关键词排名。同理,使用第三方网站的标签页和搜索结果页。

1、这种关键词的排名会降低吗?

当然不是,你没有提供网站,只提供一个关键词不会导致网站降级K站,如果是这样的话,用这种方法杀死竞争对手是个好主意选择。

2. 多久生效?

一般情况下,一周内会有明显效果。主要看你选择的关键词。尽量选择长尾关键词,竞争少的关键词,更容易获得排名。第三方网站的搜索页和标签页,所以相对权重没有首页高。

3、一天刷多久?

正常情况下一天可以刷一个小时左右,第二个小时可以更换其他长尾关键词继续刷。不用整天刷一个关键词。届时,我们将为用户开发多种接口。一次刷多个关键词。

4、如何使用SEO外链工具?

打开SEO外链工具[],输入需要刷的关键词,点击开始。注意:刷机过程中不要关闭网站。

5、刷掉不是自己的网站有什么用?

刷出来之后,当用户搜索某个关键词时,你的关键词会直接出现,如上图,在搜索引擎结果页可以看到你的信息,当用户点击, ,也可以看到关于你的画笔的关键词,如下图:

郑重声明:本文版权归原作者所有,转载文章仅出于传播更多信息之目的。如果作者信息标注有误,请尽快联系我们修改或删除,谢谢。

最新版:织梦CMS5.7最新织梦有效防挂马清马,织梦漏洞修补全!2019-8-30更新

本文就是为了防止更多织梦站长被灰色产业侵权!

最近听到很多老铁在DEDEcms群里讨论被挂了,光被黑进后台种马,重的是整个服务器被提升,织梦这么差的原因主要是开发团队的解散,已经一年多没有更新了, 织梦这种旧cms脆弱性是不可避免的。

织梦最常见的位置是:/images, /include, /data/sessions, /data/tplcache, /dede/templets, /plus, /uploads

通过服务器网站日志不难看出,一般这些毛发都是用软件爬取各个系统的核心目录,基本的应对方案是改dede,数据,加上,包括这些目录名,修改的时候,需要主源码的目录名也要改,改名方式百度请百度多多。

上传绑定二级域名,资源放在根目录下,m目录下

绑定二级域名,修改模板的父目录 /templets/default/ 的名称,并且 robots 文件不暴露文件位置,这些小手段可以避开一些有意图的人。

进入主题,根据需要修改以下位置

将以下禁止代码添加到 .htaccess 文件中,注意数据、寺庙和上传目录名称对应

RewriteCond % !^$

RewriteRule a/(.*).(php)$ – [F]

RewriteRule data/(.*).(php)$ – [F]

RewriteRule templets/(.*).(php|htm)$ – [F]

RewriteRule uploads/(.*).(php)$ – [F]

删除 /安装, /

特殊,/member(根据网站情况删除成员目录)。

删除 dede 目录中收录的易受攻击的文件(可选)。

/tpl.php 文件上传管理系统文件,有FTP上传文件就够了

/mytag_*.php、/mytag_tag_*.php 自定义标记管理**

删除加号目录中所有未使用的模块(取决于网站情况)。

/bookfeedback.php、/bookfeedback_js.php 图书评论和评论调用文件,存在注入漏洞,不安全

/bshare.php 分享插件

/ad_js.php 广告插件,新闻资讯站用到的,请勿删除

/car.php、posttocar.php、/carbuyaction.php 购物车

/comments_frame.php 调用评论,存在安全漏洞

/digg_ajax.php、/digg_frame.php 顶踩

/download.php、/disdls.php 下载和次数统计

/erraddsave.php 纠错

/feedback.php、/feedback_ajax.php、/feedback_js.php 评论

/stow.php 内容收藏

/task.php、/task/ 计划任务

/guestbook/ 这个可以删掉

已知的文件上传漏洞

一、

在/include/dialog/select_soft_post.php中查找

$fullfilename = $cfg_basedir.$activepath.'/'.$filename;

它上面加入

if (preg_match('#.(php|pl|cgi|asp|aspx|jsp|php5|php4|php3|shtm|shtml)[^a-zA-Z0-9]+$#i', trim($filename))){

ShowMsg("你指定的文件名被系统禁止!","-1");

exit();

}

二、

<p>

在/include/uploadsafe.inc.php中

查找

$cfg_not_allowall = "php|pl|cgi|asp|aspx|jsp|php3|shtm|shtml";

替换成

$cfg_not_allowall = "php|pl|cgi|asp|aspx|jsp|php3|shtm|shtml|htm|html";

查找

$image_dd = @getimagesize($$_key);

它后面添加

if($image_dd == false){

continue;

}

三、

在/dede/media_add.php中查找

$fullfilename = $cfg_basedir.$filename;

它上面加入

if (preg_match('#.(php|pl|cgi|asp|aspx|jsp|php5|php4|php3|shtm|shtml)[^a-zA-Z0-9]+$#i', trim($filename))){

ShowMsg("你指定的文件名被系统禁止!","-1");

exit();

}

四、

//DedeCMS time())

修改为

if(file_exists($cachefile) && filesize($cachefile) > 10)

四、

在/include/common.func.php中

将

$arrs1 = array(

...

0x3e);

删除

</p>

已知 RemoveXSS 漏洞

在/include/helpers/filter.helper.php中

搜索

$val = preg_replace('/([\x00-\x08,\x0b-\x0c,\x0e-\x19])/', '', $val);

在其上面添加

$val = dede_htmlspecialchars($val);

//注意:php5.4以下版本则没有htmlspecialchars函数可用代替dede_htmlspecialchars

已知的 SQL 注入漏洞

一、

在/include/filter.inc.php中

搜索

return $svar;

修改为

return addslashes($svar);

搜索

${$_k} = _FilterAll($_k,$_v);

替换为

${$_k} = addslashes(_FilterAll($_k,$_v));

二、

在/include/dedesql.class.php中

搜索

//$this->safeCheck = TRUE;

$this->safeCheck = FALSE; //关闭恶意访问拦截

替换为

$this->safeCheck = TRUE; //如果搜索功能报错,请将这里关闭

//$this->safeCheck = FALSE; //关闭恶意访问拦截

搜索

if(isset($GLOBALS['arrs1']))

前面加上

$arrs1 = array(); $arrs2 = array();

在细节方面/images, /include, /

data/common.inc.php, /dede, /plus 目录设置为只读:对应于权限 555