最佳解决方案:优采云采集器自动采集不运行的解决办法

优采云 发布时间: 2022-11-01 08:25最佳解决方案:优采云采集器自动采集不运行的解决办法

最近,在帮助客户构建全自动站群时,使用优采云采集器来实现自动更新的需求,并且原创程序一直稳定运行,但客户临时更换了一台服务器,原本在优采云采集器中自动释放的定时任务无法自动执行。经过

一番故障排除,经过仔细深入研究,原来PHP可执行文件配置不成功。采集默认值为“Web 服务器”,当有多个 PHP 版本的宝塔面板时,它不会运行此计划任务。

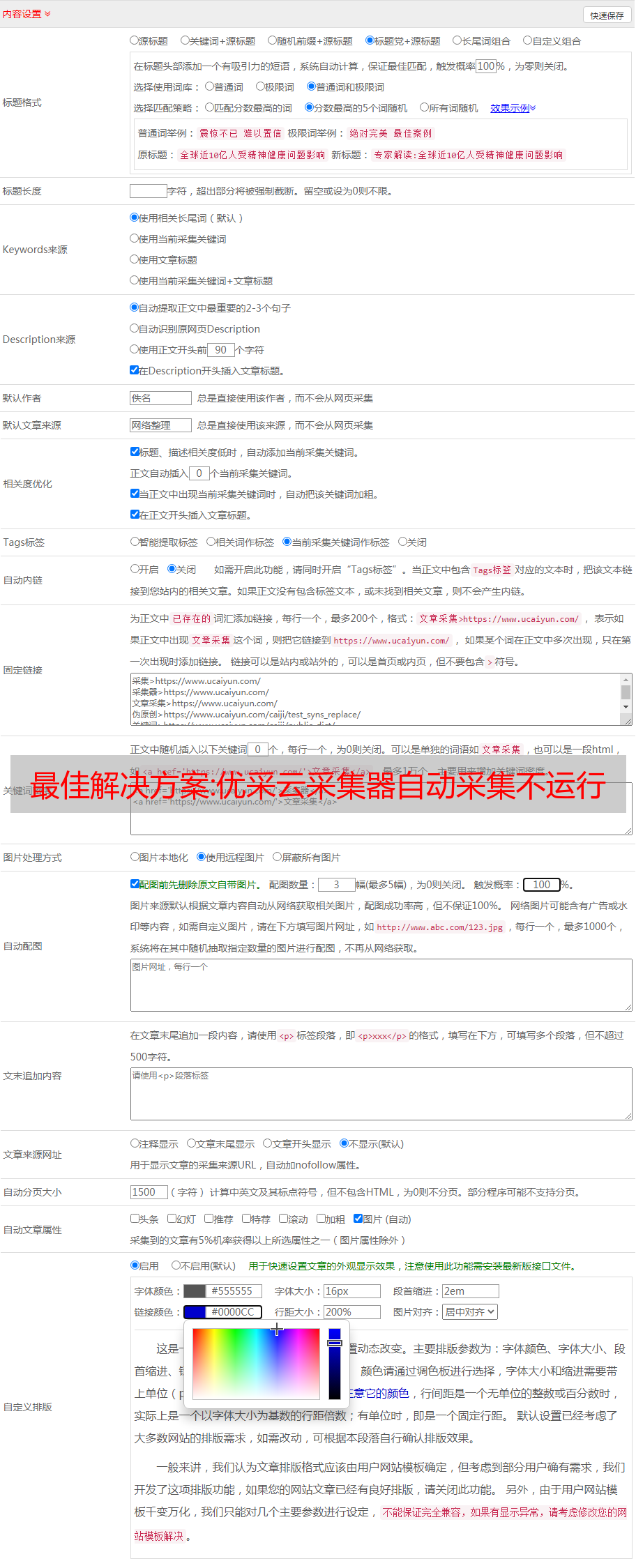

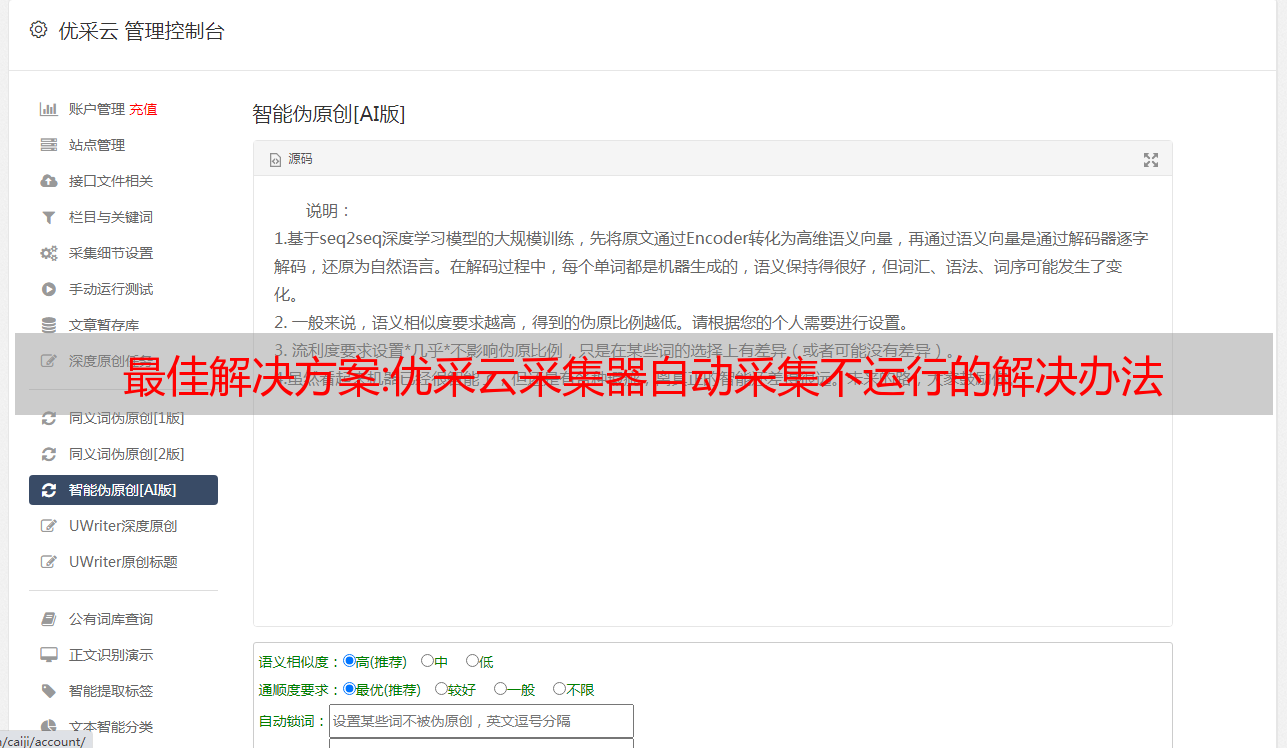

解决方案:使用 “cli 命令行”模式,找到 PHP 可执行文件路径,填写 PHP 可执行文件设置,如下图所示。

保存后,您可以自动采集。

声明:本网站的所有文章,除非有特别说明或标签,均由本站原创发布。任何个人或组织未经本网站同意,不得复制、盗用、采集、将本网站的内容发布到任何网站、书籍等媒体平台。如果本网站的内容侵犯了原作者的合法权益,您可以联系我们进行处理。

启友模板网络

微信扫一扫

支付宝扫描“>小费链接

解决办法:安全工具之信息收集续

双11来了,团队也在考虑给大家带来一些福利

. 所以特地请了好朋友给大家开几门渗透测试课程。这个课程基本上就是用自己搭建靶场,写靶场,给大家讲解。老大已经有非常丰富的渗透测试经验,一定会把套路传给大家。

明天开始的系列课程也将更新,视频文章也将同步发布。由于上一课朋友的声音普遍较低,所以没有播出。这一次,老师将补上之前的所有课程。然后分享。课程已经开始发放,很多同学已经收到了!!!!

福利:4篇技术文章文章+4个视频,全部免费

1.whois查询网站和服务器信息

如果知道目标域名,首先要做的就是通过Whois数据库查询该域名的注册信息。Whois数据库提供域名的注册人信息,包括*敏*感*词*、管理员姓名、管理员邮箱等,包括DNS服务器。信息。

默认情况下,Kali 安装了 Whois。您只需要输入您要查询的域名:

利用上面采集到的邮箱、QQ、电话、姓名、服务商等信息,可以进行针对性攻击,利用社会工程数据库查找相关管理员信息,渗透相关DNS服务商检查是否存在漏洞。使用第三方漏洞平台查看相关漏洞。

2.挖用

可以使用 dig 命令挖掘 DNS 服务器

dig命令后面直接跟域名,回车即可。

【挖常用选项】

-c 选项,可以设置协议类型(类),包括 IN(默认)、CH 和 HS。

-f选项,dig支持从文件中读取内容进行批量查询,非常贴心方便。该文件的内容需要一行用于查询请求。让我们举一个实际的例子:

-4 和-6 选项用于设置仅适用于查询包传输协议中的哪一种,分别对应于IPv4 和IPv6。

-t 选项用于设置查询类型,默认为 A。您还可以设置类型,例如 MX。这是一个例子:

实际上,-q 选项本身就是一个多余的选项,但它在复杂的 dig 命令中非常有用。-q 选项可以显式设置你要查询的域名,可以避免与很多其他参数和选项混淆,提高命令的可读性。这是一个例子:

-x 选项是反向查询选项。可以查询IP地址与域名的映射关系。例如:

【追踪挖掘全过程】

一个非常著名的 dig 查询选项是 +trace。使用该查询选项时,dig 会从根域查询开始进行追踪,直到查询到最终结果,并输出整个流程信息。

[简化挖掘输出]

使用 +nocmd 可以保存输出的 dig 版本信息。

Dig 可用于检查域转移漏洞。前面介绍过dig的使用。如果查询类型设置为axfr,则可以获得域传输数据。这也是我们将用来测试 DNS 域传输泄漏的命令。

3.nslookup的使用

nslookup 是站长比较常用的工具之一。它甚至比类似的工具 dig 被更多人使用,因为它的运行环境是 windows,不需要我们安装任何其他东西。dig是在linux环境下运行的命令,但是也可以在windows环境下使用,只需要安装dig windows版的程序即可。

Nslookup 命令以两种模式运行:非交互和交互。

这篇文章第一次提到了“交互”这个概念。简而言之,交互系统是指允许用户在执行过程中输入数据和命令的系统。非交互系统是指一旦启动,无需人工干预即可结束的系统。因此,nslookup 以非交互方式运行,即运行后自行结束。交互意味着在开始操作后,将要求用户输入进一步的数据和命令。

2. 以下示例查询使用的 DNS 服务器名称:

3. 以下示例显示了如何查询邮件交换记录:

4. 查看 网站cname 值。

5.查看邮件服务器记录(-qt=MX)

6、同样,nslookup也可以验证是否存在域转移漏洞。步骤如下:

1) nslookup 进入交互模式

2)服务器设置使用的DNS服务器

3) ls 命令列出一个域中的所有域名

4.凶猛的工具

采集到基础域名之后,如果我们可以通过主域名获取所有的子域信息,然后通过子域名查询对应的主机IP,就可以获得比较完整的信息。除了默认使用,我们还可以定义自己的域名爆破字典。

输出结果显示,程序首先进行域名转移测试,域名转移可以通过一个命令获取服务器上的所有域名信息。如果可以一次简单的获取服务器上所有记录的域名信息,就不会出现暴力破解。

但从结果来看,“区域转移不成功”,

域转移测试失败。然后进行暴力破解,测试的数量取决于字典中提供的字符串数量,在上面的示例中没有指定字典,在 Kali 中默认使用 /usr/share/fierce/hosts.txt。内部网络的 DNS 名称服务器可以提供大量信息,以后可用于评估网络漏洞。

5. 收割机的使用

theHarvester 是一个社会工程工具,它从搜索引擎、PGP 服务器和 SHODAN 数据库采集用户的电子邮件、子域、主机、员工姓名、开放端口和横幅信息。

>

-d 服务器域名

-l 限制显示数量

-b 调用搜索引擎(baidu、google、bing、bingapi、pgp、linkedin、googleplus、jigsaw、all)

-f 结果保存为 HTML 和 XML 文件

-h 使用白痴数据库查询发现主机信息

6.DNS枚举工具DNSenum

DNSenum 是一个非常强大的域名信息采集工具。它可以通过谷歌或字典文件猜测

检测可能的域名并在网段上进行反向查询。不仅可以查询网站的主机地址

信息、nameservers 和邮件交换记录,同时也对nameservers 执行axfr 请求,然后通过

通过谷歌脚本获取扩展域名信息,提取子域名并查询,最终计算出C型地址并执行whois

查询,执行反向查询,将地址段写入文件。本节将介绍使用 DNSenum 工具进行检查

DNS 枚举。在终端中执行以下命令:

输出信息显示了 DNS 服务的详细信息。其中,包括主机地址、域名服务地址和邮件

文件服务地址,最后会尝试查看是否存在域转移漏洞。

使用 DNSenum 工具检查 DNS 枚举时,dnsenum 的一些附加选项可用,如下所示

节目。

>

--threads [number]:设置用户同时运行的进程数。

-r:允许用户启用递归查询。

-d:允许用户设置 WHOIS 请求之间的时间延迟数(以秒为单位)。

-o:允许用户指定输出位置。

-w:允许用户启用 WHOIS 请求。

7、SubDomainsbrute二级域名采集

二级域名是指顶级域名下的域名,国际顶级域名下是指域名注册人的在线名称;

在 ccTLD 下,它是代表注册企业类别的符号。

我国在国际互联网络信息中心(Inter NIC)正式注册并运营的顶级域名为CN,也是我国的一级域名。

在顶级域名下,我国二级域名分为类别域名和行政区名两大类。

共有7个类域名,其中ac为科研机构;

国际通用域名com,top;

教育机构的 edu;gov 政府部门;

网络信息中心和运营中心;

org 用于非营利组织。

行政区名34个,分别对应各省、自治区、直辖市。(来自百度百科)

以上是工具的默认参数。如果您是新手,请直接关注主域名,无需任何其他设置。

Python subDomainsbrute.py

可以直接运行,等待结果,最后在tool文件夹下有一个txt文件,直接导入扫描工具即可扫描。

8.图层子域检测工具

图层子域检测工具主要是Windows的二级域名检测工具,采用爆破形式。