seo发帖工具 事实:避开这些误区:企业网站SEO的转化率永远不会低

优采云 发布时间: 2022-10-22 17:00seo发帖工具 事实:避开这些误区:企业网站SEO的转化率永远不会低

很多公司在做网站优化的时候,只关注首页的优化,这样每一个关键词都会堆积在首页上,而忽略了栏目页和内容页。这种做法是非常错误的。. 最终会导致:优化有限关键词,整个网站页面分布不均,过度优化,影响用户体验,排名和权重不佳等。

建议:企业不仅要关注首页的优化,还要关注栏目页和内容页的优化。其实内容页的价值往往更高,因为它符合用户的搜索意图,而且长尾关键词做好后会带来很多有价值的流量。想一想:如果用户搜索一个产品名称,进入网站的首页和产品介绍页面,哪个更容易让用户停留?

3.首页做成单页(内链布局不全)

用户打开公司网站时,如果首页只有一个“五彩缤纷”的产品列表页面,其他栏目(产品中心、产品知识、成功案例等)的内部链接都没有聚合到首页,这样会导致首页严重缺失内部链接,影响首页的权重和排名。

建议:首页不要放单页,可以创建一个单独的栏目做单页,或者在产品中心的产品内容页做单页表格。然后首页可以聚合其他栏目页面和内部链接的内容。不要放全图和JS效果,也不要忽视搜索引擎的“美”。如果首页什么都没有,你会让蜘蛛爬什么?

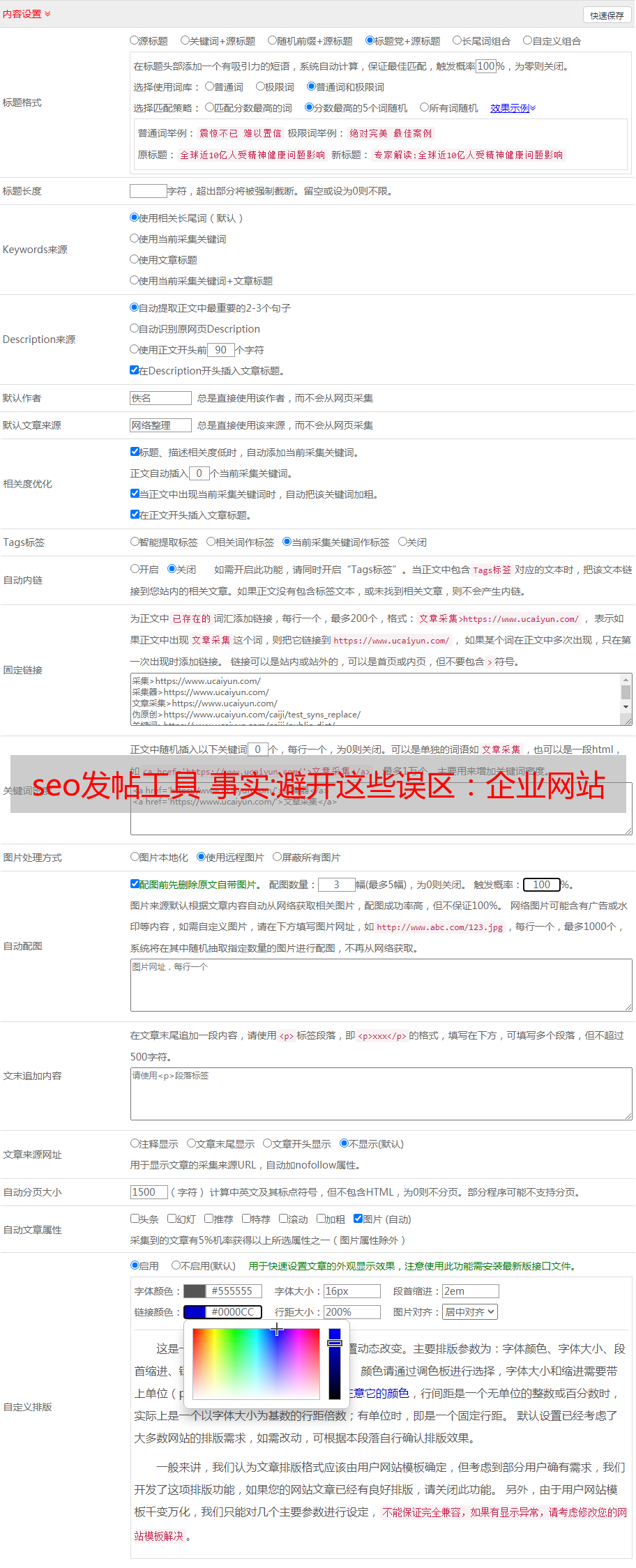

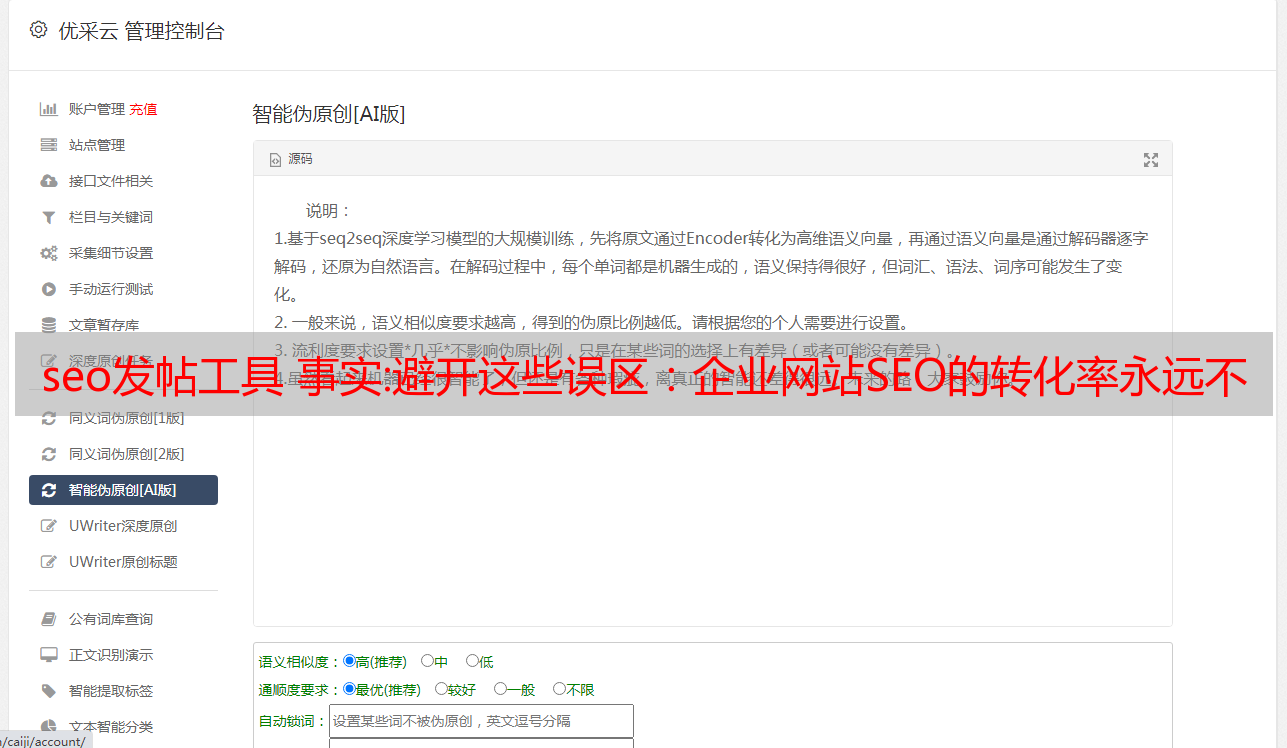

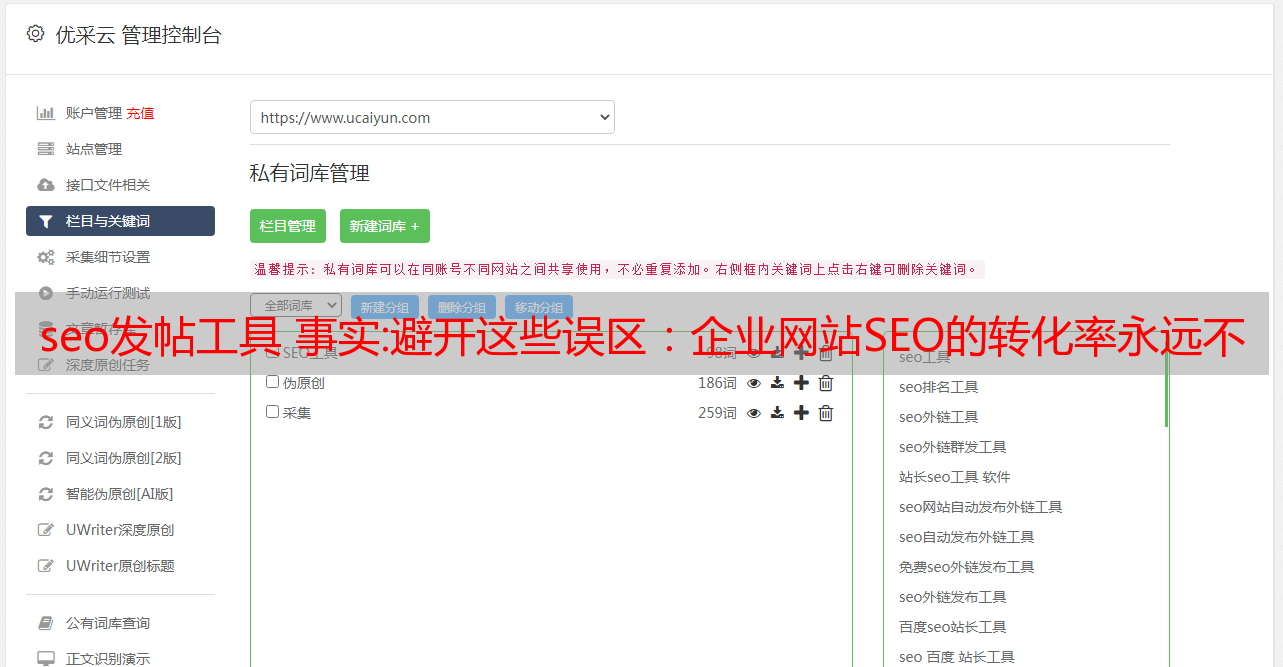

4. 只能通过发帖来宣传工作

最后,企业不会将他们的 SEO 努力放在发布和推广上。除了发帖,我们还需要了解论坛推广、博客推广、百度产品推广、分类信息网站推广、问答推广等各种推广渠道。我们的推广方式应该是无孔不入的,这样做的目的是让用户在任何地方都能看到我们的信息。

建议:内容来源不多的公司网站,主要靠外部推广工作,这方面需要多下功夫。除了帖子推广,我们还可以做:结构优化、页面优化、内容建设、外链建设、数据分析、关键词研究等。如果你的网站这些我都没有,请现在做。

上海凯燕信息技术*敏*感*词*建议每一个网站都要准确定位。有定位才有目标客户,有目标客户才有流量,有流量才有转化。

提醒:企业网站SEO不是简单的网站修改或维护,而是通过详细合理的市场调研,为企业产品和服务定位网站,并利用相关技术手段制作网站对搜索引擎更友好,从而在搜索反馈结果中获得更好的排名,让用户更容易找到公司。

解决办法:文件上传漏洞原理和绕过方式

一、文件上传漏洞原理

网站Web应用有一些文件上传功能,比如文档、图片、头像、视频上传。当上传功能的实现代码没有严格验证上传文件的后缀和文件类型时,攻击者可以上传文件。webshell 进入一个网络可访问的目录,并将恶意文件传递给 PHP 解释器以执行。之后就可以在服务器上执行恶意代码,进行数据库执行、服务器文件管理、服务器命令执行等恶意操作。另一部分是攻击者可以通过Web服务器的解析漏洞突破对Web应用程序的保护。

2.文件上传绕过方法

1. 客户端 JavaScript 检查

客户端检测通常只添加对 JavaScript 代码扩展的黑白名单检查。这种方法只能防止一些普通用户上传错误。只要在上传文件时使用Burpsuite截断和更改文件后缀,就可以绕过。

2.服务器检测

A. MIME 类型检查

检查Content-Type的值。MIME 类型决定了打开某个扩展的应用程序。GIF 的 MIME 值为 image/gif。

B. 文件扩展名检查

和前端js后缀名检测类似,但在后端检测,有时可以结合解析漏洞和目录路径攻击,比如test.asp/test.jpg。后端后缀检查有两种类型,黑名单和白名单。

黑名单检查绕过:

文件名大小写绕过,示例代码中有php规则,则可以使用PHP或pHP绕过。

绕过黑名单,攻击不在黑名单中的扩展,如asa、cer等。

利用windows和Linux系统的特性绕过特殊文件名a.asp。a.asp_等

htaccess 文件攻击。

配合解析漏洞(IIS、Apache等)。

白名单绕过:

截断攻击,如a.asp.gif等

配合解析漏洞。

C. 检查目录路径

目录路径可以被0x00截断绕过;并且可以控制目录地址,可以控制上传文件夹的参数)

D. 检测文件内容是否收录恶意代码

该方法主要检查图片文件的幻数。比如GIF的值为GIF89a,后端代码会检测该值是否改变来判断是否为GIF图片文件。要绕过它,只需在幻数后添加一个*敏*感*词*木马。

F. 解析漏洞

F-1 IIS 解析漏洞

IIS6.0在解析文件时存在以下两个解析漏洞:

在创建*.asa 和*.asp 格式的文件夹时,目录中的任何文件都会被IIS 服务器解析为asp 文件。

在IIS6.0下,分号后面的扩展名不会被解析,也就是说当文件名是*.asp;.jpg时,IIS6.0也会执行ASP脚本。

F-2 Apache 解析漏洞

Apache 1.x 和 Apache 2.x 都存在解析漏洞,但与 IIS 解析漏洞不同。

Apache在解析文件时有一个规则:当遇到无法识别的扩展名时,会从后向前解析,直到遇到可识别的扩展名。如果它不知道它,它的源代码,例如文件名,就会暴露出来。当php.rar.xx.aa为php.rar.xx.aa时,Apache会先解析aa扩展名,如果不知道则解析xx扩展名,这样一直遍历直到知道扩展名,然后解析它。

F-3 PHP CGI 解析漏洞

PHP配置文件中有一个关键选项:cgi.fi:x_pathinfo,该选项在某些版本默认开启,开启时访问url,如:/x.txt/x.php,其中x. php是一个不存在的文件,所以php会递归前向解析,从而造成解析漏洞。由于这种漏洞在IIS7.0、IIS7.5、Nginx等Web服务器中很常见,因此经常被误认为是这些Web服务器的解析漏洞。

F-4 Nginx

受影响的版本:0.5、0.6、0.7