解读:微信公众号文章搜索助手,做自媒体,没有文章素材?想看*敏*感*词*者联盟4?

优采云 发布时间: 2022-10-19 18:13解读:微信公众号文章搜索助手,做自媒体,没有文章素材?想看*敏*感*词*者联盟4?

*敏*感*词*者联盟 4

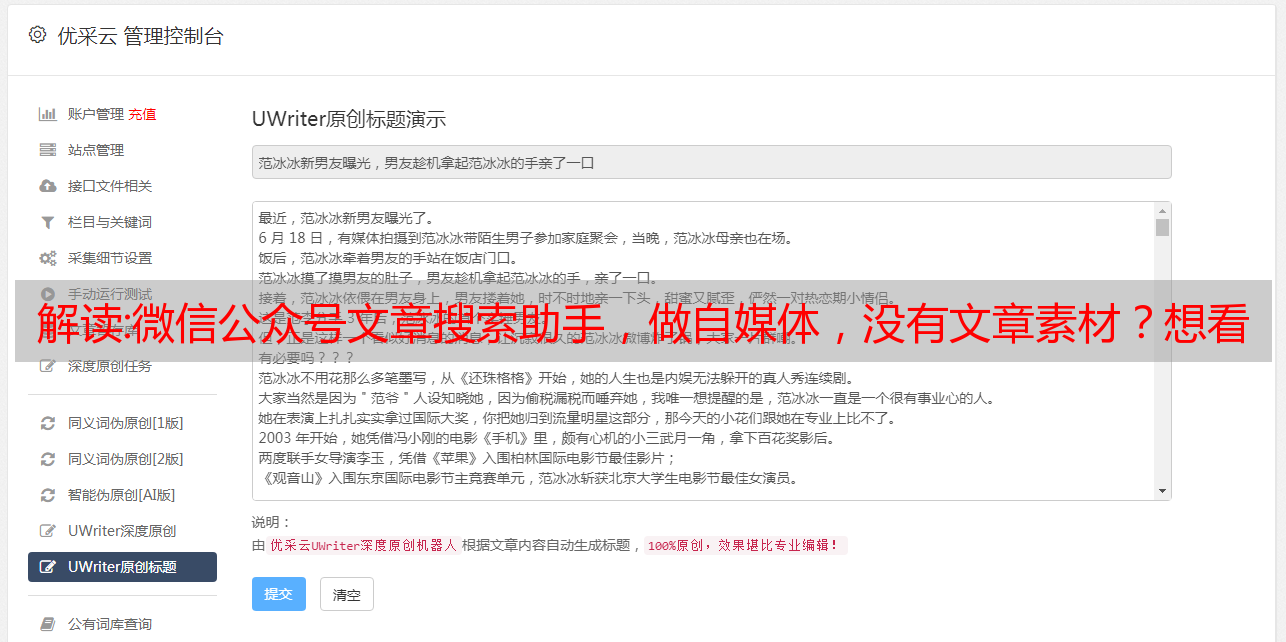

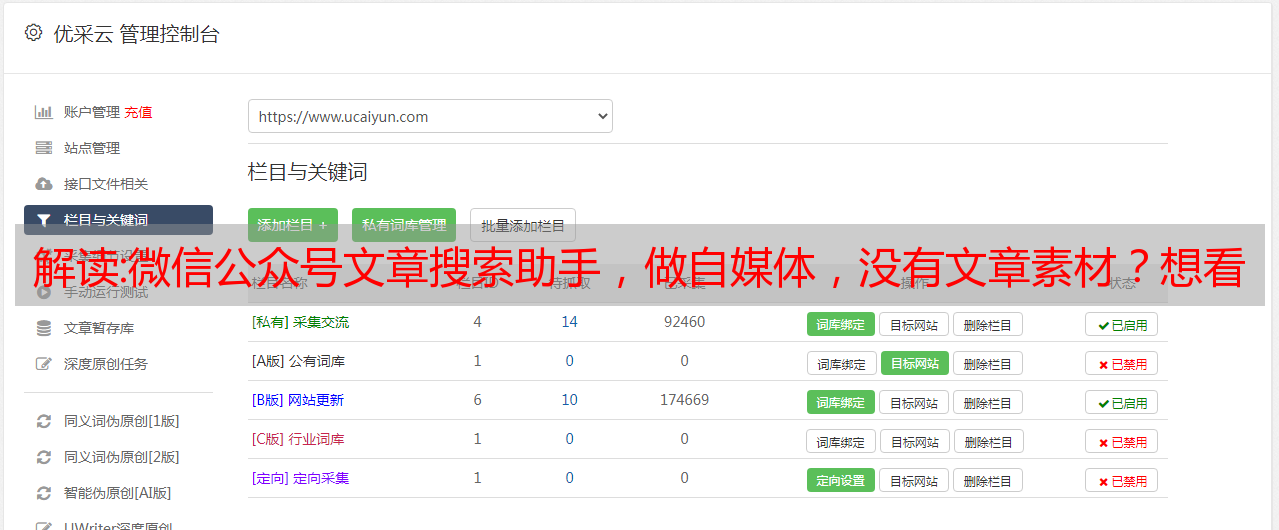

简介:在做自媒体,没有文章素材?各种福利活动,没有最新消息?想看*敏*感*词*者联盟4这样的最新电影却没有资源?想要搜索任何网络资源,但没有工具?它在这里。. . 微信公众号文章搜索助手,关键词一键搜索所有微信公众号文章,并可采集指定公众号所有历史分组文章 ,不管你是在做自媒体找各种文章素材,还是做活动找各种新闻报道,或者找各种影视资源等等,都能满足你,什么你要搜索,而且功能非常非常非常强大,废话不多说,先看看具体介绍吧!

适用系统:电脑

必备工具:微信公众号文章搜索助手

该软件无需安装,点击exe程序即可使用。打开软件后,我们需要扫码登录微信账号使用,输入关键字进行搜索;

软件可以自定义公众号文章的发布时间,你想搜什么都可以。内容来自微信公众号,搜索结果一目了然;

当我们想看最新的电影,找不到资源时,也可以搜索电影名称,这样我们就可以快速搜索微信公众号文章关于资源,获取你的信息想以这种方式。,搜索您想看的任何内容;

还有一个“号内搜索”功能,即文章快速搜索单个微信公众号,类似公众号的搜索功能;

在这里还可以屏蔽不想看的公众号、过滤关键词、生成二维码方便在手机上查看等功能;

右键显示更多好用的功能,标题一键去重,下载导出,文章文摘实时预览等,简直不要太实用!做 自媒体,没有 文章 材料?不存在的!

底部打卡支持小编,记得点“看”证明在线打卡人数。

!

下载链接

▼百度网盘▼

▼快速下载▼

(提醒:建议复制到浏览器打开)

●

保持

↓↓↓ 点击下方“阅读原文”,立马给小编留个【留言】,顺便点“我在看”再去

推荐文章:红队信息收集,超干货!

扫码获取信息

获取黑客教程

免费加入群组

带WAF产品

前段时间一直在做java,渗透工具快生锈了。项目又来了,快把我的*敏*感*词*削尖。总结管理思路,总结一些自动化工具。

当我们得到一个目标时,有时我们会做一个安全服务渗透项目,而且大多数时候我们会直接将其交给特定的网站或APP。

但是当我们是红队时,更有可能给你一个公司名称等。这个时候,信息采集不仅限于网站。可能要从头开始采集。下面描述采集信息的方法。

企业信息采集

无需考虑钓鱼即可获得目标。如果您正常从 Web 开始,您至少需要采集以下信息。

一:公司层面

(一)公司域名

(2) 公司子域

(3)全资子公司(可以从下属单位招聘,但要看裁判和规则如何评价是否只是下属)。

(4)公司ip信息(大公司可以直接跑C段)

一般经过以上采集后,我们就可以得到一系列的IP和域名信息。这时候需要排除这些(比如云端的资产或者有cdn的资产,cdn需要找到真实IP绕过云端waf,云端可能会触发报警,所以要小心)。

二:ip级别

在我们得到一系列的IP和域名之后,对于已经确定的IP,我们至少需要采集以下信息。

(1) ip是真实的ip吗?

(2)ip打开了哪些端口,可能存在哪些漏洞(外网redis有时会看到很多,但实际遇到的并不多。很多情况下其实是web和钓鱼打开)

(3) 对于web,至少需要采集框架、路径、登录界面、js中的敏感信息、网站中间件、服务器操作系统等。很多时候其实就是文件上传,直接rce或者查找敏感信息等,之前在供应链下载源代码审核中遇到过一个团队的这种异常状态我就不讨论了。

三:用户级别

(1)用户级别主要是获取部分用户的用户名。易于暴力破解。这种话少了因为太多了,github,google语法,官网,看官网邮件格式,根据公司名称猜测,泄露公告中的人名,还有一些常见的,如公司首字母+数字。

下面详细介绍一些采集方法。

公司层面

获取目标域名

(1)直接去百度看看有没有官网。官方网站通常是主域名。

(2)查看天眼查、企业查查、域名备案等获取主域名

(3)使用whois查询,whois反向查询获取域名相关信息

(4) 使用APP查询公司域名。

(5)使用股权穿透图查看公司子公司域名

//whois查询

// 域名记录查询

//企业检查

//七信宝

//站长工具

// 天眼检查

//爱奇茶

一个小tip,这里没有提到搜索引擎,可以在fofa或者zoomeye shodan上查看公司名称

由于更新,域名有时可能无法访问并被替换,但ip段仍然存在。如果找到ip,也可以运行C段。也许你可以得到主域名。获取主域名的原因是同时运行所有子域。

我们拿到域名后。不要急于运行子域。你可以看一下ip信息。

这个其实说起来容易,ping世界看看有没有CDN,搜索IP看是不是属于某个云。

// 全局 ping

// 全局 ping

获取目标子域

获得主域名后,必须运行子域名。

上面的调用是先获取ip,因为我们可以结合真实ip的C段,更准确的判断域名的相关信息,尽量少漏。

这里我更喜欢使用以下工具

//更自动化,采集更全,好用

//自动化,采集更全

//易于使用、自动化、集成的工具

如果有机会,还可以抓取app等的域名信息。

一些自定义字典爆破的特殊情况我就不说了,这里只说常用的。

获取目标ip

从采集到现在,我们手中应该有一堆域名信息也就不足为奇了。

一个一个来判断有点麻烦。这里已经有高手给我们准备了一个域名转ip的工具,可以整理C段。

既然到了这里,大家可以试试扫描C段,因为ehole可以直接梳理出关键资产,比较方便。推荐的扫描工具

//内网可用,外网也可用

这里可能有一些cdns,可能需要真实ip。

一般我常用的是查找子域名、图标、ssl证书。我不认为我遇到过很多历史记录。最好搜索fofa。

或者直接子域名然后扫描C段等等。有很多方法我不会感到尴尬。

获取目标网页信息

最后两步我们基本得到了目标的ip段和域名,现在我们要尝试判断网站。

建议先使用 ehole 识别关键资产。然后判断。

//web生存判断

(1)采集web框架信息,一般我使用以下方法

《1》识别网址框:

https://scan.dyboy.cn/web/https://fp.shuziguanxing.com/#/火狐插件wappalyzer其他

使用web js可能会泄露web框架的相关信息,或者根据下方网站的图标、错误页面、开发公司等来判断网站可能使用哪些框架。

“第二”路径集合

//目录搜索

dirbuster //kali 自带

Burp爆出自定义字典//需要采集或者平时在github上找(主要是可能有一些网站他有自己的路径格式,工具可能跑不出来)

“三”敏感信息采集

js中的敏感文件

JS查找器:

在开发者工具中查看js,然后搜索一些js文件的密码username等关键字(这个需要直接,可能会从js中泄露一些用户名,工具无法运行)

网站内容敏感数据

这对某些 ZF 很有用。经常会遇到邮箱账号密码写在首页的情况。所以对于一些文章啊,浏览一些。

也许我们还可以看到一些收购计划之类的东西来扩大我们的攻击面。总有一条路可以走。这里说端口也没用,因为我们之前已经采集过了。

有的中间件类型是顺便能看出来的,操作系统也是拿shell才考虑的东西。当然,有些shiro应该很熟悉,这是HW的大杀器。

“四”背景合集

背景合集在这里特意提出来,因为背景不代表路径没有了,没有了。字典可能不收录。在这种情况下,您可以尝试以下方法。

(1)可以搜索同框架文档查看后台地址。

(2)根据他的网站文件的命名格式,看是否可以同名。

(3)在网页上查看是否有后台接口暴露出来

(4)在js中搜索admin、system等关键字,看后台地址是否可以拼接。

(5)根据url地址,直接将用户改成admin等。

当我们达到这一点时,我们基本上有很多目标和资产。对了,我没说有APP。APP渗透我做的不多,所以这里有几个搜索APP信息的工具。

应用敏感信息采集

百度搜索网盘,找了几个进去(看看源码有没有泄露,不过我没遇到过这种情况,适合想直接getshell失败的情况。)

对于可能需要爆破的用户名集合,我一般是直接爆字典。如果我想采集,我的想法如下。如有补充和更正,请指点:

(1)直接在网页上查找用户名(因为一般有邮箱之类的,这里可以获取用户名,根据公司名或者号码生成对应的字典)

(2)使用google语法,搜索xlsx等,或者直接搜索this company,可能会出现用户名

(3)在github上找到这家公司,看看有没有泄露的东西

(4)看招聘网站,面试官等可能会泄露电话号码、用户名,根据电话号码核对用户名

(5)搜索公司架构图,如果有领导写下来

(6) 使用公众号、微博等社交软件搜索公司信息。

(7)百度图片(这个看运气,有时候网页太多,随便看看百度图片,可能会出现用户名被过滤的很快,需要在之前的攻防中找个数有时间想了,但是编号太模糊看不清楚)

(8) 查找常用用户名字典进行采集。

我想我能想到的就这些了,其他的等我在实战中遇到他们再说吧。

常规的思维其实就够了,更激进的思维是在没有出路的时候摸着头做出来的,所以不管是什么情况,多动动脑筋。多做一点资料采集,实在不行救国拼供应链脱源码(不过这个比较适合地方政府用的小供应商的代码,太难了你在这么短的时间内审核它。大。)

免责声明:本公众号分享的内容仅用于网络安全爱好者的技术讨论,禁止以非法方式使用。所有渗透都需要授权!否则需自行承担,公众号及原作者不承担相应后果。

@了解更多渗透技巧!体验射击场练习

<p style="outline: 0px;letter-spacing: 0.544px;">(hack视频资料及工具)<br style="outline: 0px;" /></p>

(部分展示)

过去推荐

看到这里,点“赞”,“再看”