教程:想收集设计相关的网址?试试我做的这个网页工具

优采云 发布时间: 2022-10-19 07:13教程:想收集设计相关的网址?试试我做的这个网页工具

这个想法最初是在去年诞生的。我们的设计团队每周都会举办一次分享会,大家一起分享最近看到的好的网站和新事物,从而获得灵感,开阔眼界。

那时,我们一起维护了一个Wiki,我们会及时把我们分享的内容放到里面。但是随着更多的内容被共享,搜索特定项目变得困难并且查找不方便。

当时我就有一个想法:如果我们能有一个集中管理的地方,那就有点像几个人维护的设计导航。在接下来的几天里,我开始构思它的功能并进行了设计渲染,但我并不急于立即实现它。

验证一个想法

为了验证这个想法的需求,我做了一个登陆页面[1],并放了一个订阅提醒邮件的按钮,我想看看有多少人会对这个产品感兴趣。

当时我在公众号和即时号上进行了小规模的推广,然后断断续续收到了90多个订阅,还有很多人在订阅的时候留言建议。这时候,我坚定了实现它的想法,但后来又重新思考了它的功能。

重新考虑实施

最初的想法是把它作为一个团队的工具使用,但仔细考虑后,它限制了它的使用场景,并仅限于设计分享会。所以,我扩展了“团队”的定义:任何人都可以用它来采集自己喜欢的网站,也可以将自己的采集分享给大家。

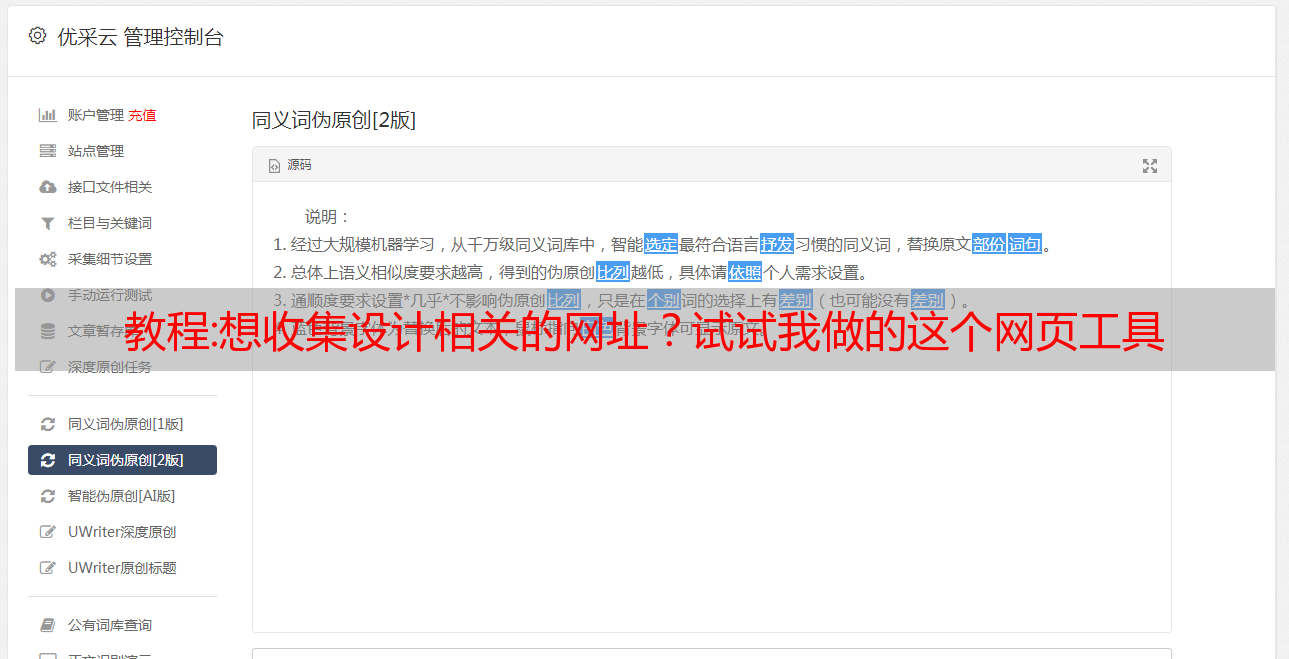

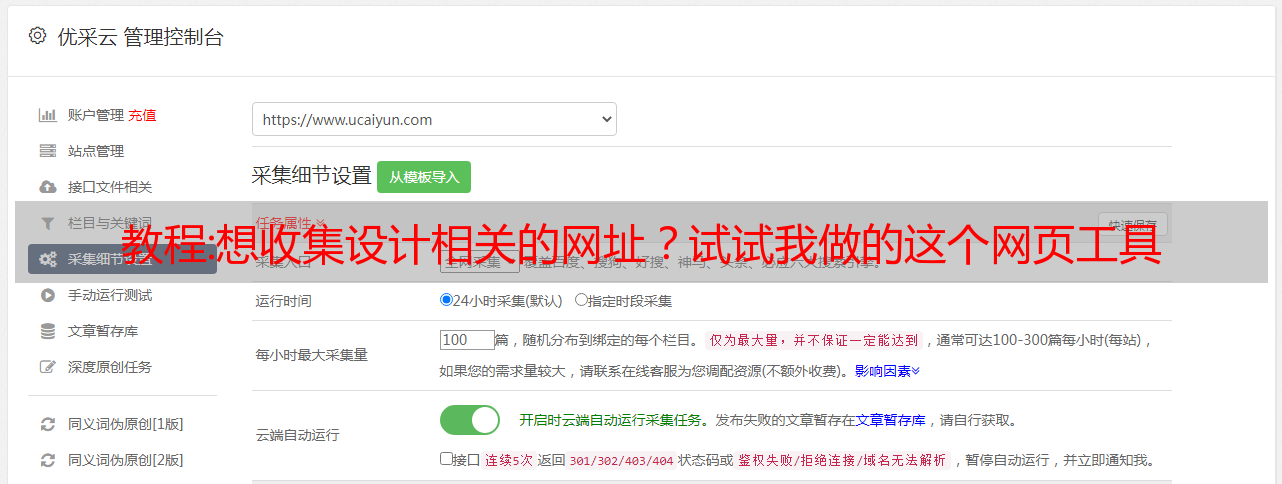

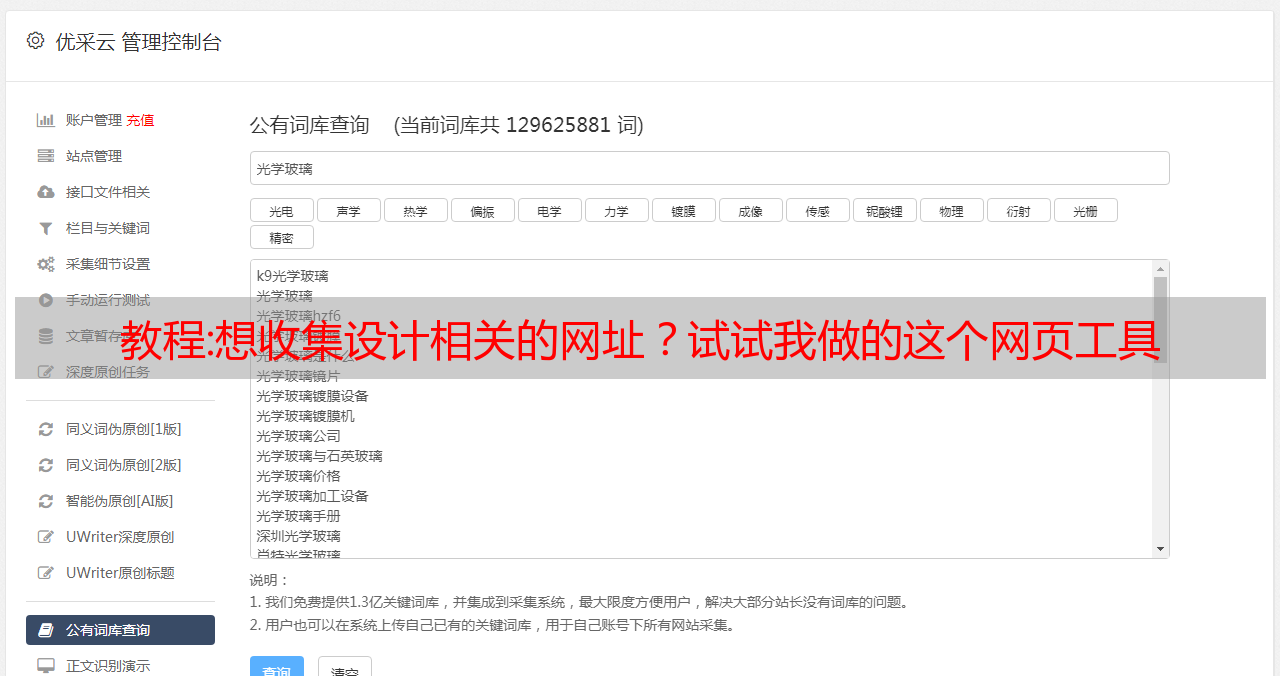

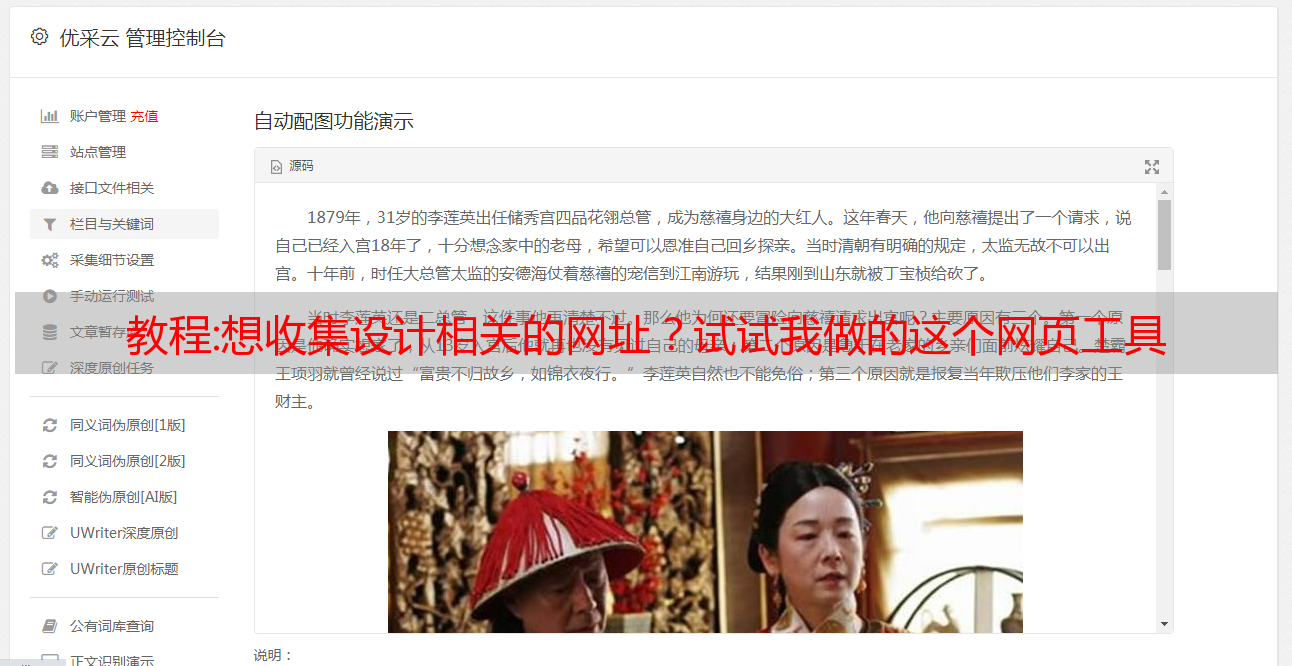

最终我把它的主要功能定位为采集、管理和分享设计灵感。首先大家可以采集自己喜欢的设计网站,只要填写一个链接,网站的内容就可以自动解析并存入自己的采集。

这样一来,每个人都有一个独特的设计导航,可以随时添加或更新。

其次,为了方便查找,还可以对采集到的卡片进行分类管理。这样,您可以保持您采集的设计灵感井然有序。

最后,我们也可以把采集到的设计灵感分享到首页,让其他用户在打开首页时也能看到这张卡片。

当我在首页看到别人分享的设计灵感时,我也可以采集将其添加到我的采集中。这样,在分享和采集之后,就形成了一个正循环,相当于所有的用户都是一个“团队”,大家互相交流设计灵感。

经过半年的打磨,DesignCollecting[2]终于上线了。如果你恰好有这样的需求,可以试试。并不完美,所以我留下了一个反馈条目(登录后在左侧菜单中),您可以去那里,如果您有任何问题或建议,请告诉我。

我希望更多的设计师可以用它来采集灵感,也可以与世界分享和交流灵感。

复制并用电脑打开体验一下。

参考

[1] 登陆页面:

[2] 设计采集:

汇总:Github敏感信息收集工具Gitrob介绍

介绍:

开发人员通常愿意分享代码,许多人愿意在 GitHub 上将其作为开源分享。许多公司还通过创建 GitHub 组织结构供员工加入,将 GitHub 用作存储私有和公共代码存储库的便利场所。

员工有时可能会发布不适合公开披露的内容,包括可能收录敏感信息或可能导致系统受损的内容。这种事情可能是偶然发生的,或者员工不知道内容是敏感信息。

Gitrob 是一个命令行工具,可帮助组织和安全专业人员发现此类敏感信息。该工具遍历所有公共组织和成员存储库,然后将文件内容与许多通常收录敏感和危险信息的文件格式进行比较。

Gitrob 是如何工作的?

在 GitHub 存储库中查找敏感信息并不新鲜。您已经知道通过 GitHub 的搜索功能查找诸如私钥和证书之类的信息。但是,Gitrob 可以更轻松地搜索特定组织。

Gitrob 所做的第一件事是采集有关该组织本身的所有公共存储库。然后采集有关组织成员及其公共存储库的信息,从而编制可能与组织相关的存储库列表。

(Gitrob 从组织成员那里采集存储库)

编译库列表时,它会采集每个库中的文件名,并通过一系列标志文件观察程序运行它,以查看它们是否与已知的敏感文件格式匹配。如果组织规模较大或成员拥有许多公共存储库,此步骤可能需要一段时间。

(Gitrob 过滤掉采集到的库并标记感兴趣的文件)

所有成员、库和文件都存储在 PostgreSQL 数据库中。过滤完所有内容后,机器上的 Sinatra Web 服务器将在本地启动,将采集到的数据显示为简单的 Web 应用程序进行分析。

(库中所有有趣的文件都以列表的形式呈现出来供分析。右上角的快速过滤器可用于查找特殊文件。)

(单击文件将显示内容,语法将突出显示。它还将显示文件被标记的原因)

(组织成员可以在网格布局中查看。很容易识别具有有趣文件的成员。)

(单击其中一位成员将显示他们的信息和公共图书馆。具有结果的图书馆以橙色突出显示。)

(可以在表格中查看所有采集的库及其描述和 网站URL。带有结果的库以橙色背景突出显示。)

(可以查看位于特定库中的所有文件。右上角的快速过滤器可用于查找特定文件。)

一些发现

在 Gitrob 的开发过程中,我在属于各种规模的公司的组织中对其进行了测试,使用来自现实生活的数据,并在结果发布之前通知公司。

该工具发现了一些有趣的东西,从低级信息、不良信息,直到公司销毁信息。下面是几个例子。

评论

我在屏幕截图中选择了敏感和可识别信息;让别人难堪或暴露别人的信息不是我的兴趣。同样,所有这些结果都已报告。

(这可以在 .bash_profile 文件中找到。该员工深思熟虑地隐藏了密码,但仍然可以从他的命令命中中描绘出许多基础设施。同时它通知攻击者,该员工将获得对许多数据库的 root 访问权限.)

(这是在 .bash_profile 文件中找到的。此命令别名显示公司工具中存在秘密黑站点域名,用于分析、矩阵和持续集成等日常操作。这增加了攻击的机会.)

(命令历史文件可能收录很多敏感信息,例如密码、API 密钥和主机名。)

(一位开发人员开源了一个 Wordpress网站,包括一个完整的用户帐户密码哈希数据库。也许该密码可以在其他地方使用?)

(聊天机器人的 .env 文件收录多个凭据。攻击者除了能够监控 Campfire 聊天并从数据存储中窃取信息外,还可以使用 Nest 的凭据控制某处的温度。)

(一家公司开源了他们的文档 网站,这是一个简单的 Ruby On Rails 应用程序。他们忘记删除该应用程序的秘密标签,该标签可被用于远程执行代码。)

(一位开发人员注册了他的 KeePass 密码数据库,其中收录 174 条记录。虽然经过严格加密,但主密码仍然可以被暴力破解。在这种情况下,当然有人有兴趣在此任务容量中添加大量算术。)

(在 .zshrc 文件中找到 Amazon EC2 凭证。根据权限级别,它可能导致对基础设施的完全控制。)

(员工登录 Amazon EC2 密钥,这可能会导致完全控制公司的基础设施。)

(最后一个屏幕截图中的员工也登录了他的私人 SSH 密钥,这可能会导致访问公司的 SSH 服务器。它也可能用于克隆私人组织存储库。)

安装和设置 Gitrob

Gitrob 是用 Ruby 编写的,至少需要 1.9.3 及更高版本。如果您运行的是早期版本,则可以通过 RVM 轻松安装新版本。如果你在 Kali 上安装了 Gitrob,你几乎可以通过 gem install 包更新 Bundler,并安装一个 PostgreSQL,而 apt-get 将在终端中安装 libpq-dev。

Gitrob 是一个 Ruby gem,所以安装是一个简单的终端 gem install gitrob。同时它会自动安装所有的代码依赖。

Gitrob 还需要 PostgreSQL 数据库来存储数据。安装 PostgreSQL 非常简单;有关 Mac OS X 和基于 Linux 的 Ubuntu/Debian 安装向导的信息可在此处找到。如果你要在 Kali 上安装 Gitrob,你已经安装了 PostgreSQL,但是你需要在终端中使用 service postgresql start 来启动服务器。

安装 PostgreSQL 时,需要为 Gitrob 创建用户和数据库。这可以通过在终端中输入以下命令来完成:

我们需要的最后一件事是与他们的 API 对话的 GitHub 访问令牌。最方便的方法是创建个人访问令牌。如果您计划单独使用 Gitrob 或在一个非常大的组织中使用,您可能需要降低使用的线程数,并且您可能需要将 Gitrob 配置为使用您或同事的访问令牌以避免速率限制。

一切准备就绪后,运行 gitrob - 配置它,您将看到一个配置向导,要求您提供数据库连接详细信息和 GitHub 访问权限。所有这些配置都可以通过再次运行相同的命令来更改。配置会保存在~/.gitrobrc-,是的,Gitrob也会查询这个文件,所以要小心。

(使用安装向导设置 Gitrob。)

一切都安装好后,您可以通过在终端中运行 gitrob -o 开始分析组织。其他选项可通过 gitrob --help 获得。

为什么要创建 Gitrob

我在 SoundCloud 安全团队工作,我目前的任务之一是创建一个系统,该系统将密切关注我们的 GitHub 组织,以发现许多可能构成安全风险的事情,包括在存储库中查找潜在的敏感文件。在开发过程中,我认为将系统的部分源代码开源作为工具,可以用于防御和攻击,这会很有趣。

如果您负责在您的公司使用 GitHub 托管代码,则可以使用 Gitrob 定期检查您的组织是否存在存储库中的敏感文件。

如果你是攻击者,就像一个专业的渗透测试员,Gitrob 可以在最初的信息采集阶段用来发现任何东西,它可以给你一个立足点或增加目标的攻击面。Gitrob 还可以为您提供用户名、姓名、电子邮件地址和内部系统的名称,这些信息可用于网络钓鱼和社会工程攻击。如果你幸运的话,Gitrob 甚至可以给你一个完整的 pwnage,而无需向目标系统发送一个恶意数据包。