事实:这才是最好的百度SEO关键词快速排名工具?

优采云 发布时间: 2022-10-10 10:17事实:这才是最好的百度SEO关键词快速排名工具?

seo时代到来后,网站推广将依靠不同的seo技术来提升网站在搜索引擎中的排名。由于网络上有很多优化工具,许多 网站 构建都不是问题。如何优化seo?选择是组合不同 关键词 排名工具时的关键步骤。从工具的功能性、实用性、排名效果、技能规则、秘籍特性、关键词布局等方面来说,都需要掌握好,这样才能在优化的过程中带来很大的帮助。从这个角度来看,蛋糕管的最佳seo在优化方面应该更加科学合理,在排名方面也会更加新颖。可见,在选择工具的时候,一定要掌握排名方案和特点,

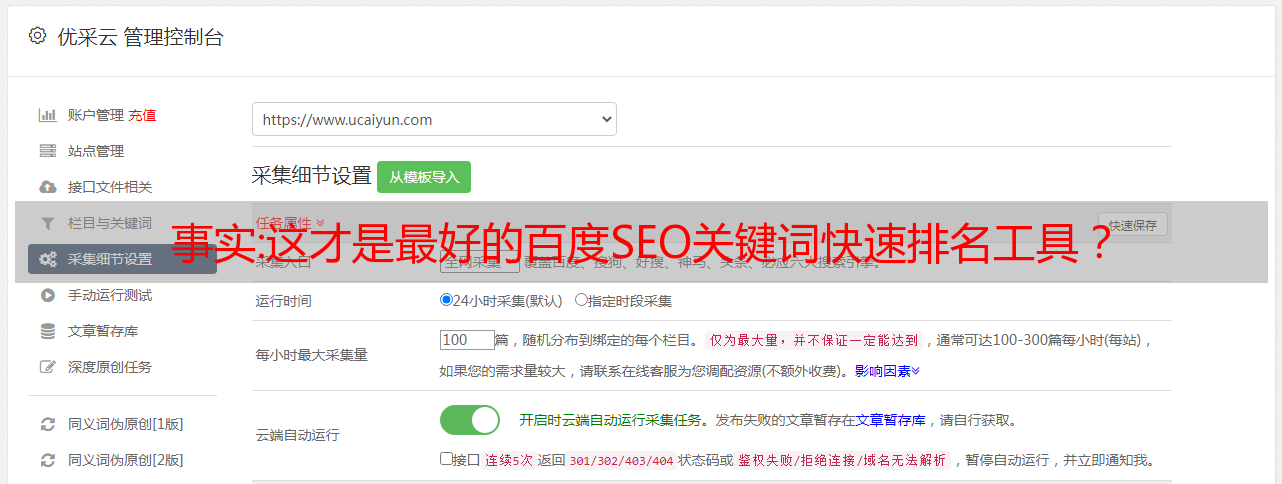

文章插图

这是最好的百度SEO关键词快速排名工具

如何优化seo?只要确定了一个关键词的排名工具,那么就应该仔细分析网站的内容和布局,然后确定如何优化最好的SEO,让公司的网站排名绝对有帮助。这在优化方法上会越来越多样化。国外Baba觉得掌握了基本的要求和方法,让自己的排名模型更加专业和系统化,在它的优化工具中基本可以看到效果。那么有什么好的关键词排名工具可以推荐吗?

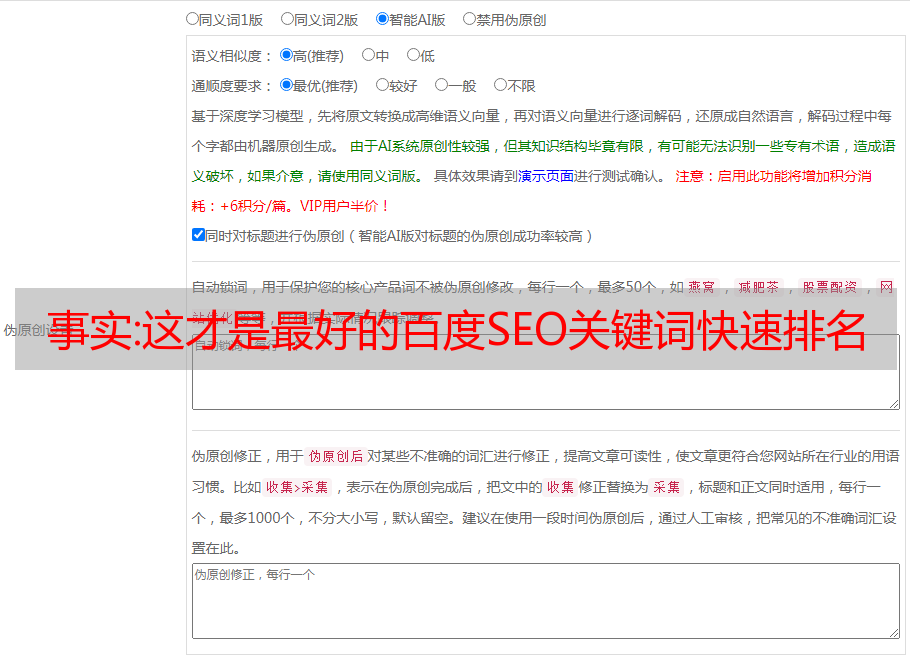

文章插图

网站目录收录不仅是百度认可的外链,也是性价比最好的网站关键词优化工具。聚合目录符合百度最新算法,是最安全的外链。提交一个分类可以吸引很多蜘蛛爬你网站,加快网站的收录,锚文本可以提高网站关键词的排名,点击分类你的网站可以增加流量。SEO网站优化所需的外部链接。网站高质量目录纲要是最好的关键词排名工具。

当然,使用网站目录收录进行操作后,可以了解百度搜索过程中的结果,进而判断排名效果好不好。把握优化的方案和细节,在各个方面还是会有很大不同的感觉。这会持续三到六个月。最新的seo推广优化重点关键词有一半会在百度前三页,产品详情页的精准词基本都在百度首页。这时候只要继续做锚文本外链,不断更新网站原创文章。

【这是最好的百度SEO关键词快速排名工具?] 好了,我就在这里和大家分享一下这个文章的内容吧!

完美:Kubernetes下Stdout日志白名单最佳实践

环境准备

现有Kubernetes环境(简称K8),本次实践基于自建Kubernetes v1.23.1、Observation Cloud Datakit 1.2.13版本、Nginx 1.17。Datakit已经部署完毕,Datakit配置文件container.conf由ConfigMap管理。

注:(阿里云容器服务Kubernetes)或其他云服务商的Kubernetes配置原则类似。

前提

K8环境下Nginx日志的输出是Stdout模式,不是文件模式。Observing Cloud Datakit部署为DaemonSet后,默认输出采集K8中的所有Stdout日志,包括集群内部组件的Stdout输出方式,如CoreDNS(需要开启日志)。本文涉及的日志都是以Stdout方式输出的。

注意:stdout是开发者在编写代码时选择的日志控制台的输出方式。

喜欢:

白名单要求

Datakit部署完成后,指定业务Pod和K8集群组件的日志会按需采集。后续新添加的未指定业务 Pod 日志不会是 采集。容器记录采集仅采集其中一个或多个。

本文通过观察Cloud采集器Datakit的不同日志过滤方式实现,通过在日志中添加Annotation注解(包括过滤Pod内部其他容器产生的日志)和container.conf中的container_include_log = []来实现.

更详细的日志处理原理参见《Datakit 日志处理概述》一文。

实现方式一使用 container_include_log = []

只有 采集 集群组件 coredns 和 nginx 日志,container_include_log 使用正则语法写入镜像名称。详见《根据容器镜像采集配置指标和日志》

[inputs.container]

docker_endpoint = "unix:///var/run/docker.sock"

containerd_address = "/var/run/containerd/containerd.sock"

## Containers metrics to include and exclude, default not collect. Globs accepted.

container_include_metric = []

container_exclude_metric = ["image:*"]

## Containers logs to include and exclude, default collect all containers. Globs accepted.

container_include_log = ["image:*coredns*","image:*nginx*"]

container_exclude_log = []

exclude_pause_container = true

## Removes ANSI escape codes from text strings

logging_remove_ansi_escape_codes = false

## Maximum length of logging, default 32766 bytes.

max_logging_length = 32766

kubernetes_url = "https://kubernetes.default:443"

## Authorization level:

## bearer_token -> bearer_token_string -> TLS

## Use bearer token for authorization. ('bearer_token' takes priority)

## linux at: /run/secrets/kubernetes.io/serviceaccount/token

## windows at: C:\var\run\secrets\kubernetes.io\serviceaccount\token

bearer_token = "/run/secrets/kubernetes.io/serviceaccount/token"

# bearer_token_string = ""

[inputs.container.tags]

<p>

# some_tag = "some_value"

# more_tag = "some_other_value"</p>

达到效果

这会采集根据需要指定镜像名称的Pod日志,如下图:

第二种方式是结合 container_include_log = [] 和 Annotation 标签

只有采集集群组件coredns和nginx日志,并通过Annotation标记nginx。当然container_include_log中没有启用的白名单,比如另外一个imagebusybox,也可以通过Annotation用采集标记。. 这是由于注释被标记为高优先级的方式。详见日志处理原理《Datakit日志处理概述》一文。

Nginx 的注解标签

labels:

app: nginx-pod

annotations:

datakit/logs: |

[

{

"disable": false,

"source": "nginx-source",

"service": "nginx-source",

"pipeline": "",

"multiline_match": ""

}

]

spec:

[inputs.container]

docker_endpoint = "unix:///var/run/docker.sock"

containerd_address = "/var/run/containerd/containerd.sock"

## Containers metrics to include and exclude, default not collect. Globs accepted.

container_include_metric = []

container_exclude_metric = ["image:*"]

## Containers logs to include and exclude, default collect all containers. Globs accepted.

container_include_log = ["image:*coredns*","image:*nginx*"]

container_exclude_log = []

exclude_pause_container = true

## Removes ANSI escape codes from text strings

logging_remove_ansi_escape_codes = false

## Maximum length of logging, default 32766 bytes.

max_logging_length = 32766

kubernetes_url = "https://kubernetes.default:443"

## Authorization level:

<p>

## bearer_token -> bearer_token_string -> TLS

## Use bearer token for authorization. ('bearer_token' takes priority)

## linux at: /run/secrets/kubernetes.io/serviceaccount/token

## windows at: C:\var\run\secrets\kubernetes.io\serviceaccount\token

bearer_token = "/run/secrets/kubernetes.io/serviceaccount/token"

# bearer_token_string = ""

[inputs.container.tags]

# some_tag = "some_value"

# more_tag = "some_other_value"</p>

达到效果

方法 3 过滤 Pod 中的容器日志

只有采集集群组件coredns和nginx日志,同时通过Annotation开启nginx标签中的“only_images”字段,只需要容器的镜像,也就是还有白名单Pod 内的策略。

在 Pod 中启用白名单之前

如下图,nginx和busybox的日志都是采集

在 Pod 中启用白名单

labels:

app: nginx-pod

annotations:

datakit/logs: |

[

{

"disable": false,

"source": "nginx-source",

"service": "nginx-source",

"pipeline": "",

"only_images": ["image:*nginx*"],

"multiline_match": ""

}

]

spec:

达到效果

仅将 Nginx 日志保留在 Pod 内

总结

其实不建议开启白名单策略。白名单可能会导致很多问题,并且不容易调试。白名单可能会产生不可预知的影响。比如开发日志看不到,其实没有加标签。过滤日志源,黑名单失败最坏的情况是data采集上来,黑名单过滤如Datakit采集器container.conf

container_exclude_log = ["image:pubrepo.jiagouyun.com/datakit/logfwd*"]

第一种方法不是使用Annotation标签,而是使用采集器container.conf中内置的过滤方法,更倾向于底层方法。但是,这种方法不如第二种方法,因为打标签的方法可以更好地标记日志的来源,分析未来的问题,使筛选更方便,更灵活。打标签在business Pod上,是可以做到的。相同的 Batch 业务镜像进行精细的日志过滤和控制。

方法3结合具体的业务场景,过滤掉sidecar等一些不必要的日志,可以过滤掉不必要的日志,达到日志采集降噪的效果。

-------------------------------------------------- ------------

“观测云”是面向开发、运维、测试和业务团队的实时数据监控平台。可以统一满足云、云原生、应用和业务的监控需求,快速实现基础设施、中间件、应用层和业务层的可观察性。基础设施监控、日志和指标管理、应用性能监控、用户访问监控、可用性监控、异常检测、系统级安全检查、场景和仪表盘是“观察云”的可观察解决方案。采集,全面的数据监控,无缝关联分析,自定义场景搭建,高可编程性,敏捷成员协作,为用户提供最快、最简单、最全面、

现在去观察云官网,注册一个账号,就可以免费体验观察云了