技巧:来自榜一的公益SRC快速上分经验分享

优采云 发布时间: 2022-10-10 02:05技巧:来自榜一的公益SRC快速上分经验分享

提示:全文共4596字,预计阅读时间12分钟。

注:本文章已在freebuff等平台发布,转载请注明出处

本文的内容是写如何提高公益SRC的效率。看到这里,有些大佬可能会说:“公益SRC根本没有技术含量,刷这个东西有什么用?”。我认为任何东西都存在,他是有道理的,当然包括公益src。对于小白初学者来说,挖矿公益src会让小白更了解漏洞的形成和挖掘。积累更多的实践经验,我觉得很有意义。这本身就是一种成长。公益src可以提供很多实战环境,而不是枯燥乏味的靶场。在那之后,你会遇到很多有趣的网站,学习更多的知识~你想如何快速提交每个漏洞?? 如何高效挖掘漏洞?经过一系列的思考,我来到了这篇文章

02

文章内容总结

我们以漏洞盒子SRC平台为例

03

如何选择最佳得分时间

在得分上,有时只是抓住机会,硬钢不存在。不过你也可以试试,只要对漏洞框审计漏洞规则有透彻的了解,我想大家可以判断什么时候加分比较合适。

红框是三月名单上的日子

为什么红框框出最高分的那一天?

举个栗子,假设张三想在3月份上榜,那么他只会在2月24日到28日开始提交bug。一直到3月中旬,24号左右,积分会停止,然后你就等着每月排名结算吧。

这里有高手可能会问,为什么赎回从二月下旬开始,到三月下旬结束?

看图片

这就是漏洞盒子的审计机制。审核一般需要1-3个工作日。然后漏洞框自动确认漏洞并获取积分。需要1-11天,第十一天确定漏洞。当然,有时也会有人提前识别漏洞。

因为一般提交的漏洞会在一两天内审核,如果一两天后发现你的漏洞没有审核,说明你的漏洞已经被压制,审核员也没有审核你的漏洞,只提交A多一点,压制别人的漏洞,可能会成为取胜的关键。这时,你的朋友可能会问,如果你想压制别人的漏洞,你不是需要很多漏洞吗?怎么能挖这么多漏洞?别着急,稍后我会详细介绍

04

一般挖什么漏洞,有哪些技巧?

答:sql注入,反射xss,任意注册,cms通杀,弱密码,也可以试试逻辑漏洞,镜像站点:. SRC公益的主要竞争无非就是手速,手速决定一切。我提交最多的,还是sql注入和弱密码和cms通杀,接下来讲讲怎么找到这三个漏洞

首先是sql注入,如何有效查找sql注入?

下面列出几个可行的解决方案 谷歌语法 fofa 或者其他网络搜索引擎讲谷歌语法,谷歌搜索结果真的很准确,朋友可以试试谷歌镜像站,最常见的是在谷歌搜索中使用inurl关键字,如:

inurl:.php?id=、inurl:asp?id=、inurl:Show.asp?Id=<br />

假设1:既然这是最常见的,那么这样找到的网站有没有被别人砸过?如何更改句子以刷新搜索结果?

假设2:或者尝试从相反的方向思考。大家是不是觉得这些网站都被砸了?事实上,不是吗?感觉sql注入没完没了哈哈哈

我的两个想法加起来试图建立一个像这样的谷歌声明区域

inurl:"type_id = 1"

或工业

inurl:"otherinfo.asp?id= 1"

红色字体的位置可以自己动脑筋来代替--------接下来详细说说这两个思路

场景一说明:区域应该如何替换?我们假设我们正在寻找广东的注射点。第一个问题是,我们怎么知道广东有多少个城市?其实漏洞框已经为我提供了这样的信息,在提交漏洞的底部

不断替换关键字以更新搜索结果

当然查询地域后,可以将php替换成asp、aspx、jsp站点等。 概念二说明:说说如何替换行业关键词

二是反射型XSS,如何使用sql注入有效查找?

个人认为没有必要刻意去搜索反射式xss。测试SQL注入的时候,只测xss,因为反射的xss不多,会影响效率。但不能违背初心挖公益src。实战中学习和找sql注入方法没什么区别。相同的语法,只是改变关键字。我个人更喜欢使用它。

地区inurl:"search?kw="

但是我的另一个朋友说要使用

inurl:'Product.asp?BigClassName'

,他说这个 关键词 找到了 10 个站点中的 8 个。我从未尝试过如此高的准确率。

除了 Goog 语法,还可以使用 Fofa 查找注入点

二是任意注册,如何有效查找?

首先,了解什么是任意注册。随意注册是程序设计的缺陷。顾名思义,它只是注册,没有在注册表中进行任何验证。谷歌语法关键词:

地区/行业inurl:"register"地区/行业inurl:"regp.asp"regsave.asp、Reg.asp、userreg.asp、reg1.asp

等待任意注册被认为是低风险漏洞,但也有两点。随便注册可能没那么多人挖,可以试试挖。你可以去漏洞框提交一个漏洞,有一个可以选择漏洞类型,你可以试试看,你觉得那些漏洞比较冷门也没人挖过=而且都是common start

第三个是cms查杀,如何有效找到?

cms的漏洞大家都知道,无非就是百度搜索cmspass-kill

但实际上,这种效率并不高,通过杀戮也找不到几个。这里我个人推荐百泽安全团队的漏洞库。图书馆地址:

那么如何重现漏洞,我就不多说了。懂的人都懂,实战越多,实战过程中积累的经验就越多。重现各种漏洞不就是一种成长吗?借用前人的话“知识决定攻击面”

四是弱密码,如何有效查找?

在尝试弱密码的过程中,非常繁琐。我也尝试过一些花哨的自动测试弱密码网站什么的,但是没有彩蛋,还是老实人的手工比较合适。百度语法查找弱密码后台站点

语法方面,可以找到sql注入站点的替换领域和行业背景关键词,也可以随意替换。在这里你可以自由发挥,扩展你的想象力,想法是成功的关键。老师曾经说过,如果你想测试弱密码网站,你可以试试

账号:admin/test/cs/ceshi/test01等密码:admin/123456/a123456/admin123/admin123456等

但我认为还有更多的东西需要测试。我们追求高效率,所以我们只测试这几个。

账号:admin密码:admin/admin123/123456

Fofa查找后台建站语句:title="后台管理" && country="CN"

更多佛法语法思路等你挖掘。一句话总结:多尝试(笑):“Fofa会员找不到我,py交易”

05

如何快速进行漏洞挖掘

快速判断一个站点是否有注入也需要经验。一些注射部位无论 1=1 还是 1=2 都显示正常回波。有时候觉得这个网站过滤了我输入的数据,但是偶尔扔到sqlmap里面有检测到的可能

注意:测试sql注入的时候有个搜索框,可以很方便的测试xss,大致看看网站有什么功能,能测试的都测试一下就可以了

接下来,我们开始说,在手动测试可能有注入的站点时,如何进行下一步?正常流程是:可能有漏洞---测试漏洞(sqlmap/manual)---提交漏洞并提交漏洞,你要做三件事,测试漏洞,证明它的危害,如果是我提交漏洞,我会专心做好每一件小事。如果我测试网站有注入,那我就存成txt,继续往下,然后批量运行sqlmap,晚上有空的时候全部交给他

小白的回答:sqlmap如何批量运行注入的站点?假设我的 url.txt 保存了很多可能有 url 的网站,将 url.txt 移动到 sqlmap 目录下执行:

sqlmap -m url.txt --level 3 --risk2 --batch --dbs

这个检测会比较详细,但是需要的时间比较长。我个人更喜欢这个命令

sqlmap -m url.txt --batch --dbs

sqlmap批量运行注入站点都是单线程的,也就是说都是一个一个运行

如果你想更快,当然也可以尝试打开更多的sqlmap窗口来运行注入站点,不碍事。

06

如何快速提交错误

如果你仔细地填补漏洞,它会更加复杂。但仔细填写可能对以后的工作有帮助。所以希望同学们认真填写。

其实提交漏洞填漏洞可以很敷衍,一切只是为了省事,只要审核能重现,提交漏洞演示:假设xxx公司官网有sql注入

在图片中的漏洞标题中,我看到很多小伙伴都提交了特殊规格。我觉得可以写xx公司--首页--公司新闻部有SQL布尔盲注,但是没必要。浪费时间,追求高效率,速度要快,姿势要帅气。一句话xxx company-sql注入简单明了,厂商信息的域名可以填写和漏洞位置一样的url。

你所属的行业和地区只是一味的点击漏洞复现步骤。这两段也可以编辑成搜狗输入法的快捷输入,打开漏洞位置的URL:打开sqlmap,执行命令:

python sqlmap.py url --dbs --batch

07

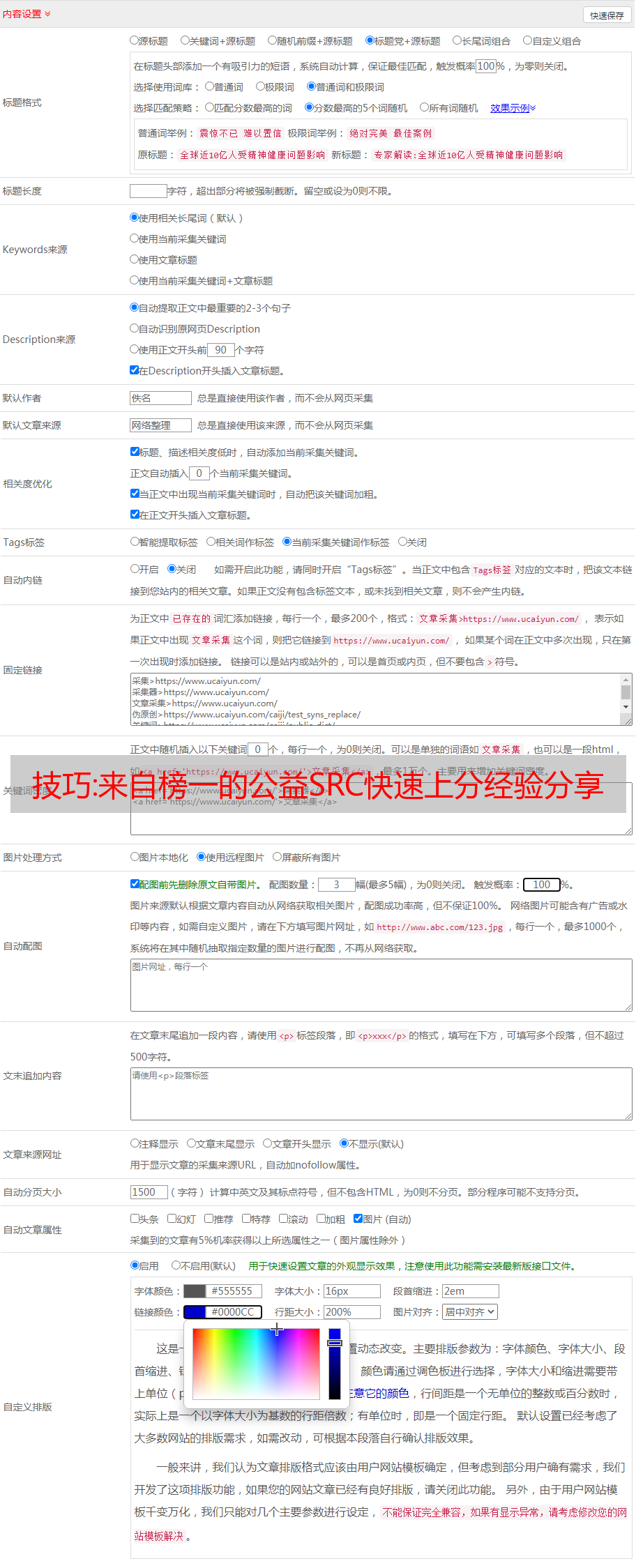

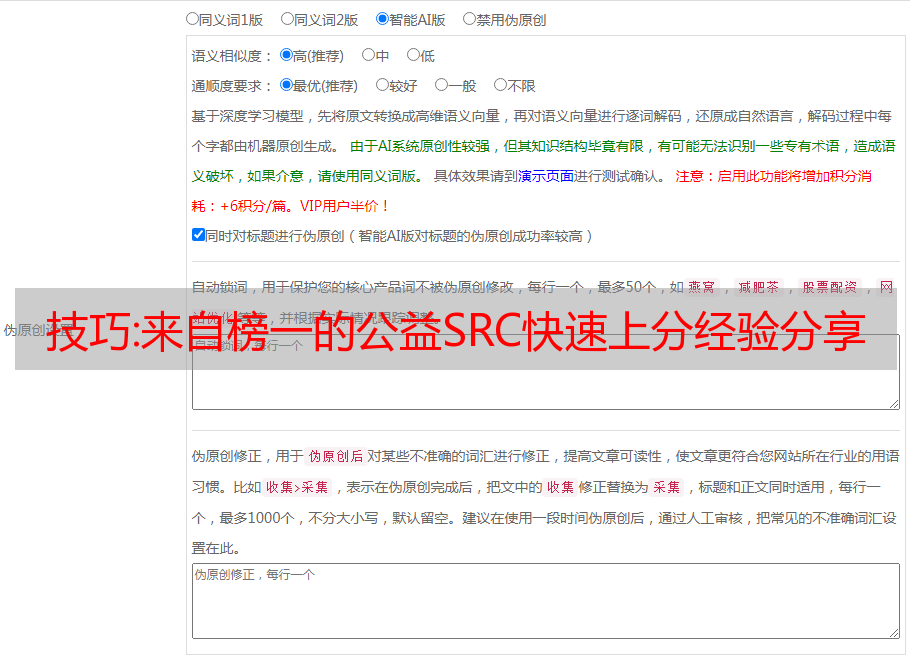

经验之谈:伪原创小技巧

标题需要收录您的 网站 观众需要看到的因素。比如你是QQ站,就应该在标题上突出显示非主流标题,比如QQ空间。

其实这点对很多人来说都是无稽之谈,但也很重要。为了真正让搜索引擎认为他们的文章是原创,他们把标题改得面目全非,这样的结果是不可取的。

关键词 的替换和位置的替换

换词

也可以这样修改:《备考作文:“亮”你的文章小贴士》这样,在不删除文章内容的情况下,可以做搜索引擎认为至少标题是原创 的。

修改标题是关键

我们在 伪原创 时必须修改 关键词。毕竟别人的文章是以别人的网站为主题的,虽然有时候两个网站主题是一样的,关键词也需要修改并更换。匹配度高、准确率高的关键词往往能抓到更准确的用户。不仅要修改替换关键词,还要替换位置,让文章更符合你的想法,更符合你的网站。