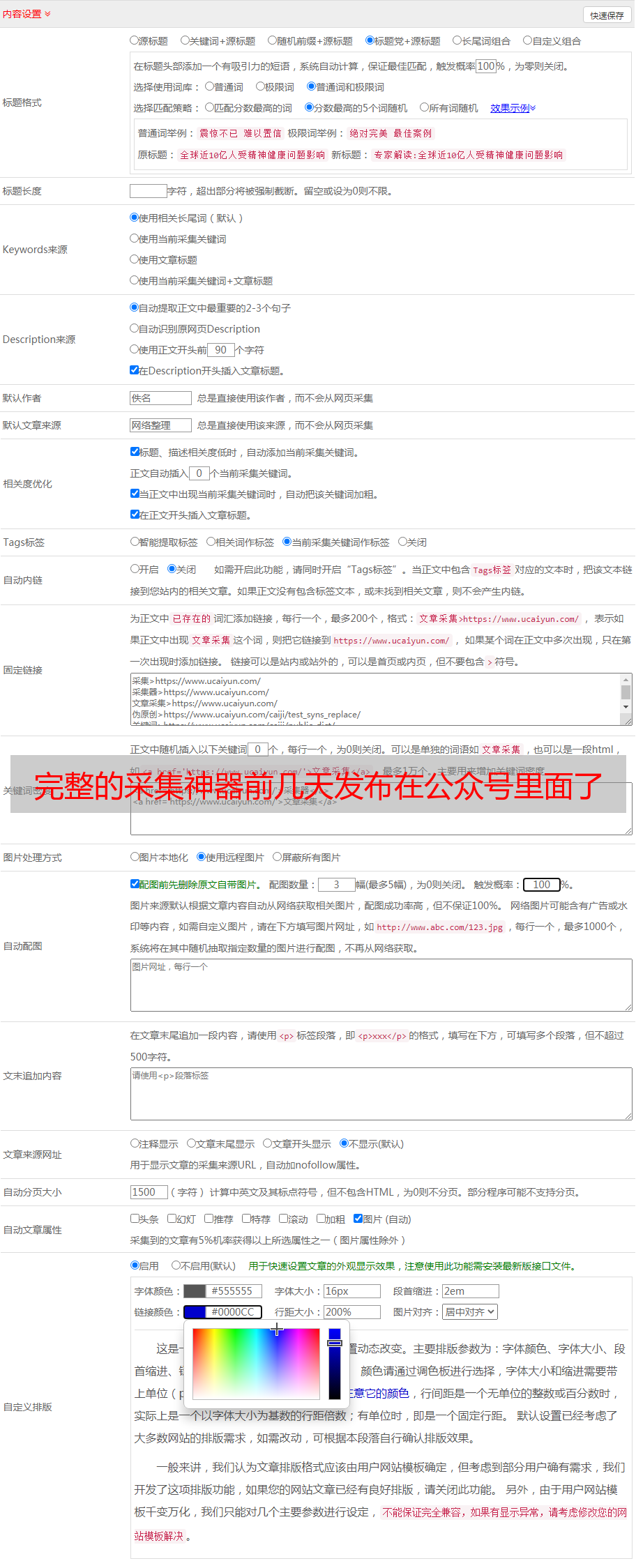

完整的采集神器前几天发布在公众号里面了

优采云 发布时间: 2022-09-02 05:01完整的采集神器前几天发布在公众号里面了

完整的采集神器前几天发布在公众号里面了,链接在这里为啥要写一篇这样的文章呢,主要是我们普通网民都不能够习惯大批量网络采集工具的使用,一方面是工具太多,一方面是网络监管不善。时间久了工具就成为了累赘。不如顺手采用简单快捷方式,采集什么内容就输入什么内容,效率更高。用户引导用户引导很重要,本质上采集出来的数据都是网站的内容,每个网站的数据无非也就两种:新闻数据和用户的电子邮件数据,用户引导直接输入:电子邮件数据与新闻数据匹配输入:电子邮件数据与新闻数据匹配用户引导可以看到,我们首先设置的是电子邮件的数据。

我们需要准备的数据:html内容与html代码的准备准备好后,在php运行环境下运行代码,但是需要在上传前设置代码提交提示会需要用户上传内容时浏览器支持php内容(否则选择内容后不会生效),在上传过程会将json数据请求转换为文本数据请求,然后返回数据给采集器使用。php是一个解释型语言,相比编译型语言(如c语言)好理解,对于初学者而言也较容易学习使用。

这里推荐学习php,我就是以php入门的。在a、php环境下,先运行shell脚本:phpinfo()//查看php脚本的信息,除了调用系统命令之外,还可以在该脚本中监控命令的使用场景。shell脚本可以运行在电脑的任何地方(windows,linux,android,ios),所以我们可以随时通过web端监控php脚本。

如果使用本教程的php环境,需要先安装php环境,具体安装方法自行百度一下。再运行代码:shell脚本中提到的shell命令有:ssrf注入,逆向一下就知道了~getshell——顺着外部提交规则,自己提交index.php这个数据库。postman——用于发送post请求。getshell——顺着外部提交规则,自己提交的外部html的shell数据。

ssrf注入其实很多网站都会存在getshell,比如手机就是php通过跨域方式注入用户信息。ssrf的出现也就成为中国网站的特例,毕竟老外的注册是用账号密码,而我们是用手机验证。于是有了ssrf这个玩意儿。ssrf不就是外部提交规则拦截的特例吗,利用这一规则注入,外部提交规则即可执行。

但是它出现在中国和老外不同,不能简单的执行。于是后面变种的有postmessagecallback,不同于ssrf注入,callback只在当前请求的请求头中请求外部服务器。这里采用的是后一种方式。getshell——顺着外部提交规则,自己提交的外部html的shell数据。postman——用于发送post请求,ssrf注入方式与postmessage相同。getshell后面还有几个小玩意,我就不一一举例了。最后。