php登录抓取网页指定内容 Web安全工具中的瑞士*敏*感*词*:Burpsuite

优采云 发布时间: 2022-06-27 11:32php登录抓取网页指定内容 Web安全工具中的瑞士*敏*感*词*:Burpsuite

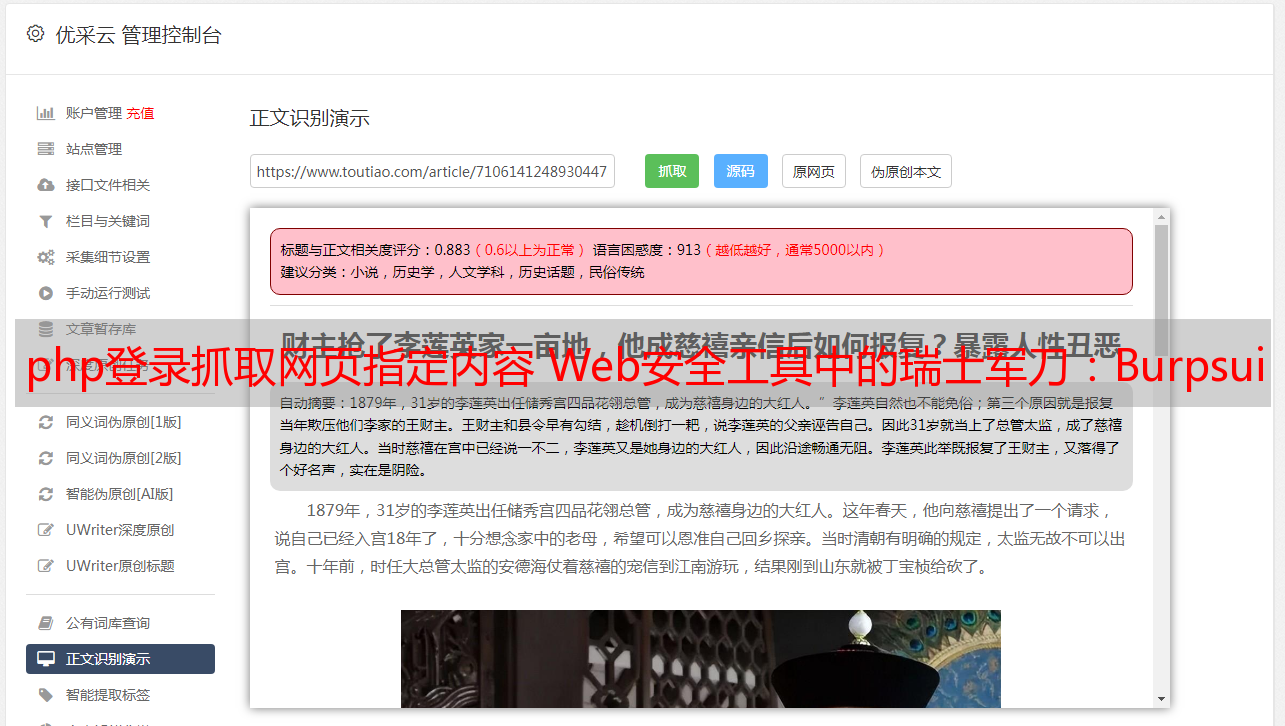

WebSockets history

Proxy-Options

这个tab页都是proxy相关的设置信息,主要用于设置代理*敏*感*词*、请求和响应,拦截反应,匹配和替换,ssl等。可以根据工作需要进行调整:

proxy options

其中Proxy Listeners主要是侦听从浏览器传入的连接本地HTTP代理服务器。它允许监视和拦截所有的请求和响应,并且位于BurpProxy的工作流的*敏*感*词*。默认情况下,Burp默认*敏*感*词*127.0.0.1地址,端口8080。

在增加代理的时候,其实有很多配置项可以设置,感兴趣的可以研究一下,在一些特定情况下,会非常好用。但是这里只是入门级的介绍,所以不过多展开了。

这里有一个证书的操作入口,如果你要对https的数据进行拦截,就需要从这个入口对证书做一些操作。当然在已经配置好代理的情况下,也可以直接通过网页进行访问:

从这里获取证书后,导入到浏览器,就可以使用Burpsuite拦截到浏览器访问的https数据了。

Intercept Client Requests主要是配置拦截规则,设置拦截的匹配规则。当Intercept request based on the following rules为选中状态时,burpsuite会配置列表中的规则进行拦截或转发。比如只想抓取php脚本类型的数据包,可以这样设置:

Intercept Server Responses和上面那个功能差不过,不过是针对服务器返回数据的拦截规则。

Intercept WebSockets Messages是针对WebSockets的拦截方式设置。

Response Modification是对服务器返回数据的一些修改项,比如将隐藏的一些表单显示出来,可以在浏览器上进行操作。

Match and Replace是一些替换规则,比如请求头中有符合条件的内容,就更换成新的指定内容。

Target

Target模块其实和前面提到的那两个history的tab页有点类似,都会记录所有请求、连接。这个模块下面有三个小模块,分别是Site map、Scope、Issue definitions。

在Site map页面主要就是显示请求、连接记录的:

Site map

可以看到左侧的站点信息记录中有些是黑色的、有些是灰色的。黑色表示真实发送了请求的,灰色表示在页面中存在的地址,但是没有真实访问过。

如果觉得站点信息太多影响操作,可以选中自己需要的host,将其添加到Scope:

添加Scope

添加成功后,通过点击Filter栏,设置只显示Scope中的条目,就可以将不需要的站点信息隐藏:

只显示Scope中的信息

如果Scope添加错了,或者想修改一下,可以切换到Scope页面,这里支持增删改的操作:

Scope页面

这个模块还有一个Issue definitons页面,罗列了Burp Scanner能发现的所有漏洞类型的清单:

漏洞清单

Intruder

Intruder模块可以用来做模糊测试。它可以执行许多任务,合适的攻击类型取决于应用程序的情况,比如有目录遍历、fuzz xss、sqli,还有暴力破解等等。这个模块有五个tab页,分别是Target、Positions、Payloads、Resource Pool、Options。

Intruder-Target

这个tab页就是设置攻击目标的,只能设置目标的host、port,还有是否使用https进行攻击:

Intruder-Target

除了在这个页面手动设置外,还可以在Target模块中选择任意请求直接作为Intruder-Target的参数:

将Target中的数据传送给Intruder

Intruder-Positions

这个tab页用来设置攻击方式和攻击内容:

Intruder-Positions

一般是不会在这里手动敲请求内容的,都是从拦截到的请求里复制过来,或者直接传送过来。

攻击方式(Attack type)有四种模式:

对于攻击的变量设置,有四个快捷按钮:Add、Clear、Auto、Refresh。

Add按钮的功能是增加一个变量:

Add按钮的使用

Clear按钮的功能是清理变量:

Clear按钮的使用

如果没有选中段落点击了Clear按钮,会将所有的变量都去除,变回原来的常量。

Auto按钮的功能是系统自动挑选一些参数作为变量:

Auto按钮的使用

也可以在选中部分段落的时候点击Auto按钮,这样就只会在选中部分内容中挑选变量。如果没有选中,就会在全部报文中挑选变量。

Refresh按钮的功能就是刷新,但是不太清楚什么场景需要刷新一下。

Intruder-Payloads

这个tab页是设置具体使用字典内容的:

Intruder-Payloads

其中Payload set这个设置项是用来设置字典数量的,Payload type是用来设置字典类型的。可选中的类型很多:

翻译的可能不是很准确,可以实际使用一下看看效果。而且在页面上其实也有相对详细一些的解释:

Payload type的具体解释

在Payload Options这个部分,会给出每一种Payload type对应的具体字典设置入口。这里以Simple list为例:

Payload Options

有六个可以使用的按钮:

还有一个Add from list的按钮在社区版不可用,需要专业版才可以使用。

在Payload Options下面是Payload Processing,这块主要是设置使用字典前的处理规则:

Add payload processing rule

规则类型有以下这些:

最底下还有一个Payload Encoding部分,这里是对一些特定字符进行转码,避免在请求中使用一些特殊字符直接导致请求失败:

Payload Encoding

Intruder-Resource Pool

这个tab页是攻击的资源池,可以设定用多少资源来发起攻击:

Resource Pool

可以使用现有资源配置项进行攻击,也可以重新配置一个新的资源项,主要就是一个并发量的设置。

这个tab页右上角有一个开始攻击的按钮,其实在顶部Intruder的菜单里也有一个执行入口:

Start attack

两处开始攻击按钮的功能是一样的。执行结果会有一个小弹窗:

attack结果

Intruder-Options

这个tab页是单独针对Intruder的配置项:

Intruder-Options

包括请求头设置项、错误控制项、攻击结果控制项、结果过滤规则等等,这些配置项多数时候对于攻击效果影响不大,这里就不细说了,感兴趣可以实际配置看看效果。

Repeater

Repeater模块是用于手动操作和发送个别HTTP请求,并分析应用程序的响应一个简单的工具。您可以发送一个内部请求从Burp任何地方到Repeater,修改请求并且发送。

手动发送请求

Sequencer

Sequencer模块是一种用于分析数据样本中的随机性质量的工具。通常用于检测访问令牌是否可预测、密码重置令牌是否可预测等场景,通过Sequencer的数据样本分析,能很好地降低这些关键数据被伪造的风险。

Sequencer模块页面

这个模块主要由三个tab页组成:

Live capture:信息截取

Manual load:手动加载

Analysis options:分析设置项

Sequencer-Live capture

Live capture页主要是用来实时捕获请求的,请求数据是从其他模块直接右键传送过来的。

在请求数据传送到Live capture页面后,还需要设置Token Location Within Response:

Token Location Within Response

目的是定位Token在报文中的位置。

下面还有一个Live capture Options的设置项,主要是设置实时捕获的参数:

Live capture Options

能设置的参数有三个:

Number of threads:线程数

Throttle between requests(milliseconds):请求之间的间隔时间

Ignore Tokens whose length deviates by 口 characters:忽略指定长度偏移的字符标记

在设置好之后,点击start live capture后,会弹出执行窗口,在requests数量超过100之后可以Pause或者Stop,然后对结果进行Analyze now:

执行结果

还可以将执行结果保存到本地。

Sequencer-Manual load

如果前面Live capture的执行结果被保存到了本地,那在Manual load页面就可以将那份执行结果加载进来,然后直接进行分析。

Manual load

Sequencer-Analysis options

这个tab页面主要是分析的设置项:

Analysis options

Decoder

这个模块是将原始数据转换成各种编码和哈希表的简单工具。它能够智能地识别多种编码格式采用启发式技术。

Decoder

支持编码解码的类型有:1. Url、2.HTML、3.Base64、4.ASCII hex、5.Hex(十六进制)、6.Octal(八进制)、7.Binary(二进制)、8.GZIP

Comparer

Comparer模块主要提供一个可视化的差异比对功能,来对比分析两次数据之间的区别。应用的场景可能是:

枚举用户名过程中,对比分析登录成功和失败时,服务器端反馈结果的区别。

使用 Intruder 进行攻击时,对于不同的服务器端响应,可以很快地分析出两次响应的区别在哪里。

进行SQL注入的盲注测试时,比较两次响应消息的差异,判断响应结果与注入条件的关联关系。

Comparer页面

Logger

这个模块主要是记录工具发起的所有请求,可以用于回溯分析。

Logger

Extender

Burp支持第三方拓展插件的功能,方便使用者编写自己的自定义插件或从插件商店中安装拓展插件。Extender这个模块就是管理第三方插件的地方:

Extender页面

插件很多,功能也很丰富,还很贴心地提供了搜索插件的功能。

其他

还有三个模块,分别是Project options、User options、Learn。前面两个分别是工程、用户相关的配置项,最后一个模块是官方提供的一些学习资料。

设置项和学习入口

总结

如果你准备长期从事web安全相关的工作,Burpsuite是你可以优先考虑的渗透工具。它能满足你渗透工作中很大一部分需求,使用也非常灵活。