JS逆向:滑块验证码加密分析

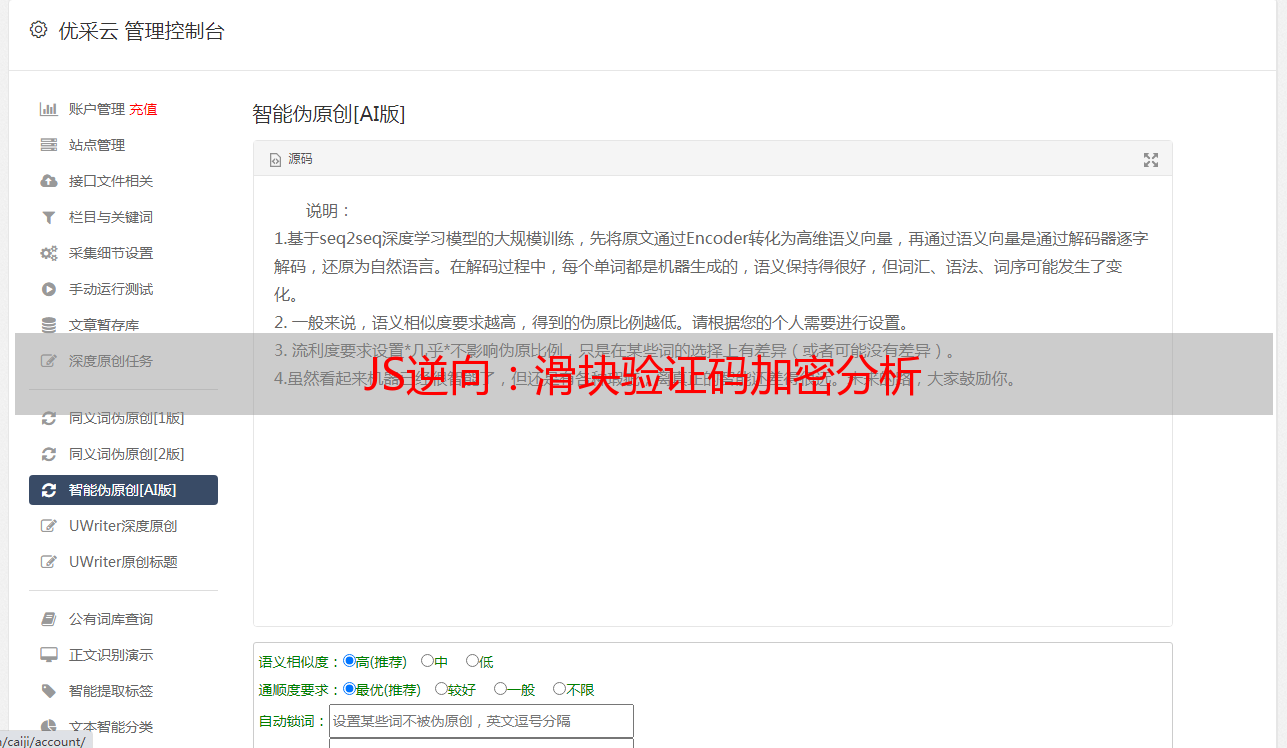

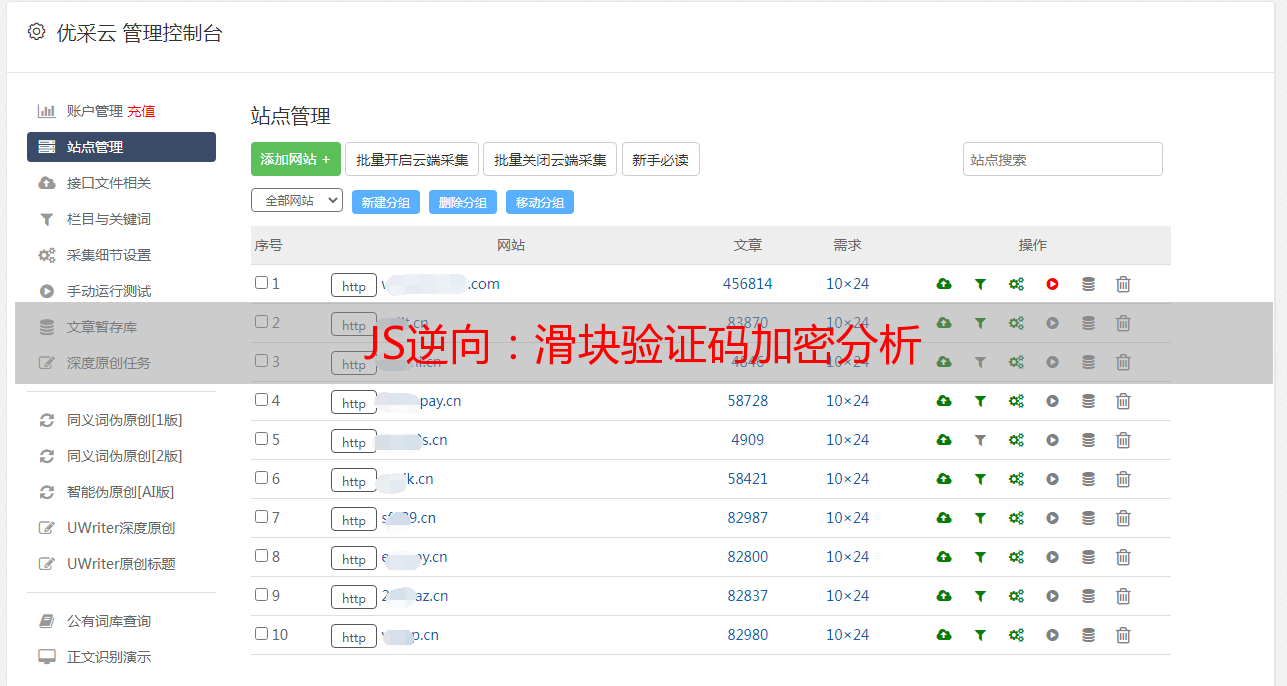

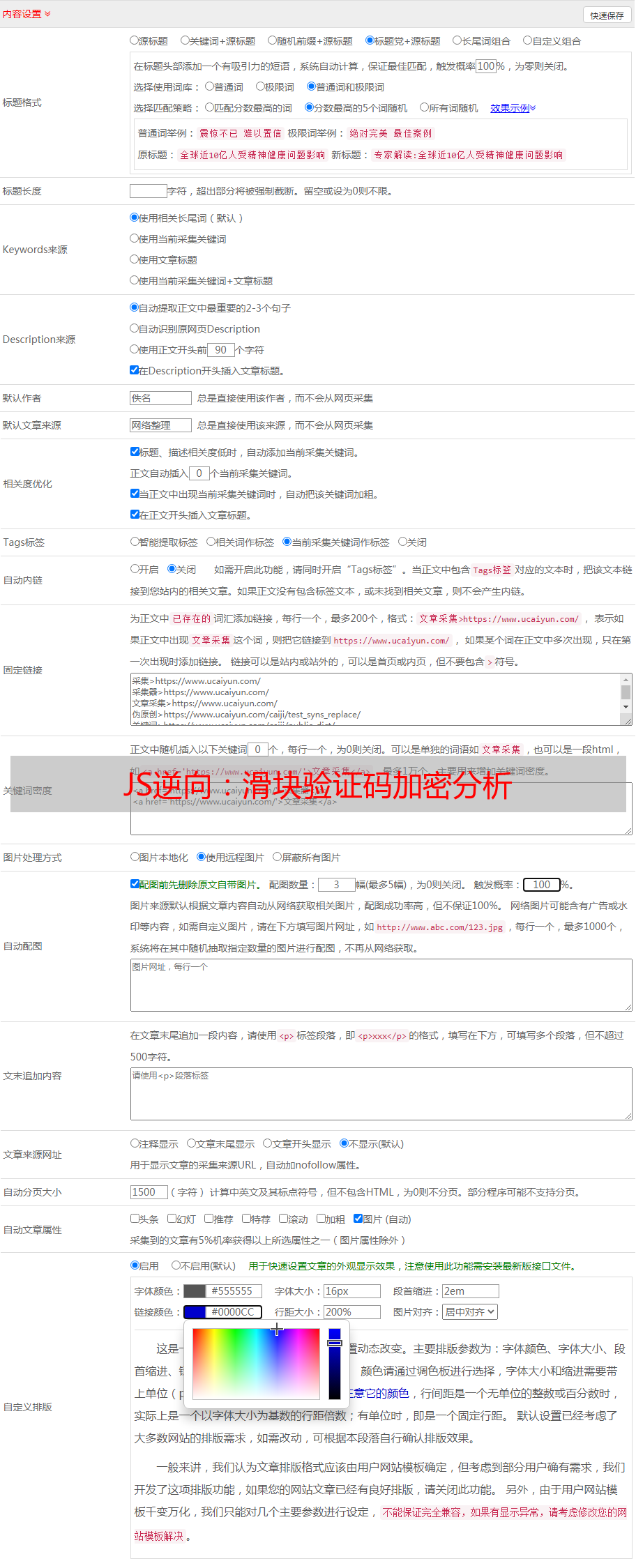

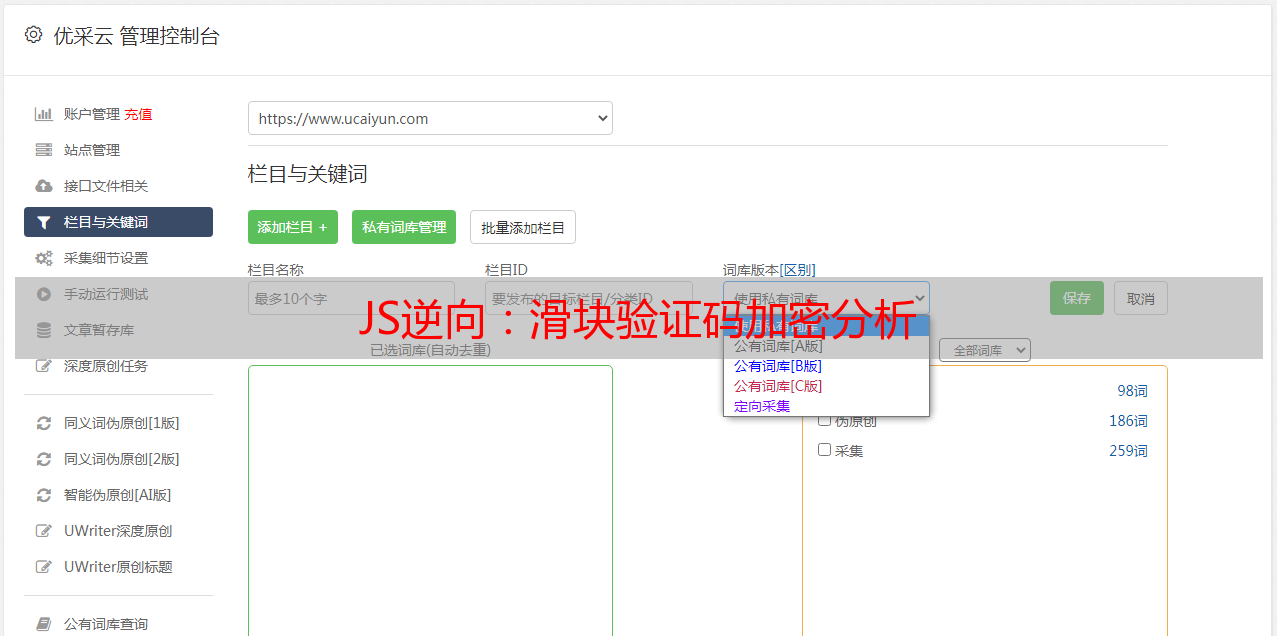

优采云 发布时间: 2022-06-23 11:36JS逆向:滑块验证码加密分析

为什么要做逆向?动态网页爬虫一般可分为两种:Selenium爬取和接口爬取。

两种方式各有优缺点:

前者我们己经介绍了selenium的使用和验证码、滑块的使用,其虽然可以很好地处理网页异步加载问题,但面对大型爬虫任务时,效率还是比较低的;

后者虽然爬取速度较快,但请求参数很可能是动态变化的,这时就需要利用一些前端的知识,重新构造参数,整个过程通常称为JS逆向。

先来看一下简单的请求:

但是往往在我们编写爬虫时,可能会碰到以下两种问题:造成这种问题原因是,你所正在爬取的页面采取了动态加载的方式动态加载网页其显示的页面则是经过Javascript处理数据后生成的结果,可以发生改变。

JavaScript是一种运行在浏览器中的解释型编程语言,JavaScript非常值得学习,它既适合作为学习编程的入门语言,也适合当作日常开发的工作语言。

JavaScript可以收集用户的跟踪数据,不需要重载页面即可直接提交表单,可在页面中嵌入多媒体文件,甚至可以运行网页游戏等。在很多看起来非常简单的页面背后通常使用了许多JavaScript文件。比如:

这些数据的来源有多种,可能是经过Javascript计算生成的,也可能是通过Ajax加载的。Ajax = Asynchronous JavaScript and XML(异步的 JavaScript 和 XML),其最大的优点是在不重新加载整个页面的情况下,可以与服务器交换数据并更新部分网页的内容。

逆向工程

对于动态加载的网页,我们想要获取其网页数据,需要了解网页是如何加载数据的,该过程就被成为逆向工程。

对于使用了Ajax 请求技术的网页,我们可以找到Ajax请求的具体链接,直接得到Ajax请求得到的数据。

需要注意的是,构造Ajax请求有两种方式:

原生的Ajax请求,会直接创建一个XMLHTTPRequest对象。

调用jQuery的ajax()方法。一般情况下,.ajax()会返回其创建的XMLHTTPRequest对象;但是,如果.ajax()的dataType参数指定了为script或jsonp类型,.ajax()不再返回其创建的XMLHTTPRequest对象。

JQuery补充:

在大型互联网公司的不断推广下,JavaScript生态圈也在不断的完善,各种类库、API接口层出不穷。

jQuery是一个快速、简洁的JavaScript框架,是继Prototype之后又一个优秀的JavaScript代码库(或JavaScript框架)。jQuery设计的宗旨是“Write Less,Do More”,即倡导写更少的代码,做更多的事情。

对于这两种方式,只要创建返回了XMLHTTPRequest对象,就可以通过Chrome浏览器的调试工具在NetWork窗口通过设置XHR过滤条件,直接筛选出Ajax请求的链接;如果是$.ajax()并且dataType指定了为script或jsonp,则无法通过这种方式筛选出来。

案例分析

这次搞得还是滑块哦,话不多说直接开搞数美滑块,因为小红书、蘑菇街、脉脉、斗鱼等很多都用了数美的验证码。整体难度还可以就是动态参数有点东西的呢!

数美验证码官网:

数美滑块的验证码主要的难点有以下几点:

1.request的请求参数,是动态变化的。名称是动态变化,加密的密钥也是动态变化的,这就有点难搞了

2.每天小版本更新的频率1-2次,必须得能够实现完全自动化,否则人工很难及时的调整验证码的参数,来不及。

3.js里的混淆的变量也是动态变化的

验证码注册

先看一下register

下图是响应结果:bg和fg是验证码图片地址 bg

计算滑块位置

根据上一步可以得到验证图片的地址。

验证码图片:

滑块图片:

使用opencv查找并匹配图像模板中的滑块。

需要注意的是,这里是以原图计算的,而页面上的图片大小只有(300,150),(应用不同的产品可能大小也不同) 所以需要按比例进行缩小或者放大。

验证

对应的api地址是:

查询字符串参数:

params参数里的 dv,qe,ou,cf等等,都经过了DES加密。

破解方式分析

打开控制台多看几遍请求过程,我们基本就明白请求步骤了。具体的分析过程就不再赘述。

所携带的请求参数如下:

该接口返回的js参数,是下一步需要请求的目标。

提取js参数

js地址:

需要提取该js中的参数名,会在最后验证的时候使用(注:一般情况下参数名不会变),但是这些请求参数都是变化的。

获取js的response,搜索上面的参数我们没有找到,但是发现了倒序的名字

通过查看调用栈,打断点,一层层分析,发现js做了ob混淆。

JS混淆有很多种,这里举几个:UglifyJS,JScrambler,,JSDetox,obfuscator.io 等,像下面的代码就是ob混淆。

开头定义了一个大数组,然后对这个大数组里的内容进行位移,再定义一个解密函数。后面大部分的值都调用了这个解密函数,以达到混淆的效果。如果想还原可以使用ob混淆还原工具:

当然不进行混淆还原也可以通过断点很快的定位到具体的函数加密的位置

再次请求走到这里,而这里是一部分的参数的加密,先进去看下它是怎么加密的

进来了走到这可以看到是DES加密,参数分别是加密的密码,要加密的参数,后面两个是数字呢就是模式选择了,1,0是加密,0,0是解密,在这里是加密。

我们输出在console中输出一下,这四个参数看一下

那么问题来了,这个密码"b64ccadf"哪来的呢,别急,我们重新再来一遍!很快我们又进来走到这,_0x1c2865是什么怎么是乱码的呢?

console输出一下看看

密码搞到了,加密方式也晓得了,然后参数一个一个整过去就Ok了。

返回结果response:

message = success,riskLevel=PASS 说明验证通过

完整代码

<p>"""<br />数美滑块验证码破解验证<br />"""<br /><br />import base64<br />import json<br />import random<br />import re<br />import time<br />from io import BytesIO<br />import cv2<br />import numpy as np<br />import requests<br />from pyDes import des, ECB<br /><br />CAPTCHA_DISPLAY_WIDTH = 310<br />CAPTCHA_DISPLAY_HEIGHT = 155<br /><br />p = {}<br /><br /><br />def pad(b):<br /> """<br /> 块填充<br /> """<br /> block_size = 8<br /> while len(b) % block_size:<br /> b += b'

JS逆向:滑块验证码加密分析

优采云 发布时间: 2022-06-23 11:36JS逆向:滑块验证码加密分析

为什么要做逆向?动态网页爬虫一般可分为两种:Selenium爬取和接口爬取。

两种方式各有优缺点:

前者我们己经介绍了selenium的使用和验证码、滑块的使用,其虽然可以很好地处理网页异步加载问题,但面对大型爬虫任务时,效率还是比较低的;

后者虽然爬取速度较快,但请求参数很可能是动态变化的,这时就需要利用一些前端的知识,重新构造参数,整个过程通常称为JS逆向。

先来看一下简单的请求:

但是往往在我们编写爬虫时,可能会碰到以下两种问题:造成这种问题原因是,你所正在爬取的页面采取了动态加载的方式动态加载网页其显示的页面则是经过Javascript处理数据后生成的结果,可以发生改变。

JavaScript是一种运行在浏览器中的解释型编程语言,JavaScript非常值得学习,它既适合作为学习编程的入门语言,也适合当作日常开发的工作语言。

JavaScript可以收集用户的跟踪数据,不需要重载页面即可直接提交表单,可在页面中嵌入多媒体文件,甚至可以运行网页游戏等。在很多看起来非常简单的页面背后通常使用了许多JavaScript文件。比如:

这些数据的来源有多种,可能是经过Javascript计算生成的,也可能是通过Ajax加载的。Ajax = Asynchronous JavaScript and XML(异步的 JavaScript 和 XML),其最大的优点是在不重新加载整个页面的情况下,可以与服务器交换数据并更新部分网页的内容。

逆向工程

对于动态加载的网页,我们想要获取其网页数据,需要了解网页是如何加载数据的,该过程就被成为逆向工程。

对于使用了Ajax 请求技术的网页,我们可以找到Ajax请求的具体链接,直接得到Ajax请求得到的数据。

需要注意的是,构造Ajax请求有两种方式:

原生的Ajax请求,会直接创建一个XMLHTTPRequest对象。

调用jQuery的ajax()方法。一般情况下,.ajax()会返回其创建的XMLHTTPRequest对象;但是,如果.ajax()的dataType参数指定了为script或jsonp类型,.ajax()不再返回其创建的XMLHTTPRequest对象。

JQuery补充:

在大型互联网公司的不断推广下,JavaScript生态圈也在不断的完善,各种类库、API接口层出不穷。

jQuery是一个快速、简洁的JavaScript框架,是继Prototype之后又一个优秀的JavaScript代码库(或JavaScript框架)。jQuery设计的宗旨是“Write Less,Do More”,即倡导写更少的代码,做更多的事情。

对于这两种方式,只要创建返回了XMLHTTPRequest对象,就可以通过Chrome浏览器的调试工具在NetWork窗口通过设置XHR过滤条件,直接筛选出Ajax请求的链接;如果是$.ajax()并且dataType指定了为script或jsonp,则无法通过这种方式筛选出来。

案例分析

这次搞得还是滑块哦,话不多说直接开搞数美滑块,因为小红书、蘑菇街、脉脉、斗鱼等很多都用了数美的验证码。整体难度还可以就是动态参数有点东西的呢!

数美验证码官网:

数美滑块的验证码主要的难点有以下几点:

1.request的请求参数,是动态变化的。名称是动态变化,加密的密钥也是动态变化的,这就有点难搞了

2.每天小版本更新的频率1-2次,必须得能够实现完全自动化,否则人工很难及时的调整验证码的参数,来不及。

3.js里的混淆的变量也是动态变化的

验证码注册

先看一下register

下图是响应结果:bg和fg是验证码图片地址 bg

计算滑块位置

根据上一步可以得到验证图片的地址。

验证码图片:

滑块图片:

使用opencv查找并匹配图像模板中的滑块。

需要注意的是,这里是以原图计算的,而页面上的图片大小只有(300,150),(应用不同的产品可能大小也不同) 所以需要按比例进行缩小或者放大。

验证

对应的api地址是:

查询字符串参数:

params参数里的 dv,qe,ou,cf等等,都经过了DES加密。

破解方式分析

打开控制台多看几遍请求过程,我们基本就明白请求步骤了。具体的分析过程就不再赘述。

所携带的请求参数如下:

该接口返回的js参数,是下一步需要请求的目标。

提取js参数

js地址:

需要提取该js中的参数名,会在最后验证的时候使用(注:一般情况下参数名不会变),但是这些请求参数都是变化的。

获取js的response,搜索上面的参数我们没有找到,但是发现了倒序的名字

通过查看调用栈,打断点,一层层分析,发现js做了ob混淆。

JS混淆有很多种,这里举几个:UglifyJS,JScrambler,,JSDetox,obfuscator.io 等,像下面的代码就是ob混淆。

开头定义了一个大数组,然后对这个大数组里的内容进行位移,再定义一个解密函数。后面大部分的值都调用了这个解密函数,以达到混淆的效果。如果想还原可以使用ob混淆还原工具:

当然不进行混淆还原也可以通过断点很快的定位到具体的函数加密的位置

再次请求走到这里,而这里是一部分的参数的加密,先进去看下它是怎么加密的

进来了走到这可以看到是DES加密,参数分别是加密的密码,要加密的参数,后面两个是数字呢就是模式选择了,1,0是加密,0,0是解密,在这里是加密。

我们输出在console中输出一下,这四个参数看一下

那么问题来了,这个密码"b64ccadf"哪来的呢,别急,我们重新再来一遍!很快我们又进来走到这,_0x1c2865是什么怎么是乱码的呢?

console输出一下看看

密码搞到了,加密方式也晓得了,然后参数一个一个整过去就Ok了。

返回结果response:

message = success,riskLevel=PASS 说明验证通过

完整代码

<p>"""<br />数美滑块验证码破解验证<br />"""<br /><br />import base64<br />import json<br />import random<br />import re<br />import time<br />from io import BytesIO<br />import cv2<br />import numpy as np<br />import requests<br />from pyDes import des, ECB<br /><br />CAPTCHA_DISPLAY_WIDTH = 310<br />CAPTCHA_DISPLAY_HEIGHT = 155<br /><br />p = {}<br /><br /><br />def pad(b):<br /> """<br /> 块填充<br /> """<br /> block_size = 8<br /> while len(b) % block_size:<br /> b += b'\0'<br /> return b<br /><br /><br />def split_args(s):<br /> """<br /> 分割js参数<br /> """<br /> r = []<br /> a = ''<br /> i = 0<br /> while i 100:<br /> a = split_args(r)<br /> break<br /><br /> r = re.search(r';\)(.*?)\(}', script[::-1]).group(1)<br /> v = split_args(r[::-1])<br /><br /> d = r'{%s}' % ''.join([((',' if i else '') + '\'k{}\':([_x0-9a-z]*)'.format(i + 1)) for i in range(15)])<br /><br /> k = []<br /> r = re.search(d, script)<br /> for i in range(15):<br /> k.append(r.group(i + 1))<br /><br /> n = int(v[a.index(re.search(r'arguments;.*?,(.*?)\);', script).group(1))], base=16)<br /><br /> for i in range(n // 2):<br /> v[i], v[n - 1 - i] = v[n - 1 - i], v[i]<br /><br /> for i, b in enumerate(k):<br /> t = v[a.index(b)].strip('\'')<br /> names['k{}'.format(i + 1)] = t if len(t) > 2 else t[::-1]<br /><br /> return names<br /><br /><br />def get_encrypt_content(message, key, flag):<br /> """<br /> 接口参数的加密、解密<br /> """<br /> des_obj = des(key.encode(), mode=ECB)<br /> if flag:<br /> content = pad(str(message).replace(' ', '').encode())<br /> return base64.b64encode(des_obj.encrypt(content)).decode('utf-8')<br /> else:<br /> return des_obj.decrypt(base64.b64decode(message)).decode('utf-8')<br /><br /><br />def get_random_ge(distance):<br /> """<br /> 生成随机的轨迹<br /> """<br /> ge = []<br /><br /> y = 0<br /> v = 0<br /> t = 1<br /> current = 0<br /> mid = distance * 3 / 4<br /> exceed = 20<br /> z = t<br /><br /> ge.append([0, 0, 1])<br /><br /> while current

0 个评论

官方客服QQ群

在

线

客

服