【10步】完成一个十亿大案的电子数据取证

优采云 发布时间: 2022-06-18 12:03【10步】完成一个十亿大案的电子数据取证

写在前面的话

这可能是已身坚志残的先森归隐之作,经历了某省有关XX招录政策各种变,对打击网络*敏*感*词*和维护网络安全的相关领域技能人才的不够重视。满腔热血就这么凝固,因此这段时间也消沉了很多,但即使如此,屠龙少年仍会不忘初心,始终以打击恶龙为己任!

同时这也是一篇无奈的求职信,祈求有关XX中的伯乐能够慧眼识马,以管用有效的政策和公平公正地考察方式来检验相关应试人员的【技能和实力】,实现像先森这样一片赤诚为国奉献的年轻人的理想。

这里要 感谢 前段时间在有关XX实习时朝夕相处的同事们及 提供有关XX实习机会的领导 、案例中某单位的几位朋友 和 后续提供技术支持的朋友C、 公众号信息时代的*敏*感*词*侦查等朋友们给予的机会和肯定。

下面是正文,一改前期,以严肃、简练的文笔纪实了先森同学几年前协助有关XX侦破某*敏*感*词*。长达一个月的渗透和半个月的取证,期间并未截图且后期网站为躲避打击而做了迁移和改变,以下截图为后补的,信息可能有很多地方对不上的,望各位海涵。

原涉案网址:,后改为*****

第0节 信息收集

本次行动旨在响应净网行动,打击违法网站,营造和谐社会。前期某单位*敏*感*词*通过线索发现辖区内有公民参与到涉案网站,并已对其立案侦查,现需要对整个涉案网站进行分析、取证。

前期通过威胁情报平台和子域名爆破等方式拿到该网址的几个公开的子域名。

子域名收集:

ThinkPHP框架

……

通过查询域名历史持有者拿到如下信息:

域名持有者信息:

注册者** (相关域名 1 个)

注册机构*************************************

邮箱********@ (相关域名 0 个)

电话+86.***********

电话: ***********

注册者: **** *****

邮箱: **********@

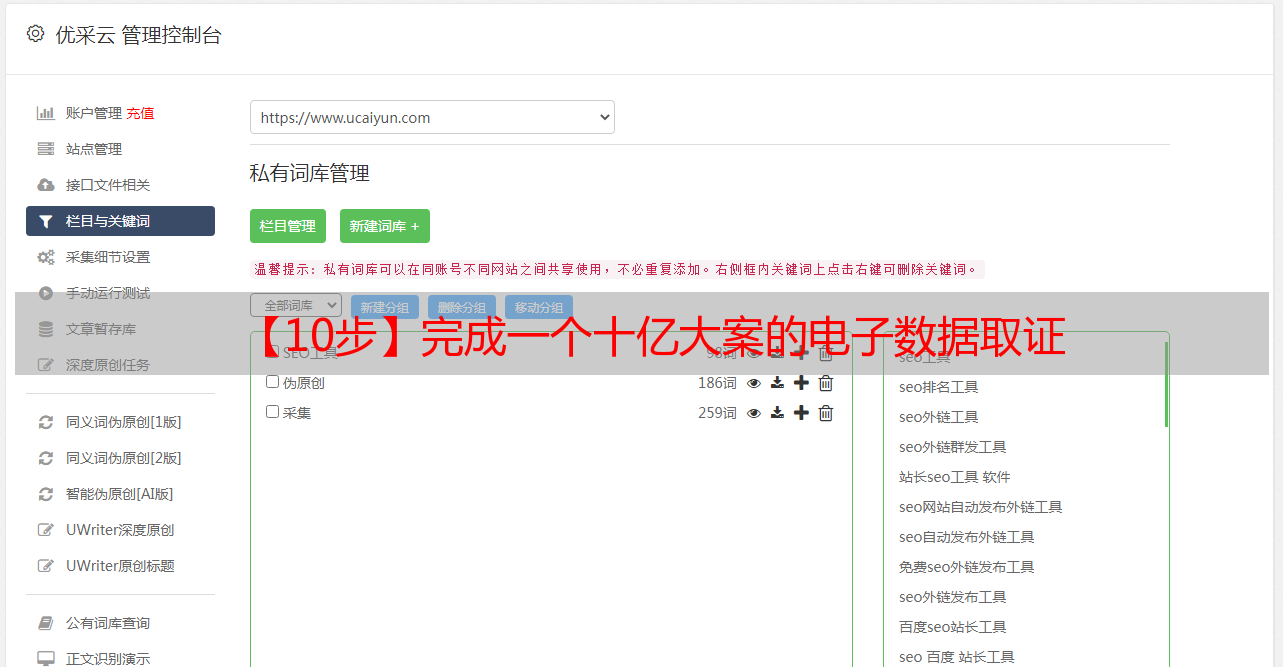

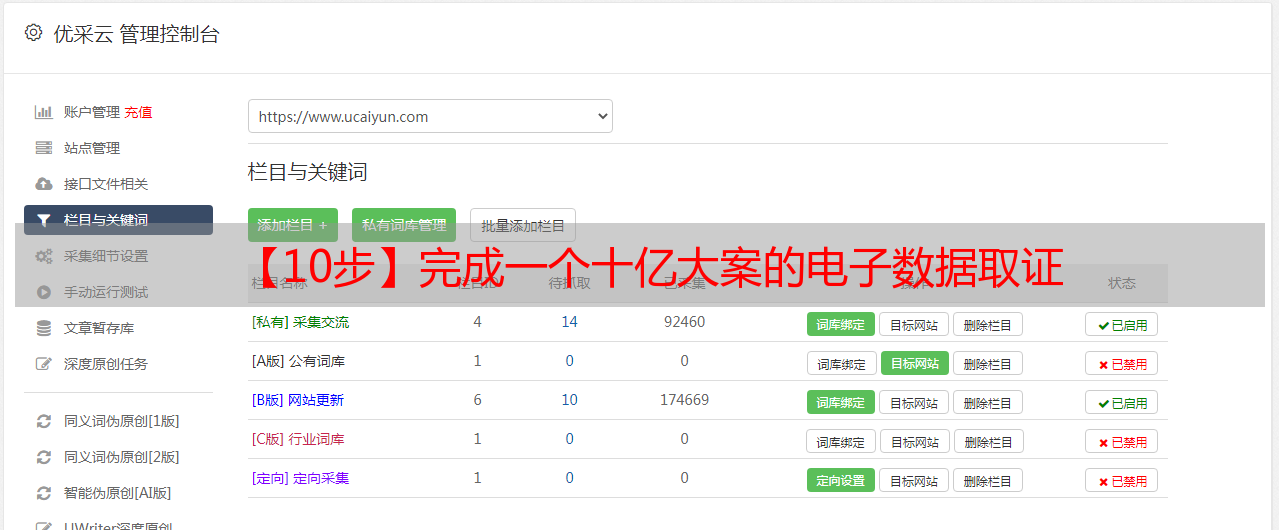

注册账号后,进入用普通用户的后台。左侧一共四栏选择框,前两栏为功能模块;下一栏跳转到交易系统,最后一栏是宣传照。通过查看Cookie的信息,发现该网站有阿里云的防护,即使发现网站有漏洞也无法正面利用,如图 0-1所示。

图 0-1 查看Cookies内容

在交易系统中发现可以浏览任意用户的信息。通过对Cookie的观察,发现是基于Thinkphp框架的,而且该系统中用户的ID出现在Cookie里,猜测可能存在平行越权,随后对ID进行篡改并测试。如图 0-2、0-3所示。

图 0-2 修改前内容

图 0-3 修改后内容

进一步利用该漏洞,抓取更多信息。通过对网站上的JS文件的分析,找到一个未作安全校验的API接口。这样的话,结合Cookie欺骗和越权便可以抓取一部分会员的银行卡信息。如图 0-4所示。

图 0-4 银行卡接口

抓取了几个高层的信息后,发现数据似乎不全,隐约感觉到pul、user这两个网站的数据库中相关用户表的数据是彼此独立且存在一定关联的。由于该系统是基于thinkphp的框架,顺便利用其特性收集了路径信息:

E:\website\ThinkPHP\Library\Think\View.class.php

E:\website\JIAOYIHOUTAI\vendor\laravel\framework\src\Illuminate\Routing\Router.php

作者注:后来(迁移到*****后)为

/pro_env/data/wwwroot//ThinkPHP/Library/Think/Dispatcher.class.php

第1节后台!后台!后台!

找到交易系统的后台并成功登录。在用户交易系统的网址后随手加上了/admin,没想到真的跳转到了管理后台。当访问 /admin 时,服务器自动进行了302跳转至x.x..x.220:81。(以下为保存到本地的网页,css样式表有问题导致网页异常)如图1 -1所示。

图 1-1 后台登录页面

利用字典爆破该后台,成功进入后台。如图 1-2、1-3、1-4所示。

图 1-2 后台1

图 1-3 后台2

图 1-4 后台3

通过与网安*敏*感*词*的交谈,需要进一步获取账户的具体信息。如图 1-5所示。

图 1-5 汇报情况

随后我用Python写了几个小脚本,通过遍历id的方式对网页进行抓取,为了方式流量过大引起不必要的麻烦,我写了一个单线程、随机延时的爬虫。如图 1-6所示。

图 1-6 爬虫脚本

通过脚本爬取并处理数据。经过一段时间的爬取,拿到了TOP5000账户的若干信息;为了直观和方便查看又写了一个处理脚本,将网页处理成表格。如图 1-7所示。

图 1-7 处理后数据

数据虽然已经够分析研判,但为了能出色的完成这桩*敏*感*词*、震慑违法*敏*感*词*的行为,咱主线任务还是要拿到权限,继续扩大战果。

第2节 这才是真正的开始

此章节属于广义社工环节,通过Google搜索,找到一些相关的宣传资料,并发现新目标:

通过分析研判,发现一家叫做“companyA”的公司跟targetA有高度关联。如图 2-1所示。

图 2-1 网站截图

继续对该域名信息进行收集

m*********:

注册者************************************* (相关域名 1 个)

注册机构***************************************

邮箱*******@ (相关域名 1 个)

电话+86.************

子域名收集:

***shop. (***shop .m*********)

admin. (admin.m*********)

download. (download.m*********)

*********

下载并分析名为“targetB”的APP。根据QQ群的聊天记录以及其官网的宣传资料分析,发现“targetB”是一款集成targetA充值、交易于一身的半社交型App,找到官方下载入口后,将该app下载到本地。如图 2-2所示。

图 2-2 APP下载入口

逆向、提取并测试API接口。本来想安装到手机上分析,发现app已经无法登陆,随后对APP进行逆向分析,提取了其API接口,如图 2-3所示。

图 2-3 API接口列表

接口盲测试,发现SQL注入。因为无法APP已无法登录,所以只能对这些接口盲测试。皇天不负有心人,终于在一个接口中发现了注入。如图 2-4所示。

图 2-4 测试注入

通过ThinkPHP的调试功能拿到数据库密码。注入其实算不了什么,真正有用的是数据库密码:由于“targetB”的网站是基于thinkphp的,而且还开启了Debug功能,所以轻松拿数据库密码。如图 2-5所示。

图 2-5 报错信息中含数据库密码

将数据库的连接信息,填入数据库管理程序上,发现竟然无法连接。查了很久的资料才知道是阿里云数据库开启了安全策略,非白名单的IP是不能连接到该数据库。没办法,只能通过sql注入去获取数据了。利用报错注入获取数据,拿到的数据如图2-6、图 2-7所示。

图 2-6 注入出的账号数据

图 2-7 注入出的银行卡数据

最后借助SQL注入构造查询语句,拿到targetB数据库大致的结构。此时虽然拿到了targetB的部分数据,但始终是没有拿到真正意义上的权限——Webshell。

第三节曲折而又失败的入侵

通过对网站的分析,发现该服务器上还有shop、download、***shop等网站应用,那么他们就极大可能性连接到这个数据库。通过渗透它们来拿到网站权限再以此为跳板操作数据库,岂不是可以真正的获取数据库了吗?接着利用SQLI跨库读取到 targetB 和 shop两个系统的后台账号。

当我准备进入targetB后台时候(*********/admin),发现用户名密码明明都对上了,但一直在提示重新登陆,我一度怀疑这是假后台。一番折腾后,我猜测后台虽然是连接到了数据库,但不知道出于什么原因,后台废了,或者有其他的入口。

如此一来只能尝试从shop这系统入手了。在登陆成功后,发现是基于开源ecshop系统且后台功能被严重阉割,根本无法上传或写入后门。到嘴边的肥肉了,就这么眼睁睁的放走?不可能的。通过对后台几个简陋的功能的分析,利用 kindeditor的列目录漏洞获取部分信息,如图 3-1所示。

Payload如下:

图 3-1 利用列目录漏洞

只找到几个时间很久的网站压缩包,没什么用,至此思路中断。

我们回到targetB数据库这条线上,世界上最遥远的距离不是你在天涯我在海角,而是我有你数据库的钥匙却被防火墙拦截了。有人说过,没有环境就自己创造环境;既然需要白名单,那我就迂回包抄,搞一个在白名单内的服务器。

第四节钟馗抓鬼,定位开发者公司和白名单之旅

巧用ThinkPHP特性,收集信息并进行广义社工。前面提到targetB是基于ThinkPHP的,我利用Debug日志文件对信息再次收集,其原理是网站在开启Debug功能后,访问runtime/log/20**/01/01.log 形式的文件,可以看到到该网站的访问日志、错误日志以及提交信息等。通过遍历所有的日志文件发现,里面有部分手机号,并且发现早期的网站路径并非当前的/alidata/www/app/index.php(该路径同样来源于框架报错页面),说明早期的那个路径可能是开发者的环境或者说是最早的网站环境。

抱着手机号可能是开发者的想法,我想到一个追踪思路:查找最早的日志=>提取注册的手机号等信息=>定位开发者。根据日志里留存的信息整理出的结果,如图 4-1所示。

图 4-1 社工出的信息

一、 支线,简单的社会工程学

看到上面的图片,你可以会有一些疑问,谁是“张**”、为什么多次提到某地区。所以还有个支线要提及,那就是发现targetB之前我还在 【腾讯视频】 发现了其他的视频宣传资料。如图 4-2所示。

图 4-2 腾讯视频上的宣传信息

其中一个名为“userA”的用户引起了我的注意,他是最早上传targetA相关的宣传视频,该视频既是全网独一无二的,又是高端大气上档次。以下为他录制的targetA视频的截图,如图 4-3、4-4所示。

图 4-3 视频截图1

图 4-4 视频截图2

视频里他自称为“胖仔”,最早的发布时间是20**年*月,视频中对网站的各个功能熟练程度不逊于开发者而非使用者。而且更让我对他特别关注的另外一个原因则是,在“targetA*****流程”的录制视频中,他所访问的targetA网站 和目前我侦察的网站外观和功能上完全不一致,我推测是早期的网站(该平台的外观见上面的录制视频截图 图4-3),那什么人能接触到这个早期的平台呢?

图 4-5 上传者主页

通过对腾讯视频上的用户“userA”的分析,我整理出以下信息:

图 4-6 社工上传者信息

我想,分析到这里,是不是对这位小胖的身份有所领悟?他大学时期的所学专业是传媒学,而且腾讯视频上的宣传视频的上传用户也是他。这就说明他是targetA平台的一名核心人员或者是开发人员/视频后期制作人员 (这个结论其实是来自后来对“targetB”公司的分析)。分线交待完毕,回到主线:

二、 定位开发者公司:

利用targetB数据和搜索引擎,交叉关联并深挖开发者。主线上的分析并没有凸显出他们跟“companyA”公司有关联,那我是怎么挖出来他的呢?将日志里的几十个手机号放入到 targetB数据中进行交叉关联,发现有几个手机号均注册了targetB(此处分析见上面主线里的图片)。接着分别对这些手机号进行人肉搜索,发现手机号*******2126且targetB里实名用户“武*”的*敏*感*词*赫然出现在网络上,看来是开发团队的领导。如图 4-7所示。

图 4-7 搜索开发者手机号

我们再次重温一下targetB数据:

图 4-8 重温targetB数据

第一个注册的用户竟然是武*(起始id为**00),这说明了武*很有可能掌握targetB的重要信息,况且又是一个公司中开发团队的领导。几个线索一关联,随后定位到这个“companyA”。

既然APP是“companyA”团队开发的,处于方便维护targetB网站原因,说不定他的服务器能连接到targetB的数据库呢。抱着这个念头,我掉转*敏*感*词*口准备怼companyA。

三、 交出白名单:

常规手段入侵“companyA”。通过信息收集,找到放置“targetB”网站的服务器,反向查询得到所有解析到该IP的域名。发现大多数网站都是基于thinkphp开发的,看来程序猿是严重依赖该框架的。俗话说捡软柿子捏,这次继续通过框架的报错特性拿到数据库连接信息和当前网站的路径。由于这次MySQL开启了外联功能,可以连接到数据库且是root权限的。利用mysql的导出功能给网站目录导出了一个WebShell,如图4-9所示。

图 4-9 获取webshell

顺手提取了administrator的密码,成功连接到远程桌面:

图 4-10 提权服务器并连接

咱们这次不能白来,果然可以连接到targetB数据库,如图 4-11、4-12所示。

图 4-11 利用客户端连接数据库

图 4-12 成功连接到数据库

考虑到远程桌面打包起来过于麻烦且会留下大量痕迹,索性在webshell下导出所有数据

图 4-13 webshell下导出数据库

随后通过特殊办法分批将数据传输出去,如图 4-14

图 4-14

图 4-15 整理归类

意料之外的战果,通过日志发现了“targetB”的后台:原来真正的后台是/****-admin,上次的后台/admin是废掉的。如图 4-16所示。

图 4-16 targetB后台系统1

图 4-17 targetB后台系统2

这个后台对于我来说已经没什么用了,反正数据库权限已经拿到了。至此完成了对“targetB”的数据库取证,同时值得一提的是这个APP还收集用户的GPS信息,所以根据“心中有剑,落叶飞花,皆是兵器”这个思路可以将此数据用于后续对主要*敏*感*词*嫌疑人的定位。此时我的心情就好像从雨夜到了多云,本来可以开心的,但任务并不是拿下targetB,而是拿下这个交易平台的,毕竟 targetB并非直连到targetA数据库,简单讲targetB在法律上不能作为证据。这点东西远远不够,甚至可以说“跑题”了,一时陷入了僵局……

第五节 “山重水复疑无路,柳暗花明又一村”——review出的突破口:

2011年有个著名的高考作文题目——“回到原点”,戏剧性的是我回到原点时发现了新的情况。对的几个子域名进行测试,成功的找到其中一个网站的报错信息,如图 5-1、5-2所示。

图 5-1 产生报错信息

图 5-2 发现报错信息中的网址

通过报错的文件,找到了一个看似不相关的网站:。访问一下看看吧,如图5-3,这个网站看起来很眼熟呀,经过我多次观察,发现这个网站外型是“素颜”版的,但它们二者究竟是什么关系?当我用之前在注册的账号尝试登陆时候,提示错误;通过特殊方法,发现这个网站只有X万左右的账号,而user却有XX万账号的,显然不是一个数据库,但二者关系很紧密,究竟是什么关系?

图 5-3 该网址登录界面

第六节 误打误撞的战术迂回:

信息收集:

/

会员数量:5****

爆破成功:***.***.***.84

爆破成功:-***.***.***.152

爆破成功:-***.***.140.99

爆破成功:-***.***.101.151

爆破成功:-***.***.44.55

爆破成功:-***.***.44.55

通过反查该服务器IP,发现有若干网站建设在此服务器。对其中一个网站的后台暴力破解成功进入,然后突破上传拿到webshell,读取administrator的密码连接远程桌面,常规过程不再赘述。

图 6-1 旁站登录界面

图 6-2 提权并连接服务器

打包带走所有数据:(先森,你越界了,——小编注)

图 6-3 打包数据

在查找数据的过程中,发现D盘有个大新闻,原来这货(服务器所有者)的服务器上经营了多个类似涉案的网站,targetA只不过是其中的一个,推测 XX多万会员可能只是个幌子,很大几率是从这里面汇总过去的。

图 6-4 发现更多非法网站

同时发现该web服务器对应的域名里,赫然出现了

图 6-5 曾经的targetA网站配置信息

综上所述我的结论是,这可能是一台测试开发用途的服务器或者是旧版的网站所用过的服务器。随后打包走所有代码,下载回本地查看。

图 6-6 打包的数据量

通过本地对代码的分析,发现数据库文件存在于.env里:

图 6-7 分析数据库配置信息

由于这是旧的源码,不确定数据库连接信息是否更新过。再次通过技术手段查到以下几个IP可能是的主站:

图 6-8 疑似主站真实IP

随后尝试down下它们的.env文件,发现其中的个别网站确实能查看:

图 6-9 尝试配置信息取回本地

图 6-10 主站数据库配置信息

如出一辙,它们的数据库连接信息都是

rm-2*****************

和刚才的 开发测试服务器 上发现的数据库实例只有一个字母的差别(两个域名皆指向同一台数据库,但分别是数据库的公网、内网IP),当我尝试连接这个rds时,提示错误。通过ping发现是一个内网IP。

图 6-11 发现是数据库为内网地址

尝试连接 rm-2********** 时候,直接提示“你的IP不在白名单内”(就连当前 这个开发服务器 也提示不在白名单内),顿时心情好似在下雪,前面大风大浪我都走过来了,难道就这么输了?

答案是不可能的。和一位搞安全的朋友C吐槽了这番窘状,毕竟前面工作已经进展了一大半,况且目标网站的大部分源码已经到手了。原本又要增加N天的工作量的代码审计,在朋友随后的“发我源码”中完美解决,一杯咖啡的工夫,他发现了一个明显的SQL注入:

图 6-12 挖出注入漏洞

Where字符拼接导致的注入:位于交易系统pul.*****(之前是,后为逃避有关部门打击改成了pul.*****)中的cookie里,就在此前我发现存在越权漏洞的位置。当时脑子短路了,只想到那是个越权,却忘记了那里的key也是带入到数据库进行查询的。

朋友C用手工注入的方式,发现密文位数很高,翻看代码时候发现是bcrypt函数加密的

图 6-13 加密函数

随后我俩心照不宣的进行了分工,简单写了两个脚本:

图 6-14 盲注脚本

图 6-15 bcrypt爆破脚本

以下是朋友用盲注脚本跑出的,可见密文是多么高级,只能采用爆破的方式:

【10步】完成一个十亿大案的电子数据取证

优采云 发布时间: 2022-06-18 12:03【10步】完成一个十亿大案的电子数据取证

写在前面的话

这可能是已身坚志残的先森归隐之作,经历了某省有关XX招录政策各种变,对打击网络*敏*感*词*和维护网络安全的相关领域技能人才的不够重视。满腔热血就这么凝固,因此这段时间也消沉了很多,但即使如此,屠龙少年仍会不忘初心,始终以打击恶龙为己任!

同时这也是一篇无奈的求职信,祈求有关XX中的伯乐能够慧眼识马,以管用有效的政策和公平公正地考察方式来检验相关应试人员的【技能和实力】,实现像先森这样一片赤诚为国奉献的年轻人的理想。

这里要 感谢 前段时间在有关XX实习时朝夕相处的同事们及 提供有关XX实习机会的领导 、案例中某单位的几位朋友 和 后续提供技术支持的朋友C、 公众号信息时代的*敏*感*词*侦查等朋友们给予的机会和肯定。

下面是正文,一改前期,以严肃、简练的文笔纪实了先森同学几年前协助有关XX侦破某*敏*感*词*。长达一个月的渗透和半个月的取证,期间并未截图且后期网站为躲避打击而做了迁移和改变,以下截图为后补的,信息可能有很多地方对不上的,望各位海涵。

原涉案网址:,后改为*****

第0节 信息收集

本次行动旨在响应净网行动,打击违法网站,营造和谐社会。前期某单位*敏*感*词*通过线索发现辖区内有公民参与到涉案网站,并已对其立案侦查,现需要对整个涉案网站进行分析、取证。

前期通过威胁情报平台和子域名爆破等方式拿到该网址的几个公开的子域名。

子域名收集:

ThinkPHP框架

……

通过查询域名历史持有者拿到如下信息:

域名持有者信息:

注册者** (相关域名 1 个)

注册机构*************************************

邮箱********@ (相关域名 0 个)

电话+86.***********

电话: ***********

注册者: **** *****

邮箱: **********@

注册账号后,进入用普通用户的后台。左侧一共四栏选择框,前两栏为功能模块;下一栏跳转到交易系统,最后一栏是宣传照。通过查看Cookie的信息,发现该网站有阿里云的防护,即使发现网站有漏洞也无法正面利用,如图 0-1所示。

图 0-1 查看Cookies内容

在交易系统中发现可以浏览任意用户的信息。通过对Cookie的观察,发现是基于Thinkphp框架的,而且该系统中用户的ID出现在Cookie里,猜测可能存在平行越权,随后对ID进行篡改并测试。如图 0-2、0-3所示。

图 0-2 修改前内容

图 0-3 修改后内容

进一步利用该漏洞,抓取更多信息。通过对网站上的JS文件的分析,找到一个未作安全校验的API接口。这样的话,结合Cookie欺骗和越权便可以抓取一部分会员的银行卡信息。如图 0-4所示。

图 0-4 银行卡接口

抓取了几个高层的信息后,发现数据似乎不全,隐约感觉到pul、user这两个网站的数据库中相关用户表的数据是彼此独立且存在一定关联的。由于该系统是基于thinkphp的框架,顺便利用其特性收集了路径信息:

E:\website\\ThinkPHP\Library\Think\View.class.php

E:\website\JIAOYIHOUTAI\vendor\laravel\framework\src\Illuminate\Routing\Router.php

作者注:后来(迁移到*****后)为

/pro_env/data/wwwroot//ThinkPHP/Library/Think/Dispatcher.class.php

第1节后台!后台!后台!

找到交易系统的后台并成功登录。在用户交易系统的网址后随手加上了/admin,没想到真的跳转到了管理后台。当访问 /admin 时,服务器自动进行了302跳转至x.x..x.220:81。(以下为保存到本地的网页,css样式表有问题导致网页异常)如图1 -1所示。

图 1-1 后台登录页面

利用字典爆破该后台,成功进入后台。如图 1-2、1-3、1-4所示。

图 1-2 后台1

图 1-3 后台2

图 1-4 后台3

通过与网安*敏*感*词*的交谈,需要进一步获取账户的具体信息。如图 1-5所示。

图 1-5 汇报情况

随后我用Python写了几个小脚本,通过遍历id的方式对网页进行抓取,为了方式流量过大引起不必要的麻烦,我写了一个单线程、随机延时的爬虫。如图 1-6所示。

图 1-6 爬虫脚本

通过脚本爬取并处理数据。经过一段时间的爬取,拿到了TOP5000账户的若干信息;为了直观和方便查看又写了一个处理脚本,将网页处理成表格。如图 1-7所示。

图 1-7 处理后数据

数据虽然已经够分析研判,但为了能出色的完成这桩*敏*感*词*、震慑违法*敏*感*词*的行为,咱主线任务还是要拿到权限,继续扩大战果。

第2节 这才是真正的开始

此章节属于广义社工环节,通过Google搜索,找到一些相关的宣传资料,并发现新目标:

通过分析研判,发现一家叫做“companyA”的公司跟targetA有高度关联。如图 2-1所示。

图 2-1 网站截图

继续对该域名信息进行收集

m*********:

注册者************************************* (相关域名 1 个)

注册机构***************************************

邮箱*******@ (相关域名 1 个)

电话+86.************

子域名收集:

***shop. (***shop .m*********)

admin. (admin.m*********)

download. (download.m*********)

*********

下载并分析名为“targetB”的APP。根据QQ群的聊天记录以及其官网的宣传资料分析,发现“targetB”是一款集成targetA充值、交易于一身的半社交型App,找到官方下载入口后,将该app下载到本地。如图 2-2所示。

图 2-2 APP下载入口

逆向、提取并测试API接口。本来想安装到手机上分析,发现app已经无法登陆,随后对APP进行逆向分析,提取了其API接口,如图 2-3所示。

图 2-3 API接口列表

接口盲测试,发现SQL注入。因为无法APP已无法登录,所以只能对这些接口盲测试。皇天不负有心人,终于在一个接口中发现了注入。如图 2-4所示。

图 2-4 测试注入

通过ThinkPHP的调试功能拿到数据库密码。注入其实算不了什么,真正有用的是数据库密码:由于“targetB”的网站是基于thinkphp的,而且还开启了Debug功能,所以轻松拿数据库密码。如图 2-5所示。

图 2-5 报错信息中含数据库密码

将数据库的连接信息,填入数据库管理程序上,发现竟然无法连接。查了很久的资料才知道是阿里云数据库开启了安全策略,非白名单的IP是不能连接到该数据库。没办法,只能通过sql注入去获取数据了。利用报错注入获取数据,拿到的数据如图2-6、图 2-7所示。

图 2-6 注入出的账号数据

图 2-7 注入出的银行卡数据

最后借助SQL注入构造查询语句,拿到targetB数据库大致的结构。此时虽然拿到了targetB的部分数据,但始终是没有拿到真正意义上的权限——Webshell。

第三节曲折而又失败的入侵

通过对网站的分析,发现该服务器上还有shop、download、***shop等网站应用,那么他们就极大可能性连接到这个数据库。通过渗透它们来拿到网站权限再以此为跳板操作数据库,岂不是可以真正的获取数据库了吗?接着利用SQLI跨库读取到 targetB 和 shop两个系统的后台账号。

当我准备进入targetB后台时候(*********/admin),发现用户名密码明明都对上了,但一直在提示重新登陆,我一度怀疑这是假后台。一番折腾后,我猜测后台虽然是连接到了数据库,但不知道出于什么原因,后台废了,或者有其他的入口。

如此一来只能尝试从shop这系统入手了。在登陆成功后,发现是基于开源ecshop系统且后台功能被严重阉割,根本无法上传或写入后门。到嘴边的肥肉了,就这么眼睁睁的放走?不可能的。通过对后台几个简陋的功能的分析,利用 kindeditor的列目录漏洞获取部分信息,如图 3-1所示。

Payload如下:

图 3-1 利用列目录漏洞

只找到几个时间很久的网站压缩包,没什么用,至此思路中断。

我们回到targetB数据库这条线上,世界上最遥远的距离不是你在天涯我在海角,而是我有你数据库的钥匙却被防火墙拦截了。有人说过,没有环境就自己创造环境;既然需要白名单,那我就迂回包抄,搞一个在白名单内的服务器。

第四节钟馗抓鬼,定位开发者公司和白名单之旅

巧用ThinkPHP特性,收集信息并进行广义社工。前面提到targetB是基于ThinkPHP的,我利用Debug日志文件对信息再次收集,其原理是网站在开启Debug功能后,访问runtime/log/20**/01/01.log 形式的文件,可以看到到该网站的访问日志、错误日志以及提交信息等。通过遍历所有的日志文件发现,里面有部分手机号,并且发现早期的网站路径并非当前的/alidata/www/app/index.php(该路径同样来源于框架报错页面),说明早期的那个路径可能是开发者的环境或者说是最早的网站环境。

抱着手机号可能是开发者的想法,我想到一个追踪思路:查找最早的日志=>提取注册的手机号等信息=>定位开发者。根据日志里留存的信息整理出的结果,如图 4-1所示。

图 4-1 社工出的信息

一、 支线,简单的社会工程学

看到上面的图片,你可以会有一些疑问,谁是“张**”、为什么多次提到某地区。所以还有个支线要提及,那就是发现targetB之前我还在 【腾讯视频】 发现了其他的视频宣传资料。如图 4-2所示。

图 4-2 腾讯视频上的宣传信息

其中一个名为“userA”的用户引起了我的注意,他是最早上传targetA相关的宣传视频,该视频既是全网独一无二的,又是高端大气上档次。以下为他录制的targetA视频的截图,如图 4-3、4-4所示。

图 4-3 视频截图1

图 4-4 视频截图2

视频里他自称为“胖仔”,最早的发布时间是20**年*月,视频中对网站的各个功能熟练程度不逊于开发者而非使用者。而且更让我对他特别关注的另外一个原因则是,在“targetA*****流程”的录制视频中,他所访问的targetA网站 和目前我侦察的网站外观和功能上完全不一致,我推测是早期的网站(该平台的外观见上面的录制视频截图 图4-3),那什么人能接触到这个早期的平台呢?

图 4-5 上传者主页

通过对腾讯视频上的用户“userA”的分析,我整理出以下信息:

图 4-6 社工上传者信息

我想,分析到这里,是不是对这位小胖的身份有所领悟?他大学时期的所学专业是传媒学,而且腾讯视频上的宣传视频的上传用户也是他。这就说明他是targetA平台的一名核心人员或者是开发人员/视频后期制作人员 (这个结论其实是来自后来对“targetB”公司的分析)。分线交待完毕,回到主线:

二、 定位开发者公司:

利用targetB数据和搜索引擎,交叉关联并深挖开发者。主线上的分析并没有凸显出他们跟“companyA”公司有关联,那我是怎么挖出来他的呢?将日志里的几十个手机号放入到 targetB数据中进行交叉关联,发现有几个手机号均注册了targetB(此处分析见上面主线里的图片)。接着分别对这些手机号进行人肉搜索,发现手机号*******2126且targetB里实名用户“武*”的*敏*感*词*赫然出现在网络上,看来是开发团队的领导。如图 4-7所示。

图 4-7 搜索开发者手机号

我们再次重温一下targetB数据:

图 4-8 重温targetB数据

第一个注册的用户竟然是武*(起始id为**00),这说明了武*很有可能掌握targetB的重要信息,况且又是一个公司中开发团队的领导。几个线索一关联,随后定位到这个“companyA”。

既然APP是“companyA”团队开发的,处于方便维护targetB网站原因,说不定他的服务器能连接到targetB的数据库呢。抱着这个念头,我掉转*敏*感*词*口准备怼companyA。

三、 交出白名单:

常规手段入侵“companyA”。通过信息收集,找到放置“targetB”网站的服务器,反向查询得到所有解析到该IP的域名。发现大多数网站都是基于thinkphp开发的,看来程序猿是严重依赖该框架的。俗话说捡软柿子捏,这次继续通过框架的报错特性拿到数据库连接信息和当前网站的路径。由于这次MySQL开启了外联功能,可以连接到数据库且是root权限的。利用mysql的导出功能给网站目录导出了一个WebShell,如图4-9所示。

图 4-9 获取webshell

顺手提取了administrator的密码,成功连接到远程桌面:

图 4-10 提权服务器并连接

咱们这次不能白来,果然可以连接到targetB数据库,如图 4-11、4-12所示。

图 4-11 利用客户端连接数据库

图 4-12 成功连接到数据库

考虑到远程桌面打包起来过于麻烦且会留下大量痕迹,索性在webshell下导出所有数据

图 4-13 webshell下导出数据库

随后通过特殊办法分批将数据传输出去,如图 4-14

图 4-14

图 4-15 整理归类

意料之外的战果,通过日志发现了“targetB”的后台:原来真正的后台是/****-admin,上次的后台/admin是废掉的。如图 4-16所示。

图 4-16 targetB后台系统1

图 4-17 targetB后台系统2

这个后台对于我来说已经没什么用了,反正数据库权限已经拿到了。至此完成了对“targetB”的数据库取证,同时值得一提的是这个APP还收集用户的GPS信息,所以根据“心中有剑,落叶飞花,皆是兵器”这个思路可以将此数据用于后续对主要*敏*感*词*嫌疑人的定位。此时我的心情就好像从雨夜到了多云,本来可以开心的,但任务并不是拿下targetB,而是拿下这个交易平台的,毕竟 targetB并非直连到targetA数据库,简单讲targetB在法律上不能作为证据。这点东西远远不够,甚至可以说“跑题”了,一时陷入了僵局……

第五节 “山重水复疑无路,柳暗花明又一村”——review出的突破口:

2011年有个著名的高考作文题目——“回到原点”,戏剧性的是我回到原点时发现了新的情况。对的几个子域名进行测试,成功的找到其中一个网站的报错信息,如图 5-1、5-2所示。

图 5-1 产生报错信息

图 5-2 发现报错信息中的网址

通过报错的文件,找到了一个看似不相关的网站:。访问一下看看吧,如图5-3,这个网站看起来很眼熟呀,经过我多次观察,发现这个网站外型是“素颜”版的,但它们二者究竟是什么关系?当我用之前在注册的账号尝试登陆时候,提示错误;通过特殊方法,发现这个网站只有X万左右的账号,而user却有XX万账号的,显然不是一个数据库,但二者关系很紧密,究竟是什么关系?

图 5-3 该网址登录界面

第六节 误打误撞的战术迂回:

信息收集:

/

会员数量:5****

爆破成功:***.***.***.84

爆破成功:-***.***.***.152

爆破成功:-***.***.140.99

爆破成功:-***.***.101.151

爆破成功:-***.***.44.55

爆破成功:-***.***.44.55

通过反查该服务器IP,发现有若干网站建设在此服务器。对其中一个网站的后台暴力破解成功进入,然后突破上传拿到webshell,读取administrator的密码连接远程桌面,常规过程不再赘述。

图 6-1 旁站登录界面

图 6-2 提权并连接服务器

打包带走所有数据:(先森,你越界了,——小编注)

图 6-3 打包数据

在查找数据的过程中,发现D盘有个大新闻,原来这货(服务器所有者)的服务器上经营了多个类似涉案的网站,targetA只不过是其中的一个,推测 XX多万会员可能只是个幌子,很大几率是从这里面汇总过去的。

图 6-4 发现更多非法网站

同时发现该web服务器对应的域名里,赫然出现了

图 6-5 曾经的targetA网站配置信息

综上所述我的结论是,这可能是一台测试开发用途的服务器或者是旧版的网站所用过的服务器。随后打包走所有代码,下载回本地查看。

图 6-6 打包的数据量

通过本地对代码的分析,发现数据库文件存在于.env里:

图 6-7 分析数据库配置信息

由于这是旧的源码,不确定数据库连接信息是否更新过。再次通过技术手段查到以下几个IP可能是的主站:

图 6-8 疑似主站真实IP

随后尝试down下它们的.env文件,发现其中的个别网站确实能查看:

图 6-9 尝试配置信息取回本地

图 6-10 主站数据库配置信息

如出一辙,它们的数据库连接信息都是

rm-2*****************

和刚才的 开发测试服务器 上发现的数据库实例只有一个字母的差别(两个域名皆指向同一台数据库,但分别是数据库的公网、内网IP),当我尝试连接这个rds时,提示错误。通过ping发现是一个内网IP。

图 6-11 发现是数据库为内网地址

尝试连接 rm-2********** 时候,直接提示“你的IP不在白名单内”(就连当前 这个开发服务器 也提示不在白名单内),顿时心情好似在下雪,前面大风大浪我都走过来了,难道就这么输了?

答案是不可能的。和一位搞安全的朋友C吐槽了这番窘状,毕竟前面工作已经进展了一大半,况且目标网站的大部分源码已经到手了。原本又要增加N天的工作量的代码审计,在朋友随后的“发我源码”中完美解决,一杯咖啡的工夫,他发现了一个明显的SQL注入:

图 6-12 挖出注入漏洞

Where字符拼接导致的注入:位于交易系统pul.*****(之前是,后为逃避有关部门打击改成了pul.*****)中的cookie里,就在此前我发现存在越权漏洞的位置。当时脑子短路了,只想到那是个越权,却忘记了那里的key也是带入到数据库进行查询的。

朋友C用手工注入的方式,发现密文位数很高,翻看代码时候发现是bcrypt函数加密的

图 6-13 加密函数

随后我俩心照不宣的进行了分工,简单写了两个脚本:

图 6-14 盲注脚本

图 6-15 bcrypt爆破脚本

以下是朋友用盲注脚本跑出的,可见密文是多么高级,只能采用爆破的方式:

$2y$10$Q8j***************************************fVHORkhGXO

$2y$10$0B*************************************UserKd3ysBWizW.

$2y$10$Oo1***********************************O4VaOnV5FDCrO

$2y$10$dV**************************************jDn508IHUuOTq

$2y$10$H***********************************UESOecqSEhOXj.35u

爆破字典是破解密码的关键,不讲套路的爆破都是耍流氓!通过这一个月来收集的信息,整合了所有已知的涉案关键字,定制了几十万行的密码字典,并且购买了性能很高的VPS进行碰撞,一夜之后碰撞结果出来了:

第七节 你好,久违的后台:

通过技术手段找到pul.*****的后台,打开后发现居然和前面这个测试开发服务器上的某个网站的后台外型上完全一样,利用爆破出的账号密码进入后台,相同的方法getshell。

图 7-1 交易系统的后台

图 7-2 拿到交易系统的webshell

这里插一句,测试开发服务器上的某个网站的后台和pul.*****的后台系统代码完全一致,可以推断出pul.*****的后台就是被测试服务器的所有者开发的(即,targetC的公司,后面专门分析该公司)。

拿下这个网站后,我确定这个服务器的IP位于targetA数据库的白名单内,随后上传转发脚本,准备导出数据。进程不是想象中那么愉快,中间遇到导出速度慢至几十Kb或者出现失去响应等情况,没办法只能换别的思路(后期整理思路时候,想起来其实完全可以用mysqldump来脱数据,只是当局者迷忘记这个操作了)。

这时候我想起了**.**.117.220(这个IP是的后台所在的服务器)。对该服务器进行端口扫描后,发现额外还有个83端口,访问后,后台风格和刚才那个完全一致,利用破译出来的密码成功登陆并且getshell和服务器最高权限。

图 7-3 主站的后台

由于是windows系统并且发现管理员的session深夜还在线,不敢鲁莽行事,给administrator账号植入了一个“屏幕查看”工具用以监控桌面:

图 7-4 监控管理员桌面

原来是手工记账,大半夜还在工作,都是打工的不容易啊。监控管理员到1点左右,抓取登录密码、连接远程桌面、上传数据库导出软件,一气呵成。好家伙,两个数据库导出文件三个多G,强行压缩到300M;而且发现服务器上网站挺多,一样打包带走,两个多G强行压缩到1个G带走:

图 7-5 目标targetA的系列网站

图 7-6 打包后的数据量

至此完成主线所有任务。

第八节 太公钓鱼:

猥琐思路,劫持后台登录密码。考虑到后台那几个管理员账号的明文密码我拿到而且密码强度又太高,就算超级计算机也不一定完全无法碰撞开,怎么办?坐等收网审讯交代密码,不如来个姜太公钓鱼,让他把密码“送”给我~

首先,购置一台VPS并注册了一个*敏*感*词*的域名*****。

图 8-1 注册*敏*感*词*域名

其次,防止被发现,我将其他的子域名做了cname解析,除了www以外,其他二级域皆重定向到真正的平台。

再次,通过观察网站后台的前端代码,发现调用了jQuery,那我就篡改jQuery的代码,在加载js文件的同时加载我的后门:

图 8-2 观察前端代码

图 8-3 植入前端钓鱼代码

最后,利用网上公开的JavaScript劫持表单的代码进行了二次修改,加之有关部门落查IP还需要端口号和在线时间等信息,最后简单写了一个PHP后端接收的代码:

图 8-4 后端接收代码

没有等太久,第二天一大早鱼儿咬钩了:

图 8-5 鱼儿上钩了

系统超级管理员Admin的明文密码里包含字母、数字和字符,强度很高,丢到后台查询了,明文和后台密文完全一致,打完收工~

第九节 整理思路:

写的比较乱,我再重新整理下思路:

1、 平台存在很小的越权漏洞、后台账号存在弱口令,前期通过这些漏洞获取了部分数据用于立案侦察;

2、为了拿到权限,扩大战果。全网搜集有关targetA的资料,成功找到companyA开发的一款名为“targetB”的APP,经过分析得知是targetA的手机端交易、聊天APP,以为跟主站是一个数据库,随后查到开发公司并入侵之,拿到targetB的数据库;

3、虽然有所战果,但并不是最终目的,重整思路。经过测试后发现目标分站的程序报错,其中有个看似不相关的网址targetC,引起了我的注意【突破口】;

4、经过分析调研,发现这个网站可能是targetA早期的平台,随后通过技术手段拿到targetC的服务器权限,成功获取了平台的开发源码,也得知了这可能是targetA网站的开发服务器;

5、审计代码找到漏洞,一举拿下targetA(*****)平台的多个网站,又成功获取到其中一台服务器的权限,进入服务器打包走代码和数据,完成取证任务。

6、通过劫持后台的方式获取所有管理员的明文账号密码等,成功获取所有管理员的信息。

过程比较曲折,有种三起三落的感觉,好在最终不辱使命。从战术上来讲,针对targetA平台,先是全面战争,再是收缩战线,最后逐一击破。最重要的还是信息收集这个环节。前期收集的信息足够多,后续收缩战线时候才能发挥到极致,比如组合字典那环节。通过最后几天的渗透摸排,得出大概如下架构:

大约6台WEB服务器,两台MySQL数据库,其中94是阿里数据库实例。

第十节 手工仿真数据库及证据链分析

想必作为公众号 信息时代的*敏*感*词*侦查 常年只看、不打赏还总白嫖的老看官,众所周知关于计算机取证方面最重要的要素之一就是完整性,因此先森取证时候并未直接down回元数据而是采取了数据库镜像的方式来保证这一点。那么问题随之而来了,后期如何在保证数据在不被修改的情况下将取回的数据库本地还原起来呢?其实这个过程操作的主要要点跟操作系统方面仿真一样,无非是架设起来环境和修改密码。

一、确定MySQL版本号。

原始数据库的环境是运行在Linux下的,先森比较懒惰,处于方便操作及安装调试方面的考虑,选择在Windows Server2008上还原数据库。将解压完的数据库镜像文件夹重命名为DATA,案例中是在xtrabackup_info文件夹中找到的数据库版本信息,如图 10-1所示。

实在找不到版本号的情况下可以选择在要取证的服务器上输入mysql –v来查看或者根据建库时间来推数据库的版本。

打开Oracle公司旗下的MySQL的历史版本发布网站 (由于众所周知的原因,访问外文网站可能较慢, 建议在不违反法律的情况下使用Proxy进行下载),根据需求选择合适的版本下载。

二、配置数据库并复制数据。

由于我们下载的MySQL是“绿色版”,因此需要对其进行简单的配置来确保数据库能够运行起来。将程序根目录的my-default.ini重命名为my.ini,接着按照注释内容指定好路径即可。这里我并未将存放元数据的文件夹放入到MySQL根路径下,有强迫症的朋友还原数据库的时候可以覆盖过去,最主要就是my.ini中的路径一定要配置正确。 参考图 10 -2

三、安全模式启动数据库并手动修改密码。

打开命令行并跳转到MySQL的bin目录下,执行命令“mysqld.exe --skip-grant-tables”,意思是启动数据库时跳过权限表,类似我们Linux取证时候的单用户模式。

这时候MySQL的进程就自动进入后台了,接着在终端下启动新的进程mysql.exe,执行命令“mysql.exe –uroot –p”进入到数据库中。在终端中输入”show databases;”来确认数据库还原情况,通过下图可以看到数据库已还原起来。

最后在MySQL中执行修改密码命令” update user set password=password('root') where user='root';”,下次登录数据库时候就可以使用该密码登录了,启动MySQL时去掉--skip-grant-tables参数即可,或者将其加入到服务中,跟随系统启动。

下次登录MySQL时候只需要使用“mysql.exe –uroot -p”,在接下来的提示符中输入密码root即可登录进数据库。

关于本案的证据链关联方面的分析:

(以下内容太多涉及到涉案关键字,已作出大量删减,因影响阅读,请各位谅解)

测试开发服务器的所有者隶属于 companyB 公司:

而早期侦察的结果是,的开发是 “companyC”提供的,而这个“companyC”又是隶属于 company 的。网站代码里曾经多次出现过有关“companyC”的注释、链接等。

targetB的线索:

********的公司的法人曾是 S某,后经过变更改为 L某。

通过检索发现,S某 还有一家名为 “companyD”的公司,同样跟targetA有千丝万缕的联系。

其次 S某 的手机号曾经出现在 张** 的录制视频里,我们有理由相信他们是认识的,甚至可能是合作关系或者同事关系。

其中*敏*感*词*通过内网系统的反馈,尾号为2227的手机号机主就是S某。

综合所有线索,大胆推测:targetA的开发者是 companyB,除了已有的线索外,他公司还有一个特点就是专门开发与涉案相关的产品,甚至有可能还是幕后推手;后来targetA为了壮*敏*感*词*,推出了一款名为“targetB”的APP,开发者是来自**(某地区)的companyA公司。根据两个月提取的数据库日志来看,后台管理员活跃的几个地点如下:北京、山东、江苏;其中targetA的后台管理员活跃地为江苏,targetB的则是山东和北京。

是为结局。

【编者注】文中提到所有的企业,如天眼查,本号没有收取他们任何费用支持,特此声明。

0 个评论

官方客服QQ群

在

线

客

服

【10步】完成一个十亿大案的电子数据取证

优采云 发布时间: 2022-06-18 12:03【10步】完成一个十亿大案的电子数据取证

写在前面的话

这可能是已身坚志残的先森归隐之作,经历了某省有关XX招录政策各种变,对打击网络*敏*感*词*和维护网络安全的相关领域技能人才的不够重视。满腔热血就这么凝固,因此这段时间也消沉了很多,但即使如此,屠龙少年仍会不忘初心,始终以打击恶龙为己任!

同时这也是一篇无奈的求职信,祈求有关XX中的伯乐能够慧眼识马,以管用有效的政策和公平公正地考察方式来检验相关应试人员的【技能和实力】,实现像先森这样一片赤诚为国奉献的年轻人的理想。

这里要 感谢 前段时间在有关XX实习时朝夕相处的同事们及 提供有关XX实习机会的领导 、案例中某单位的几位朋友 和 后续提供技术支持的朋友C、 公众号信息时代的*敏*感*词*侦查等朋友们给予的机会和肯定。

下面是正文,一改前期,以严肃、简练的文笔纪实了先森同学几年前协助有关XX侦破某*敏*感*词*。长达一个月的渗透和半个月的取证,期间并未截图且后期网站为躲避打击而做了迁移和改变,以下截图为后补的,信息可能有很多地方对不上的,望各位海涵。

原涉案网址:,后改为*****

第0节 信息收集

本次行动旨在响应净网行动,打击违法网站,营造和谐社会。前期某单位*敏*感*词*通过线索发现辖区内有公民参与到涉案网站,并已对其立案侦查,现需要对整个涉案网站进行分析、取证。

前期通过威胁情报平台和子域名爆破等方式拿到该网址的几个公开的子域名。

子域名收集:

ThinkPHP框架

……

通过查询域名历史持有者拿到如下信息:

域名持有者信息:

注册者** (相关域名 1 个)

注册机构*************************************

邮箱********@ (相关域名 0 个)

电话+86.***********

电话: ***********

注册者: **** *****

邮箱: **********@

注册账号后,进入用普通用户的后台。左侧一共四栏选择框,前两栏为功能模块;下一栏跳转到交易系统,最后一栏是宣传照。通过查看Cookie的信息,发现该网站有阿里云的防护,即使发现网站有漏洞也无法正面利用,如图 0-1所示。

图 0-1 查看Cookies内容

在交易系统中发现可以浏览任意用户的信息。通过对Cookie的观察,发现是基于Thinkphp框架的,而且该系统中用户的ID出现在Cookie里,猜测可能存在平行越权,随后对ID进行篡改并测试。如图 0-2、0-3所示。

图 0-2 修改前内容

图 0-3 修改后内容

进一步利用该漏洞,抓取更多信息。通过对网站上的JS文件的分析,找到一个未作安全校验的API接口。这样的话,结合Cookie欺骗和越权便可以抓取一部分会员的银行卡信息。如图 0-4所示。

图 0-4 银行卡接口

抓取了几个高层的信息后,发现数据似乎不全,隐约感觉到pul、user这两个网站的数据库中相关用户表的数据是彼此独立且存在一定关联的。由于该系统是基于thinkphp的框架,顺便利用其特性收集了路径信息:

E:\website\\ThinkPHP\Library\Think\View.class.php

E:\website\JIAOYIHOUTAI\vendor\laravel\framework\src\Illuminate\Routing\Router.php

作者注:后来(迁移到*****后)为

/pro_env/data/wwwroot//ThinkPHP/Library/Think/Dispatcher.class.php

第1节后台!后台!后台!

找到交易系统的后台并成功登录。在用户交易系统的网址后随手加上了/admin,没想到真的跳转到了管理后台。当访问 /admin 时,服务器自动进行了302跳转至x.x..x.220:81。(以下为保存到本地的网页,css样式表有问题导致网页异常)如图1 -1所示。

图 1-1 后台登录页面

利用字典爆破该后台,成功进入后台。如图 1-2、1-3、1-4所示。

图 1-2 后台1

图 1-3 后台2

图 1-4 后台3

通过与网安*敏*感*词*的交谈,需要进一步获取账户的具体信息。如图 1-5所示。

图 1-5 汇报情况

随后我用Python写了几个小脚本,通过遍历id的方式对网页进行抓取,为了方式流量过大引起不必要的麻烦,我写了一个单线程、随机延时的爬虫。如图 1-6所示。

图 1-6 爬虫脚本

通过脚本爬取并处理数据。经过一段时间的爬取,拿到了TOP5000账户的若干信息;为了直观和方便查看又写了一个处理脚本,将网页处理成表格。如图 1-7所示。

图 1-7 处理后数据

数据虽然已经够分析研判,但为了能出色的完成这桩*敏*感*词*、震慑违法*敏*感*词*的行为,咱主线任务还是要拿到权限,继续扩大战果。

第2节 这才是真正的开始

此章节属于广义社工环节,通过Google搜索,找到一些相关的宣传资料,并发现新目标:

通过分析研判,发现一家叫做“companyA”的公司跟targetA有高度关联。如图 2-1所示。

图 2-1 网站截图

继续对该域名信息进行收集

m*********:

注册者************************************* (相关域名 1 个)

注册机构***************************************

邮箱*******@ (相关域名 1 个)

电话+86.************

子域名收集:

***shop. (***shop .m*********)

admin. (admin.m*********)

download. (download.m*********)

*********

下载并分析名为“targetB”的APP。根据QQ群的聊天记录以及其官网的宣传资料分析,发现“targetB”是一款集成targetA充值、交易于一身的半社交型App,找到官方下载入口后,将该app下载到本地。如图 2-2所示。

图 2-2 APP下载入口

逆向、提取并测试API接口。本来想安装到手机上分析,发现app已经无法登陆,随后对APP进行逆向分析,提取了其API接口,如图 2-3所示。

图 2-3 API接口列表

接口盲测试,发现SQL注入。因为无法APP已无法登录,所以只能对这些接口盲测试。皇天不负有心人,终于在一个接口中发现了注入。如图 2-4所示。

图 2-4 测试注入

通过ThinkPHP的调试功能拿到数据库密码。注入其实算不了什么,真正有用的是数据库密码:由于“targetB”的网站是基于thinkphp的,而且还开启了Debug功能,所以轻松拿数据库密码。如图 2-5所示。

图 2-5 报错信息中含数据库密码

将数据库的连接信息,填入数据库管理程序上,发现竟然无法连接。查了很久的资料才知道是阿里云数据库开启了安全策略,非白名单的IP是不能连接到该数据库。没办法,只能通过sql注入去获取数据了。利用报错注入获取数据,拿到的数据如图2-6、图 2-7所示。

图 2-6 注入出的账号数据

图 2-7 注入出的银行卡数据

最后借助SQL注入构造查询语句,拿到targetB数据库大致的结构。此时虽然拿到了targetB的部分数据,但始终是没有拿到真正意义上的权限——Webshell。

第三节曲折而又失败的入侵

通过对网站的分析,发现该服务器上还有shop、download、***shop等网站应用,那么他们就极大可能性连接到这个数据库。通过渗透它们来拿到网站权限再以此为跳板操作数据库,岂不是可以真正的获取数据库了吗?接着利用SQLI跨库读取到 targetB 和 shop两个系统的后台账号。

当我准备进入targetB后台时候(*********/admin),发现用户名密码明明都对上了,但一直在提示重新登陆,我一度怀疑这是假后台。一番折腾后,我猜测后台虽然是连接到了数据库,但不知道出于什么原因,后台废了,或者有其他的入口。

如此一来只能尝试从shop这系统入手了。在登陆成功后,发现是基于开源ecshop系统且后台功能被严重阉割,根本无法上传或写入后门。到嘴边的肥肉了,就这么眼睁睁的放走?不可能的。通过对后台几个简陋的功能的分析,利用 kindeditor的列目录漏洞获取部分信息,如图 3-1所示。

Payload如下:

图 3-1 利用列目录漏洞

只找到几个时间很久的网站压缩包,没什么用,至此思路中断。

我们回到targetB数据库这条线上,世界上最遥远的距离不是你在天涯我在海角,而是我有你数据库的钥匙却被防火墙拦截了。有人说过,没有环境就自己创造环境;既然需要白名单,那我就迂回包抄,搞一个在白名单内的服务器。

第四节钟馗抓鬼,定位开发者公司和白名单之旅

巧用ThinkPHP特性,收集信息并进行广义社工。前面提到targetB是基于ThinkPHP的,我利用Debug日志文件对信息再次收集,其原理是网站在开启Debug功能后,访问runtime/log/20**/01/01.log 形式的文件,可以看到到该网站的访问日志、错误日志以及提交信息等。通过遍历所有的日志文件发现,里面有部分手机号,并且发现早期的网站路径并非当前的/alidata/www/app/index.php(该路径同样来源于框架报错页面),说明早期的那个路径可能是开发者的环境或者说是最早的网站环境。

抱着手机号可能是开发者的想法,我想到一个追踪思路:查找最早的日志=>提取注册的手机号等信息=>定位开发者。根据日志里留存的信息整理出的结果,如图 4-1所示。

图 4-1 社工出的信息

一、 支线,简单的社会工程学

看到上面的图片,你可以会有一些疑问,谁是“张**”、为什么多次提到某地区。所以还有个支线要提及,那就是发现targetB之前我还在 【腾讯视频】 发现了其他的视频宣传资料。如图 4-2所示。

图 4-2 腾讯视频上的宣传信息

其中一个名为“userA”的用户引起了我的注意,他是最早上传targetA相关的宣传视频,该视频既是全网独一无二的,又是高端大气上档次。以下为他录制的targetA视频的截图,如图 4-3、4-4所示。

图 4-3 视频截图1

图 4-4 视频截图2

视频里他自称为“胖仔”,最早的发布时间是20**年*月,视频中对网站的各个功能熟练程度不逊于开发者而非使用者。而且更让我对他特别关注的另外一个原因则是,在“targetA*****流程”的录制视频中,他所访问的targetA网站 和目前我侦察的网站外观和功能上完全不一致,我推测是早期的网站(该平台的外观见上面的录制视频截图 图4-3),那什么人能接触到这个早期的平台呢?

图 4-5 上传者主页

通过对腾讯视频上的用户“userA”的分析,我整理出以下信息:

图 4-6 社工上传者信息

我想,分析到这里,是不是对这位小胖的身份有所领悟?他大学时期的所学专业是传媒学,而且腾讯视频上的宣传视频的上传用户也是他。这就说明他是targetA平台的一名核心人员或者是开发人员/视频后期制作人员 (这个结论其实是来自后来对“targetB”公司的分析)。分线交待完毕,回到主线:

二、 定位开发者公司:

利用targetB数据和搜索引擎,交叉关联并深挖开发者。主线上的分析并没有凸显出他们跟“companyA”公司有关联,那我是怎么挖出来他的呢?将日志里的几十个手机号放入到 targetB数据中进行交叉关联,发现有几个手机号均注册了targetB(此处分析见上面主线里的图片)。接着分别对这些手机号进行人肉搜索,发现手机号*******2126且targetB里实名用户“武*”的*敏*感*词*赫然出现在网络上,看来是开发团队的领导。如图 4-7所示。

图 4-7 搜索开发者手机号

我们再次重温一下targetB数据:

图 4-8 重温targetB数据

第一个注册的用户竟然是武*(起始id为**00),这说明了武*很有可能掌握targetB的重要信息,况且又是一个公司中开发团队的领导。几个线索一关联,随后定位到这个“companyA”。

既然APP是“companyA”团队开发的,处于方便维护targetB网站原因,说不定他的服务器能连接到targetB的数据库呢。抱着这个念头,我掉转*敏*感*词*口准备怼companyA。

三、 交出白名单:

常规手段入侵“companyA”。通过信息收集,找到放置“targetB”网站的服务器,反向查询得到所有解析到该IP的域名。发现大多数网站都是基于thinkphp开发的,看来程序猿是严重依赖该框架的。俗话说捡软柿子捏,这次继续通过框架的报错特性拿到数据库连接信息和当前网站的路径。由于这次MySQL开启了外联功能,可以连接到数据库且是root权限的。利用mysql的导出功能给网站目录导出了一个WebShell,如图4-9所示。

图 4-9 获取webshell

顺手提取了administrator的密码,成功连接到远程桌面:

图 4-10 提权服务器并连接

咱们这次不能白来,果然可以连接到targetB数据库,如图 4-11、4-12所示。

图 4-11 利用客户端连接数据库

图 4-12 成功连接到数据库

考虑到远程桌面打包起来过于麻烦且会留下大量痕迹,索性在webshell下导出所有数据

图 4-13 webshell下导出数据库

随后通过特殊办法分批将数据传输出去,如图 4-14

图 4-14

图 4-15 整理归类

意料之外的战果,通过日志发现了“targetB”的后台:原来真正的后台是/****-admin,上次的后台/admin是废掉的。如图 4-16所示。

图 4-16 targetB后台系统1

图 4-17 targetB后台系统2

这个后台对于我来说已经没什么用了,反正数据库权限已经拿到了。至此完成了对“targetB”的数据库取证,同时值得一提的是这个APP还收集用户的GPS信息,所以根据“心中有剑,落叶飞花,皆是兵器”这个思路可以将此数据用于后续对主要*敏*感*词*嫌疑人的定位。此时我的心情就好像从雨夜到了多云,本来可以开心的,但任务并不是拿下targetB,而是拿下这个交易平台的,毕竟 targetB并非直连到targetA数据库,简单讲targetB在法律上不能作为证据。这点东西远远不够,甚至可以说“跑题”了,一时陷入了僵局……

第五节 “山重水复疑无路,柳暗花明又一村”——review出的突破口:

2011年有个著名的高考作文题目——“回到原点”,戏剧性的是我回到原点时发现了新的情况。对的几个子域名进行测试,成功的找到其中一个网站的报错信息,如图 5-1、5-2所示。

图 5-1 产生报错信息

图 5-2 发现报错信息中的网址

通过报错的文件,找到了一个看似不相关的网站:。访问一下看看吧,如图5-3,这个网站看起来很眼熟呀,经过我多次观察,发现这个网站外型是“素颜”版的,但它们二者究竟是什么关系?当我用之前在注册的账号尝试登陆时候,提示错误;通过特殊方法,发现这个网站只有X万左右的账号,而user却有XX万账号的,显然不是一个数据库,但二者关系很紧密,究竟是什么关系?

图 5-3 该网址登录界面

第六节 误打误撞的战术迂回:

信息收集:

/

会员数量:5****

爆破成功:***.***.***.84

爆破成功:-***.***.***.152

爆破成功:-***.***.140.99

爆破成功:-***.***.101.151

爆破成功:-***.***.44.55

爆破成功:-***.***.44.55

通过反查该服务器IP,发现有若干网站建设在此服务器。对其中一个网站的后台暴力破解成功进入,然后突破上传拿到webshell,读取administrator的密码连接远程桌面,常规过程不再赘述。

图 6-1 旁站登录界面

图 6-2 提权并连接服务器

打包带走所有数据:(先森,你越界了,——小编注)

图 6-3 打包数据

在查找数据的过程中,发现D盘有个大新闻,原来这货(服务器所有者)的服务器上经营了多个类似涉案的网站,targetA只不过是其中的一个,推测 XX多万会员可能只是个幌子,很大几率是从这里面汇总过去的。

图 6-4 发现更多非法网站

同时发现该web服务器对应的域名里,赫然出现了

图 6-5 曾经的targetA网站配置信息

综上所述我的结论是,这可能是一台测试开发用途的服务器或者是旧版的网站所用过的服务器。随后打包走所有代码,下载回本地查看。

图 6-6 打包的数据量

通过本地对代码的分析,发现数据库文件存在于.env里:

图 6-7 分析数据库配置信息

由于这是旧的源码,不确定数据库连接信息是否更新过。再次通过技术手段查到以下几个IP可能是的主站:

图 6-8 疑似主站真实IP

随后尝试down下它们的.env文件,发现其中的个别网站确实能查看:

图 6-9 尝试配置信息取回本地

图 6-10 主站数据库配置信息

如出一辙,它们的数据库连接信息都是

rm-2*****************

和刚才的 开发测试服务器 上发现的数据库实例只有一个字母的差别(两个域名皆指向同一台数据库,但分别是数据库的公网、内网IP),当我尝试连接这个rds时,提示错误。通过ping发现是一个内网IP。

图 6-11 发现是数据库为内网地址

尝试连接 rm-2********** 时候,直接提示“你的IP不在白名单内”(就连当前 这个开发服务器 也提示不在白名单内),顿时心情好似在下雪,前面大风大浪我都走过来了,难道就这么输了?

答案是不可能的。和一位搞安全的朋友C吐槽了这番窘状,毕竟前面工作已经进展了一大半,况且目标网站的大部分源码已经到手了。原本又要增加N天的工作量的代码审计,在朋友随后的“发我源码”中完美解决,一杯咖啡的工夫,他发现了一个明显的SQL注入:

图 6-12 挖出注入漏洞

Where字符拼接导致的注入:位于交易系统pul.*****(之前是,后为逃避有关部门打击改成了pul.*****)中的cookie里,就在此前我发现存在越权漏洞的位置。当时脑子短路了,只想到那是个越权,却忘记了那里的key也是带入到数据库进行查询的。

朋友C用手工注入的方式,发现密文位数很高,翻看代码时候发现是bcrypt函数加密的

图 6-13 加密函数

随后我俩心照不宣的进行了分工,简单写了两个脚本:

图 6-14 盲注脚本

图 6-15 bcrypt爆破脚本

以下是朋友用盲注脚本跑出的,可见密文是多么高级,只能采用爆破的方式:

$2y$10$Q8j***************************************fVHORkhGXO

$2y$10$0B*************************************UserKd3ysBWizW.

$2y$10$Oo1***********************************O4VaOnV5FDCrO

$2y$10$dV**************************************jDn508IHUuOTq

$2y$10$H***********************************UESOecqSEhOXj.35u

爆破字典是破解密码的关键,不讲套路的爆破都是耍流氓!通过这一个月来收集的信息,整合了所有已知的涉案关键字,定制了几十万行的密码字典,并且购买了性能很高的VPS进行碰撞,一夜之后碰撞结果出来了:

第七节 你好,久违的后台:

通过技术手段找到pul.*****的后台,打开后发现居然和前面这个测试开发服务器上的某个网站的后台外型上完全一样,利用爆破出的账号密码进入后台,相同的方法getshell。

图 7-1 交易系统的后台

图 7-2 拿到交易系统的webshell

这里插一句,测试开发服务器上的某个网站的后台和pul.*****的后台系统代码完全一致,可以推断出pul.*****的后台就是被测试服务器的所有者开发的(即,targetC的公司,后面专门分析该公司)。

拿下这个网站后,我确定这个服务器的IP位于targetA数据库的白名单内,随后上传转发脚本,准备导出数据。进程不是想象中那么愉快,中间遇到导出速度慢至几十Kb或者出现失去响应等情况,没办法只能换别的思路(后期整理思路时候,想起来其实完全可以用mysqldump来脱数据,只是当局者迷忘记这个操作了)。

这时候我想起了**.**.117.220(这个IP是的后台所在的服务器)。对该服务器进行端口扫描后,发现额外还有个83端口,访问后,后台风格和刚才那个完全一致,利用破译出来的密码成功登陆并且getshell和服务器最高权限。

图 7-3 主站的后台

由于是windows系统并且发现管理员的session深夜还在线,不敢鲁莽行事,给administrator账号植入了一个“屏幕查看”工具用以监控桌面:

图 7-4 监控管理员桌面

原来是手工记账,大半夜还在工作,都是打工的不容易啊。监控管理员到1点左右,抓取登录密码、连接远程桌面、上传数据库导出软件,一气呵成。好家伙,两个数据库导出文件三个多G,强行压缩到300M;而且发现服务器上网站挺多,一样打包带走,两个多G强行压缩到1个G带走:

图 7-5 目标targetA的系列网站

图 7-6 打包后的数据量

至此完成主线所有任务。

第八节 太公钓鱼:

猥琐思路,劫持后台登录密码。考虑到后台那几个管理员账号的明文密码我拿到而且密码强度又太高,就算超级计算机也不一定完全无法碰撞开,怎么办?坐等收网审讯交代密码,不如来个姜太公钓鱼,让他把密码“送”给我~

首先,购置一台VPS并注册了一个*敏*感*词*的域名*****。

图 8-1 注册*敏*感*词*域名

其次,防止被发现,我将其他的子域名做了cname解析,除了www以外,其他二级域皆重定向到真正的平台。

再次,通过观察网站后台的前端代码,发现调用了jQuery,那我就篡改jQuery的代码,在加载js文件的同时加载我的后门:

图 8-2 观察前端代码

图 8-3 植入前端钓鱼代码

最后,利用网上公开的JavaScript劫持表单的代码进行了二次修改,加之有关部门落查IP还需要端口号和在线时间等信息,最后简单写了一个PHP后端接收的代码:

图 8-4 后端接收代码

没有等太久,第二天一大早鱼儿咬钩了:

图 8-5 鱼儿上钩了

系统超级管理员Admin的明文密码里包含字母、数字和字符,强度很高,丢到后台查询了,明文和后台密文完全一致,打完收工~

第九节 整理思路:

写的比较乱,我再重新整理下思路:

1、 平台存在很小的越权漏洞、后台账号存在弱口令,前期通过这些漏洞获取了部分数据用于立案侦察;

2、为了拿到权限,扩大战果。全网搜集有关targetA的资料,成功找到companyA开发的一款名为“targetB”的APP,经过分析得知是targetA的手机端交易、聊天APP,以为跟主站是一个数据库,随后查到开发公司并入侵之,拿到targetB的数据库;

3、虽然有所战果,但并不是最终目的,重整思路。经过测试后发现目标分站的程序报错,其中有个看似不相关的网址targetC,引起了我的注意【突破口】;

4、经过分析调研,发现这个网站可能是targetA早期的平台,随后通过技术手段拿到targetC的服务器权限,成功获取了平台的开发源码,也得知了这可能是targetA网站的开发服务器;

5、审计代码找到漏洞,一举拿下targetA(*****)平台的多个网站,又成功获取到其中一台服务器的权限,进入服务器打包走代码和数据,完成取证任务。

6、通过劫持后台的方式获取所有管理员的明文账号密码等,成功获取所有管理员的信息。

过程比较曲折,有种三起三落的感觉,好在最终不辱使命。从战术上来讲,针对targetA平台,先是全面战争,再是收缩战线,最后逐一击破。最重要的还是信息收集这个环节。前期收集的信息足够多,后续收缩战线时候才能发挥到极致,比如组合字典那环节。通过最后几天的渗透摸排,得出大概如下架构:

大约6台WEB服务器,两台MySQL数据库,其中94是阿里数据库实例。

第十节 手工仿真数据库及证据链分析

想必作为公众号 信息时代的*敏*感*词*侦查 常年只看、不打赏还总白嫖的老看官,众所周知关于计算机取证方面最重要的要素之一就是完整性,因此先森取证时候并未直接down回元数据而是采取了数据库镜像的方式来保证这一点。那么问题随之而来了,后期如何在保证数据在不被修改的情况下将取回的数据库本地还原起来呢?其实这个过程操作的主要要点跟操作系统方面仿真一样,无非是架设起来环境和修改密码。

一、确定MySQL版本号。

原始数据库的环境是运行在Linux下的,先森比较懒惰,处于方便操作及安装调试方面的考虑,选择在Windows Server2008上还原数据库。将解压完的数据库镜像文件夹重命名为DATA,案例中是在xtrabackup_info文件夹中找到的数据库版本信息,如图 10-1所示。

实在找不到版本号的情况下可以选择在要取证的服务器上输入mysql –v来查看或者根据建库时间来推数据库的版本。

打开Oracle公司旗下的MySQL的历史版本发布网站 (由于众所周知的原因,访问外文网站可能较慢, 建议在不违反法律的情况下使用Proxy进行下载),根据需求选择合适的版本下载。

二、配置数据库并复制数据。

由于我们下载的MySQL是“绿色版”,因此需要对其进行简单的配置来确保数据库能够运行起来。将程序根目录的my-default.ini重命名为my.ini,接着按照注释内容指定好路径即可。这里我并未将存放元数据的文件夹放入到MySQL根路径下,有强迫症的朋友还原数据库的时候可以覆盖过去,最主要就是my.ini中的路径一定要配置正确。 参考图 10 -2

三、安全模式启动数据库并手动修改密码。

打开命令行并跳转到MySQL的bin目录下,执行命令“mysqld.exe --skip-grant-tables”,意思是启动数据库时跳过权限表,类似我们Linux取证时候的单用户模式。

这时候MySQL的进程就自动进入后台了,接着在终端下启动新的进程mysql.exe,执行命令“mysql.exe –uroot –p”进入到数据库中。在终端中输入”show databases;”来确认数据库还原情况,通过下图可以看到数据库已还原起来。

最后在MySQL中执行修改密码命令” update user set password=password('root') where user='root';”,下次登录数据库时候就可以使用该密码登录了,启动MySQL时去掉--skip-grant-tables参数即可,或者将其加入到服务中,跟随系统启动。

下次登录MySQL时候只需要使用“mysql.exe –uroot -p”,在接下来的提示符中输入密码root即可登录进数据库。

关于本案的证据链关联方面的分析:

(以下内容太多涉及到涉案关键字,已作出大量删减,因影响阅读,请各位谅解)

测试开发服务器的所有者隶属于 companyB 公司:

而早期侦察的结果是,的开发是 “companyC”提供的,而这个“companyC”又是隶属于 company 的。网站代码里曾经多次出现过有关“companyC”的注释、链接等。

targetB的线索:

********的公司的法人曾是 S某,后经过变更改为 L某。

通过检索发现,S某 还有一家名为 “companyD”的公司,同样跟targetA有千丝万缕的联系。

其次 S某 的手机号曾经出现在 张** 的录制视频里,我们有理由相信他们是认识的,甚至可能是合作关系或者同事关系。

其中*敏*感*词*通过内网系统的反馈,尾号为2227的手机号机主就是S某。

综合所有线索,大胆推测:targetA的开发者是 companyB,除了已有的线索外,他公司还有一个特点就是专门开发与涉案相关的产品,甚至有可能还是幕后推手;后来targetA为了壮*敏*感*词*,推出了一款名为“targetB”的APP,开发者是来自**(某地区)的companyA公司。根据两个月提取的数据库日志来看,后台管理员活跃的几个地点如下:北京、山东、江苏;其中targetA的后台管理员活跃地为江苏,targetB的则是山东和北京。

是为结局。

【编者注】文中提到所有的企业,如天眼查,本号没有收取他们任何费用支持,特此声明。

0 个评论

官方客服QQ群

在

线

客

服

【10步】完成一个十亿大案的电子数据取证

优采云 发布时间: 2022-06-18 12:03【10步】完成一个十亿大案的电子数据取证

写在前面的话

这可能是已身坚志残的先森归隐之作,经历了某省有关XX招录政策各种变,对打击网络*敏*感*词*和维护网络安全的相关领域技能人才的不够重视。满腔热血就这么凝固,因此这段时间也消沉了很多,但即使如此,屠龙少年仍会不忘初心,始终以打击恶龙为己任!

同时这也是一篇无奈的求职信,祈求有关XX中的伯乐能够慧眼识马,以管用有效的政策和公平公正地考察方式来检验相关应试人员的【技能和实力】,实现像先森这样一片赤诚为国奉献的年轻人的理想。

这里要 感谢 前段时间在有关XX实习时朝夕相处的同事们及 提供有关XX实习机会的领导 、案例中某单位的几位朋友 和 后续提供技术支持的朋友C、 公众号信息时代的*敏*感*词*侦查等朋友们给予的机会和肯定。

下面是正文,一改前期,以严肃、简练的文笔纪实了先森同学几年前协助有关XX侦破某*敏*感*词*。长达一个月的渗透和半个月的取证,期间并未截图且后期网站为躲避打击而做了迁移和改变,以下截图为后补的,信息可能有很多地方对不上的,望各位海涵。

原涉案网址:,后改为*****

第0节 信息收集

本次行动旨在响应净网行动,打击违法网站,营造和谐社会。前期某单位*敏*感*词*通过线索发现辖区内有公民参与到涉案网站,并已对其立案侦查,现需要对整个涉案网站进行分析、取证。

前期通过威胁情报平台和子域名爆破等方式拿到该网址的几个公开的子域名。

子域名收集:

ThinkPHP框架

……

通过查询域名历史持有者拿到如下信息:

域名持有者信息:

注册者** (相关域名 1 个)

注册机构*************************************

邮箱********@ (相关域名 0 个)

电话+86.***********

电话: ***********

注册者: **** *****

邮箱: **********@

注册账号后,进入用普通用户的后台。左侧一共四栏选择框,前两栏为功能模块;下一栏跳转到交易系统,最后一栏是宣传照。通过查看Cookie的信息,发现该网站有阿里云的防护,即使发现网站有漏洞也无法正面利用,如图 0-1所示。

图 0-1 查看Cookies内容

在交易系统中发现可以浏览任意用户的信息。通过对Cookie的观察,发现是基于Thinkphp框架的,而且该系统中用户的ID出现在Cookie里,猜测可能存在平行越权,随后对ID进行篡改并测试。如图 0-2、0-3所示。

图 0-2 修改前内容

图 0-3 修改后内容

进一步利用该漏洞,抓取更多信息。通过对网站上的JS文件的分析,找到一个未作安全校验的API接口。这样的话,结合Cookie欺骗和越权便可以抓取一部分会员的银行卡信息。如图 0-4所示。

图 0-4 银行卡接口

抓取了几个高层的信息后,发现数据似乎不全,隐约感觉到pul、user这两个网站的数据库中相关用户表的数据是彼此独立且存在一定关联的。由于该系统是基于thinkphp的框架,顺便利用其特性收集了路径信息:

E:\website\\ThinkPHP\Library\Think\View.class.php

E:\website\JIAOYIHOUTAI\vendor\laravel\framework\src\Illuminate\Routing\Router.php

作者注:后来(迁移到*****后)为

/pro_env/data/wwwroot//ThinkPHP/Library/Think/Dispatcher.class.php

第1节后台!后台!后台!

找到交易系统的后台并成功登录。在用户交易系统的网址后随手加上了/admin,没想到真的跳转到了管理后台。当访问 /admin 时,服务器自动进行了302跳转至x.x..x.220:81。(以下为保存到本地的网页,css样式表有问题导致网页异常)如图1 -1所示。

图 1-1 后台登录页面

利用字典爆破该后台,成功进入后台。如图 1-2、1-3、1-4所示。

图 1-2 后台1

图 1-3 后台2

图 1-4 后台3

通过与网安*敏*感*词*的交谈,需要进一步获取账户的具体信息。如图 1-5所示。

图 1-5 汇报情况

随后我用Python写了几个小脚本,通过遍历id的方式对网页进行抓取,为了方式流量过大引起不必要的麻烦,我写了一个单线程、随机延时的爬虫。如图 1-6所示。

图 1-6 爬虫脚本

通过脚本爬取并处理数据。经过一段时间的爬取,拿到了TOP5000账户的若干信息;为了直观和方便查看又写了一个处理脚本,将网页处理成表格。如图 1-7所示。

图 1-7 处理后数据

数据虽然已经够分析研判,但为了能出色的完成这桩*敏*感*词*、震慑违法*敏*感*词*的行为,咱主线任务还是要拿到权限,继续扩大战果。

第2节 这才是真正的开始

此章节属于广义社工环节,通过Google搜索,找到一些相关的宣传资料,并发现新目标:

通过分析研判,发现一家叫做“companyA”的公司跟targetA有高度关联。如图 2-1所示。

图 2-1 网站截图

继续对该域名信息进行收集

m*********:

注册者************************************* (相关域名 1 个)

注册机构***************************************

邮箱*******@ (相关域名 1 个)

电话+86.************

子域名收集:

***shop. (***shop .m*********)

admin. (admin.m*********)

download. (download.m*********)

*********

下载并分析名为“targetB”的APP。根据QQ群的聊天记录以及其官网的宣传资料分析,发现“targetB”是一款集成targetA充值、交易于一身的半社交型App,找到官方下载入口后,将该app下载到本地。如图 2-2所示。

图 2-2 APP下载入口

逆向、提取并测试API接口。本来想安装到手机上分析,发现app已经无法登陆,随后对APP进行逆向分析,提取了其API接口,如图 2-3所示。

图 2-3 API接口列表

接口盲测试,发现SQL注入。因为无法APP已无法登录,所以只能对这些接口盲测试。皇天不负有心人,终于在一个接口中发现了注入。如图 2-4所示。

图 2-4 测试注入

通过ThinkPHP的调试功能拿到数据库密码。注入其实算不了什么,真正有用的是数据库密码:由于“targetB”的网站是基于thinkphp的,而且还开启了Debug功能,所以轻松拿数据库密码。如图 2-5所示。

图 2-5 报错信息中含数据库密码

将数据库的连接信息,填入数据库管理程序上,发现竟然无法连接。查了很久的资料才知道是阿里云数据库开启了安全策略,非白名单的IP是不能连接到该数据库。没办法,只能通过sql注入去获取数据了。利用报错注入获取数据,拿到的数据如图2-6、图 2-7所示。

图 2-6 注入出的账号数据

图 2-7 注入出的银行卡数据

最后借助SQL注入构造查询语句,拿到targetB数据库大致的结构。此时虽然拿到了targetB的部分数据,但始终是没有拿到真正意义上的权限——Webshell。

第三节曲折而又失败的入侵

通过对网站的分析,发现该服务器上还有shop、download、***shop等网站应用,那么他们就极大可能性连接到这个数据库。通过渗透它们来拿到网站权限再以此为跳板操作数据库,岂不是可以真正的获取数据库了吗?接着利用SQLI跨库读取到 targetB 和 shop两个系统的后台账号。

当我准备进入targetB后台时候(*********/admin),发现用户名密码明明都对上了,但一直在提示重新登陆,我一度怀疑这是假后台。一番折腾后,我猜测后台虽然是连接到了数据库,但不知道出于什么原因,后台废了,或者有其他的入口。

如此一来只能尝试从shop这系统入手了。在登陆成功后,发现是基于开源ecshop系统且后台功能被严重阉割,根本无法上传或写入后门。到嘴边的肥肉了,就这么眼睁睁的放走?不可能的。通过对后台几个简陋的功能的分析,利用 kindeditor的列目录漏洞获取部分信息,如图 3-1所示。

Payload如下:

图 3-1 利用列目录漏洞

只找到几个时间很久的网站压缩包,没什么用,至此思路中断。

我们回到targetB数据库这条线上,世界上最遥远的距离不是你在天涯我在海角,而是我有你数据库的钥匙却被防火墙拦截了。有人说过,没有环境就自己创造环境;既然需要白名单,那我就迂回包抄,搞一个在白名单内的服务器。

第四节钟馗抓鬼,定位开发者公司和白名单之旅

巧用ThinkPHP特性,收集信息并进行广义社工。前面提到targetB是基于ThinkPHP的,我利用Debug日志文件对信息再次收集,其原理是网站在开启Debug功能后,访问runtime/log/20**/01/01.log 形式的文件,可以看到到该网站的访问日志、错误日志以及提交信息等。通过遍历所有的日志文件发现,里面有部分手机号,并且发现早期的网站路径并非当前的/alidata/www/app/index.php(该路径同样来源于框架报错页面),说明早期的那个路径可能是开发者的环境或者说是最早的网站环境。

抱着手机号可能是开发者的想法,我想到一个追踪思路:查找最早的日志=>提取注册的手机号等信息=>定位开发者。根据日志里留存的信息整理出的结果,如图 4-1所示。

图 4-1 社工出的信息

一、 支线,简单的社会工程学

看到上面的图片,你可以会有一些疑问,谁是“张**”、为什么多次提到某地区。所以还有个支线要提及,那就是发现targetB之前我还在 【腾讯视频】 发现了其他的视频宣传资料。如图 4-2所示。

图 4-2 腾讯视频上的宣传信息

其中一个名为“userA”的用户引起了我的注意,他是最早上传targetA相关的宣传视频,该视频既是全网独一无二的,又是高端大气上档次。以下为他录制的targetA视频的截图,如图 4-3、4-4所示。

图 4-3 视频截图1

图 4-4 视频截图2

视频里他自称为“胖仔”,最早的发布时间是20**年*月,视频中对网站的各个功能熟练程度不逊于开发者而非使用者。而且更让我对他特别关注的另外一个原因则是,在“targetA*****流程”的录制视频中,他所访问的targetA网站 和目前我侦察的网站外观和功能上完全不一致,我推测是早期的网站(该平台的外观见上面的录制视频截图 图4-3),那什么人能接触到这个早期的平台呢?

图 4-5 上传者主页

通过对腾讯视频上的用户“userA”的分析,我整理出以下信息:

图 4-6 社工上传者信息

我想,分析到这里,是不是对这位小胖的身份有所领悟?他大学时期的所学专业是传媒学,而且腾讯视频上的宣传视频的上传用户也是他。这就说明他是targetA平台的一名核心人员或者是开发人员/视频后期制作人员 (这个结论其实是来自后来对“targetB”公司的分析)。分线交待完毕,回到主线:

二、 定位开发者公司:

利用targetB数据和搜索引擎,交叉关联并深挖开发者。主线上的分析并没有凸显出他们跟“companyA”公司有关联,那我是怎么挖出来他的呢?将日志里的几十个手机号放入到 targetB数据中进行交叉关联,发现有几个手机号均注册了targetB(此处分析见上面主线里的图片)。接着分别对这些手机号进行人肉搜索,发现手机号*******2126且targetB里实名用户“武*”的*敏*感*词*赫然出现在网络上,看来是开发团队的领导。如图 4-7所示。

图 4-7 搜索开发者手机号

我们再次重温一下targetB数据:

图 4-8 重温targetB数据

第一个注册的用户竟然是武*(起始id为**00),这说明了武*很有可能掌握targetB的重要信息,况且又是一个公司中开发团队的领导。几个线索一关联,随后定位到这个“companyA”。

既然APP是“companyA”团队开发的,处于方便维护targetB网站原因,说不定他的服务器能连接到targetB的数据库呢。抱着这个念头,我掉转*敏*感*词*口准备怼companyA。

三、 交出白名单:

常规手段入侵“companyA”。通过信息收集,找到放置“targetB”网站的服务器,反向查询得到所有解析到该IP的域名。发现大多数网站都是基于thinkphp开发的,看来程序猿是严重依赖该框架的。俗话说捡软柿子捏,这次继续通过框架的报错特性拿到数据库连接信息和当前网站的路径。由于这次MySQL开启了外联功能,可以连接到数据库且是root权限的。利用mysql的导出功能给网站目录导出了一个WebShell,如图4-9所示。

图 4-9 获取webshell

顺手提取了administrator的密码,成功连接到远程桌面:

图 4-10 提权服务器并连接

咱们这次不能白来,果然可以连接到targetB数据库,如图 4-11、4-12所示。

图 4-11 利用客户端连接数据库

图 4-12 成功连接到数据库

考虑到远程桌面打包起来过于麻烦且会留下大量痕迹,索性在webshell下导出所有数据

图 4-13 webshell下导出数据库

随后通过特殊办法分批将数据传输出去,如图 4-14

图 4-14

图 4-15 整理归类

意料之外的战果,通过日志发现了“targetB”的后台:原来真正的后台是/****-admin,上次的后台/admin是废掉的。如图 4-16所示。

图 4-16 targetB后台系统1

图 4-17 targetB后台系统2

这个后台对于我来说已经没什么用了,反正数据库权限已经拿到了。至此完成了对“targetB”的数据库取证,同时值得一提的是这个APP还收集用户的GPS信息,所以根据“心中有剑,落叶飞花,皆是兵器”这个思路可以将此数据用于后续对主要*敏*感*词*嫌疑人的定位。此时我的心情就好像从雨夜到了多云,本来可以开心的,但任务并不是拿下targetB,而是拿下这个交易平台的,毕竟 targetB并非直连到targetA数据库,简单讲targetB在法律上不能作为证据。这点东西远远不够,甚至可以说“跑题”了,一时陷入了僵局……

第五节 “山重水复疑无路,柳暗花明又一村”——review出的突破口:

2011年有个著名的高考作文题目——“回到原点”,戏剧性的是我回到原点时发现了新的情况。对的几个子域名进行测试,成功的找到其中一个网站的报错信息,如图 5-1、5-2所示。

图 5-1 产生报错信息

图 5-2 发现报错信息中的网址

通过报错的文件,找到了一个看似不相关的网站:。访问一下看看吧,如图5-3,这个网站看起来很眼熟呀,经过我多次观察,发现这个网站外型是“素颜”版的,但它们二者究竟是什么关系?当我用之前在注册的账号尝试登陆时候,提示错误;通过特殊方法,发现这个网站只有X万左右的账号,而user却有XX万账号的,显然不是一个数据库,但二者关系很紧密,究竟是什么关系?

图 5-3 该网址登录界面

第六节 误打误撞的战术迂回:

信息收集:

/

会员数量:5****

爆破成功:***.***.***.84

爆破成功:-***.***.***.152

爆破成功:-***.***.140.99

爆破成功:-***.***.101.151

爆破成功:-***.***.44.55

爆破成功:-***.***.44.55

通过反查该服务器IP,发现有若干网站建设在此服务器。对其中一个网站的后台暴力破解成功进入,然后突破上传拿到webshell,读取administrator的密码连接远程桌面,常规过程不再赘述。

图 6-1 旁站登录界面

图 6-2 提权并连接服务器

打包带走所有数据:(先森,你越界了,——小编注)

图 6-3 打包数据

在查找数据的过程中,发现D盘有个大新闻,原来这货(服务器所有者)的服务器上经营了多个类似涉案的网站,targetA只不过是其中的一个,推测 XX多万会员可能只是个幌子,很大几率是从这里面汇总过去的。

图 6-4 发现更多非法网站

同时发现该web服务器对应的域名里,赫然出现了

图 6-5 曾经的targetA网站配置信息

综上所述我的结论是,这可能是一台测试开发用途的服务器或者是旧版的网站所用过的服务器。随后打包走所有代码,下载回本地查看。

图 6-6 打包的数据量

通过本地对代码的分析,发现数据库文件存在于.env里:

图 6-7 分析数据库配置信息

由于这是旧的源码,不确定数据库连接信息是否更新过。再次通过技术手段查到以下几个IP可能是的主站:

图 6-8 疑似主站真实IP

随后尝试down下它们的.env文件,发现其中的个别网站确实能查看:

图 6-9 尝试配置信息取回本地

图 6-10 主站数据库配置信息

如出一辙,它们的数据库连接信息都是

rm-2*****************

和刚才的 开发测试服务器 上发现的数据库实例只有一个字母的差别(两个域名皆指向同一台数据库,但分别是数据库的公网、内网IP),当我尝试连接这个rds时,提示错误。通过ping发现是一个内网IP。

图 6-11 发现是数据库为内网地址

尝试连接 rm-2********** 时候,直接提示“你的IP不在白名单内”(就连当前 这个开发服务器 也提示不在白名单内),顿时心情好似在下雪,前面大风大浪我都走过来了,难道就这么输了?

答案是不可能的。和一位搞安全的朋友C吐槽了这番窘状,毕竟前面工作已经进展了一大半,况且目标网站的大部分源码已经到手了。原本又要增加N天的工作量的代码审计,在朋友随后的“发我源码”中完美解决,一杯咖啡的工夫,他发现了一个明显的SQL注入:

图 6-12 挖出注入漏洞

Where字符拼接导致的注入:位于交易系统pul.*****(之前是,后为逃避有关部门打击改成了pul.*****)中的cookie里,就在此前我发现存在越权漏洞的位置。当时脑子短路了,只想到那是个越权,却忘记了那里的key也是带入到数据库进行查询的。

朋友C用手工注入的方式,发现密文位数很高,翻看代码时候发现是bcrypt函数加密的

图 6-13 加密函数

随后我俩心照不宣的进行了分工,简单写了两个脚本:

图 6-14 盲注脚本

图 6-15 bcrypt爆破脚本

以下是朋友用盲注脚本跑出的,可见密文是多么高级,只能采用爆破的方式:

$2y$10$Q8j***************************************fVHORkhGXO

$2y$10$0B*************************************UserKd3ysBWizW.

$2y$10$Oo1***********************************O4VaOnV5FDCrO

$2y$10$dV**************************************jDn508IHUuOTq

$2y$10$H***********************************UESOecqSEhOXj.35u

爆破字典是破解密码的关键,不讲套路的爆破都是耍流氓!通过这一个月来收集的信息,整合了所有已知的涉案关键字,定制了几十万行的密码字典,并且购买了性能很高的VPS进行碰撞,一夜之后碰撞结果出来了:

第七节 你好,久违的后台:

通过技术手段找到pul.*****的后台,打开后发现居然和前面这个测试开发服务器上的某个网站的后台外型上完全一样,利用爆破出的账号密码进入后台,相同的方法getshell。

图 7-1 交易系统的后台

图 7-2 拿到交易系统的webshell

这里插一句,测试开发服务器上的某个网站的后台和pul.*****的后台系统代码完全一致,可以推断出pul.*****的后台就是被测试服务器的所有者开发的(即,targetC的公司,后面专门分析该公司)。

拿下这个网站后,我确定这个服务器的IP位于targetA数据库的白名单内,随后上传转发脚本,准备导出数据。进程不是想象中那么愉快,中间遇到导出速度慢至几十Kb或者出现失去响应等情况,没办法只能换别的思路(后期整理思路时候,想起来其实完全可以用mysqldump来脱数据,只是当局者迷忘记这个操作了)。

这时候我想起了**.**.117.220(这个IP是的后台所在的服务器)。对该服务器进行端口扫描后,发现额外还有个83端口,访问后,后台风格和刚才那个完全一致,利用破译出来的密码成功登陆并且getshell和服务器最高权限。

图 7-3 主站的后台

由于是windows系统并且发现管理员的session深夜还在线,不敢鲁莽行事,给administrator账号植入了一个“屏幕查看”工具用以监控桌面:

图 7-4 监控管理员桌面

原来是手工记账,大半夜还在工作,都是打工的不容易啊。监控管理员到1点左右,抓取登录密码、连接远程桌面、上传数据库导出软件,一气呵成。好家伙,两个数据库导出文件三个多G,强行压缩到300M;而且发现服务器上网站挺多,一样打包带走,两个多G强行压缩到1个G带走:

图 7-5 目标targetA的系列网站

图 7-6 打包后的数据量

至此完成主线所有任务。

第八节 太公钓鱼:

猥琐思路,劫持后台登录密码。考虑到后台那几个管理员账号的明文密码我拿到而且密码强度又太高,就算超级计算机也不一定完全无法碰撞开,怎么办?坐等收网审讯交代密码,不如来个姜太公钓鱼,让他把密码“送”给我~

首先,购置一台VPS并注册了一个*敏*感*词*的域名*****。

图 8-1 注册*敏*感*词*域名

其次,防止被发现,我将其他的子域名做了cname解析,除了www以外,其他二级域皆重定向到真正的平台。

再次,通过观察网站后台的前端代码,发现调用了jQuery,那我就篡改jQuery的代码,在加载js文件的同时加载我的后门:

图 8-2 观察前端代码

图 8-3 植入前端钓鱼代码

最后,利用网上公开的JavaScript劫持表单的代码进行了二次修改,加之有关部门落查IP还需要端口号和在线时间等信息,最后简单写了一个PHP后端接收的代码:

图 8-4 后端接收代码

没有等太久,第二天一大早鱼儿咬钩了:

图 8-5 鱼儿上钩了

系统超级管理员Admin的明文密码里包含字母、数字和字符,强度很高,丢到后台查询了,明文和后台密文完全一致,打完收工~

第九节 整理思路:

写的比较乱,我再重新整理下思路:

1、 平台存在很小的越权漏洞、后台账号存在弱口令,前期通过这些漏洞获取了部分数据用于立案侦察;

2、为了拿到权限,扩大战果。全网搜集有关targetA的资料,成功找到companyA开发的一款名为“targetB”的APP,经过分析得知是targetA的手机端交易、聊天APP,以为跟主站是一个数据库,随后查到开发公司并入侵之,拿到targetB的数据库;

3、虽然有所战果,但并不是最终目的,重整思路。经过测试后发现目标分站的程序报错,其中有个看似不相关的网址targetC,引起了我的注意【突破口】;

4、经过分析调研,发现这个网站可能是targetA早期的平台,随后通过技术手段拿到targetC的服务器权限,成功获取了平台的开发源码,也得知了这可能是targetA网站的开发服务器;

5、审计代码找到漏洞,一举拿下targetA(*****)平台的多个网站,又成功获取到其中一台服务器的权限,进入服务器打包走代码和数据,完成取证任务。

6、通过劫持后台的方式获取所有管理员的明文账号密码等,成功获取所有管理员的信息。

过程比较曲折,有种三起三落的感觉,好在最终不辱使命。从战术上来讲,针对targetA平台,先是全面战争,再是收缩战线,最后逐一击破。最重要的还是信息收集这个环节。前期收集的信息足够多,后续收缩战线时候才能发挥到极致,比如组合字典那环节。通过最后几天的渗透摸排,得出大概如下架构:

大约6台WEB服务器,两台MySQL数据库,其中94是阿里数据库实例。

第十节 手工仿真数据库及证据链分析

想必作为公众号 信息时代的*敏*感*词*侦查 常年只看、不打赏还总白嫖的老看官,众所周知关于计算机取证方面最重要的要素之一就是完整性,因此先森取证时候并未直接down回元数据而是采取了数据库镜像的方式来保证这一点。那么问题随之而来了,后期如何在保证数据在不被修改的情况下将取回的数据库本地还原起来呢?其实这个过程操作的主要要点跟操作系统方面仿真一样,无非是架设起来环境和修改密码。

一、确定MySQL版本号。

原始数据库的环境是运行在Linux下的,先森比较懒惰,处于方便操作及安装调试方面的考虑,选择在Windows Server2008上还原数据库。将解压完的数据库镜像文件夹重命名为DATA,案例中是在xtrabackup_info文件夹中找到的数据库版本信息,如图 10-1所示。

实在找不到版本号的情况下可以选择在要取证的服务器上输入mysql –v来查看或者根据建库时间来推数据库的版本。

打开Oracle公司旗下的MySQL的历史版本发布网站 (由于众所周知的原因,访问外文网站可能较慢, 建议在不违反法律的情况下使用Proxy进行下载),根据需求选择合适的版本下载。

二、配置数据库并复制数据。

由于我们下载的MySQL是“绿色版”,因此需要对其进行简单的配置来确保数据库能够运行起来。将程序根目录的my-default.ini重命名为my.ini,接着按照注释内容指定好路径即可。这里我并未将存放元数据的文件夹放入到MySQL根路径下,有强迫症的朋友还原数据库的时候可以覆盖过去,最主要就是my.ini中的路径一定要配置正确。 参考图 10 -2

三、安全模式启动数据库并手动修改密码。

打开命令行并跳转到MySQL的bin目录下,执行命令“mysqld.exe --skip-grant-tables”,意思是启动数据库时跳过权限表,类似我们Linux取证时候的单用户模式。

这时候MySQL的进程就自动进入后台了,接着在终端下启动新的进程mysql.exe,执行命令“mysql.exe –uroot –p”进入到数据库中。在终端中输入”show databases;”来确认数据库还原情况,通过下图可以看到数据库已还原起来。

最后在MySQL中执行修改密码命令” update user set password=password('root') where user='root';”,下次登录数据库时候就可以使用该密码登录了,启动MySQL时去掉--skip-grant-tables参数即可,或者将其加入到服务中,跟随系统启动。

下次登录MySQL时候只需要使用“mysql.exe –uroot -p”,在接下来的提示符中输入密码root即可登录进数据库。

关于本案的证据链关联方面的分析:

(以下内容太多涉及到涉案关键字,已作出大量删减,因影响阅读,请各位谅解)

测试开发服务器的所有者隶属于 companyB 公司:

而早期侦察的结果是,的开发是 “companyC”提供的,而这个“companyC”又是隶属于 company 的。网站代码里曾经多次出现过有关“companyC”的注释、链接等。

targetB的线索:

********的公司的法人曾是 S某,后经过变更改为 L某。

通过检索发现,S某 还有一家名为 “companyD”的公司,同样跟targetA有千丝万缕的联系。

其次 S某 的手机号曾经出现在 张** 的录制视频里,我们有理由相信他们是认识的,甚至可能是合作关系或者同事关系。

其中*敏*感*词*通过内网系统的反馈,尾号为2227的手机号机主就是S某。

综合所有线索,大胆推测:targetA的开发者是 companyB,除了已有的线索外,他公司还有一个特点就是专门开发与涉案相关的产品,甚至有可能还是幕后推手;后来targetA为了壮*敏*感*词*,推出了一款名为“targetB”的APP,开发者是来自**(某地区)的companyA公司。根据两个月提取的数据库日志来看,后台管理员活跃的几个地点如下:北京、山东、江苏;其中targetA的后台管理员活跃地为江苏,targetB的则是山东和北京。

是为结局。

【编者注】文中提到所有的企业,如天眼查,本号没有收取他们任何费用支持,特此声明。

0 个评论

官方客服QQ群

在

线

客

服

【10步】完成一个十亿大案的电子数据取证

优采云 发布时间: 2022-06-18 12:03【10步】完成一个十亿大案的电子数据取证

写在前面的话

这可能是已身坚志残的先森归隐之作,经历了某省有关XX招录政策各种变,对打击网络*敏*感*词*和维护网络安全的相关领域技能人才的不够重视。满腔热血就这么凝固,因此这段时间也消沉了很多,但即使如此,屠龙少年仍会不忘初心,始终以打击恶龙为己任!

同时这也是一篇无奈的求职信,祈求有关XX中的伯乐能够慧眼识马,以管用有效的政策和公平公正地考察方式来检验相关应试人员的【技能和实力】,实现像先森这样一片赤诚为国奉献的年轻人的理想。

这里要 感谢 前段时间在有关XX实习时朝夕相处的同事们及 提供有关XX实习机会的领导 、案例中某单位的几位朋友 和 后续提供技术支持的朋友C、 公众号信息时代的*敏*感*词*侦查等朋友们给予的机会和肯定。

下面是正文,一改前期,以严肃、简练的文笔纪实了先森同学几年前协助有关XX侦破某*敏*感*词*。长达一个月的渗透和半个月的取证,期间并未截图且后期网站为躲避打击而做了迁移和改变,以下截图为后补的,信息可能有很多地方对不上的,望各位海涵。

原涉案网址:,后改为*****

第0节 信息收集

本次行动旨在响应净网行动,打击违法网站,营造和谐社会。前期某单位*敏*感*词*通过线索发现辖区内有公民参与到涉案网站,并已对其立案侦查,现需要对整个涉案网站进行分析、取证。

前期通过威胁情报平台和子域名爆破等方式拿到该网址的几个公开的子域名。

子域名收集:

ThinkPHP框架

……

通过查询域名历史持有者拿到如下信息:

域名持有者信息:

注册者** (相关域名 1 个)

注册机构*************************************

邮箱********@ (相关域名 0 个)

电话+86.***********

电话: ***********

注册者: **** *****

邮箱: **********@

注册账号后,进入用普通用户的后台。左侧一共四栏选择框,前两栏为功能模块;下一栏跳转到交易系统,最后一栏是宣传照。通过查看Cookie的信息,发现该网站有阿里云的防护,即使发现网站有漏洞也无法正面利用,如图 0-1所示。

图 0-1 查看Cookies内容

在交易系统中发现可以浏览任意用户的信息。通过对Cookie的观察,发现是基于Thinkphp框架的,而且该系统中用户的ID出现在Cookie里,猜测可能存在平行越权,随后对ID进行篡改并测试。如图 0-2、0-3所示。

图 0-2 修改前内容

图 0-3 修改后内容

进一步利用该漏洞,抓取更多信息。通过对网站上的JS文件的分析,找到一个未作安全校验的API接口。这样的话,结合Cookie欺骗和越权便可以抓取一部分会员的银行卡信息。如图 0-4所示。

图 0-4 银行卡接口

抓取了几个高层的信息后,发现数据似乎不全,隐约感觉到pul、user这两个网站的数据库中相关用户表的数据是彼此独立且存在一定关联的。由于该系统是基于thinkphp的框架,顺便利用其特性收集了路径信息:

E:\website\\ThinkPHP\Library\Think\View.class.php

E:\website\JIAOYIHOUTAI\vendor\laravel\framework\src\Illuminate\Routing\Router.php

作者注:后来(迁移到*****后)为

/pro_env/data/wwwroot//ThinkPHP/Library/Think/Dispatcher.class.php

第1节后台!后台!后台!

找到交易系统的后台并成功登录。在用户交易系统的网址后随手加上了/admin,没想到真的跳转到了管理后台。当访问 /admin 时,服务器自动进行了302跳转至x.x..x.220:81。(以下为保存到本地的网页,css样式表有问题导致网页异常)如图1 -1所示。

图 1-1 后台登录页面

利用字典爆破该后台,成功进入后台。如图 1-2、1-3、1-4所示。

图 1-2 后台1

图 1-3 后台2

图 1-4 后台3

通过与网安*敏*感*词*的交谈,需要进一步获取账户的具体信息。如图 1-5所示。

图 1-5 汇报情况

随后我用Python写了几个小脚本,通过遍历id的方式对网页进行抓取,为了方式流量过大引起不必要的麻烦,我写了一个单线程、随机延时的爬虫。如图 1-6所示。

图 1-6 爬虫脚本

通过脚本爬取并处理数据。经过一段时间的爬取,拿到了TOP5000账户的若干信息;为了直观和方便查看又写了一个处理脚本,将网页处理成表格。如图 1-7所示。

图 1-7 处理后数据

数据虽然已经够分析研判,但为了能出色的完成这桩*敏*感*词*、震慑违法*敏*感*词*的行为,咱主线任务还是要拿到权限,继续扩大战果。

第2节 这才是真正的开始

此章节属于广义社工环节,通过Google搜索,找到一些相关的宣传资料,并发现新目标:

通过分析研判,发现一家叫做“companyA”的公司跟targetA有高度关联。如图 2-1所示。

图 2-1 网站截图

继续对该域名信息进行收集

m*********:

注册者************************************* (相关域名 1 个)

注册机构***************************************

邮箱*******@ (相关域名 1 个)

电话+86.************

子域名收集:

***shop. (***shop .m*********)

admin. (admin.m*********)

download. (download.m*********)

*********

下载并分析名为“targetB”的APP。根据QQ群的聊天记录以及其官网的宣传资料分析,发现“targetB”是一款集成targetA充值、交易于一身的半社交型App,找到官方下载入口后,将该app下载到本地。如图 2-2所示。

图 2-2 APP下载入口

逆向、提取并测试API接口。本来想安装到手机上分析,发现app已经无法登陆,随后对APP进行逆向分析,提取了其API接口,如图 2-3所示。

图 2-3 API接口列表

接口盲测试,发现SQL注入。因为无法APP已无法登录,所以只能对这些接口盲测试。皇天不负有心人,终于在一个接口中发现了注入。如图 2-4所示。

图 2-4 测试注入

通过ThinkPHP的调试功能拿到数据库密码。注入其实算不了什么,真正有用的是数据库密码:由于“targetB”的网站是基于thinkphp的,而且还开启了Debug功能,所以轻松拿数据库密码。如图 2-5所示。

图 2-5 报错信息中含数据库密码

将数据库的连接信息,填入数据库管理程序上,发现竟然无法连接。查了很久的资料才知道是阿里云数据库开启了安全策略,非白名单的IP是不能连接到该数据库。没办法,只能通过sql注入去获取数据了。利用报错注入获取数据,拿到的数据如图2-6、图 2-7所示。

图 2-6 注入出的账号数据

图 2-7 注入出的银行卡数据

最后借助SQL注入构造查询语句,拿到targetB数据库大致的结构。此时虽然拿到了targetB的部分数据,但始终是没有拿到真正意义上的权限——Webshell。

第三节曲折而又失败的入侵

通过对网站的分析,发现该服务器上还有shop、download、***shop等网站应用,那么他们就极大可能性连接到这个数据库。通过渗透它们来拿到网站权限再以此为跳板操作数据库,岂不是可以真正的获取数据库了吗?接着利用SQLI跨库读取到 targetB 和 shop两个系统的后台账号。

当我准备进入targetB后台时候(*********/admin),发现用户名密码明明都对上了,但一直在提示重新登陆,我一度怀疑这是假后台。一番折腾后,我猜测后台虽然是连接到了数据库,但不知道出于什么原因,后台废了,或者有其他的入口。

如此一来只能尝试从shop这系统入手了。在登陆成功后,发现是基于开源ecshop系统且后台功能被严重阉割,根本无法上传或写入后门。到嘴边的肥肉了,就这么眼睁睁的放走?不可能的。通过对后台几个简陋的功能的分析,利用 kindeditor的列目录漏洞获取部分信息,如图 3-1所示。

Payload如下:

图 3-1 利用列目录漏洞

只找到几个时间很久的网站压缩包,没什么用,至此思路中断。

我们回到targetB数据库这条线上,世界上最遥远的距离不是你在天涯我在海角,而是我有你数据库的钥匙却被防火墙拦截了。有人说过,没有环境就自己创造环境;既然需要白名单,那我就迂回包抄,搞一个在白名单内的服务器。

第四节钟馗抓鬼,定位开发者公司和白名单之旅

巧用ThinkPHP特性,收集信息并进行广义社工。前面提到targetB是基于ThinkPHP的,我利用Debug日志文件对信息再次收集,其原理是网站在开启Debug功能后,访问runtime/log/20**/01/01.log 形式的文件,可以看到到该网站的访问日志、错误日志以及提交信息等。通过遍历所有的日志文件发现,里面有部分手机号,并且发现早期的网站路径并非当前的/alidata/www/app/index.php(该路径同样来源于框架报错页面),说明早期的那个路径可能是开发者的环境或者说是最早的网站环境。

抱着手机号可能是开发者的想法,我想到一个追踪思路:查找最早的日志=>提取注册的手机号等信息=>定位开发者。根据日志里留存的信息整理出的结果,如图 4-1所示。

图 4-1 社工出的信息

一、 支线,简单的社会工程学

看到上面的图片,你可以会有一些疑问,谁是“张**”、为什么多次提到某地区。所以还有个支线要提及,那就是发现targetB之前我还在 【腾讯视频】 发现了其他的视频宣传资料。如图 4-2所示。

图 4-2 腾讯视频上的宣传信息

其中一个名为“userA”的用户引起了我的注意,他是最早上传targetA相关的宣传视频,该视频既是全网独一无二的,又是高端大气上档次。以下为他录制的targetA视频的截图,如图 4-3、4-4所示。

图 4-3 视频截图1

图 4-4 视频截图2

视频里他自称为“胖仔”,最早的发布时间是20**年*月,视频中对网站的各个功能熟练程度不逊于开发者而非使用者。而且更让我对他特别关注的另外一个原因则是,在“targetA*****流程”的录制视频中,他所访问的targetA网站 和目前我侦察的网站外观和功能上完全不一致,我推测是早期的网站(该平台的外观见上面的录制视频截图 图4-3),那什么人能接触到这个早期的平台呢?

图 4-5 上传者主页

通过对腾讯视频上的用户“userA”的分析,我整理出以下信息:

图 4-6 社工上传者信息

我想,分析到这里,是不是对这位小胖的身份有所领悟?他大学时期的所学专业是传媒学,而且腾讯视频上的宣传视频的上传用户也是他。这就说明他是targetA平台的一名核心人员或者是开发人员/视频后期制作人员 (这个结论其实是来自后来对“targetB”公司的分析)。分线交待完毕,回到主线:

二、 定位开发者公司:

利用targetB数据和搜索引擎,交叉关联并深挖开发者。主线上的分析并没有凸显出他们跟“companyA”公司有关联,那我是怎么挖出来他的呢?将日志里的几十个手机号放入到 targetB数据中进行交叉关联,发现有几个手机号均注册了targetB(此处分析见上面主线里的图片)。接着分别对这些手机号进行人肉搜索,发现手机号*******2126且targetB里实名用户“武*”的*敏*感*词*赫然出现在网络上,看来是开发团队的领导。如图 4-7所示。

图 4-7 搜索开发者手机号

我们再次重温一下targetB数据:

图 4-8 重温targetB数据

第一个注册的用户竟然是武*(起始id为**00),这说明了武*很有可能掌握targetB的重要信息,况且又是一个公司中开发团队的领导。几个线索一关联,随后定位到这个“companyA”。

既然APP是“companyA”团队开发的,处于方便维护targetB网站原因,说不定他的服务器能连接到targetB的数据库呢。抱着这个念头,我掉转*敏*感*词*口准备怼companyA。

三、 交出白名单:

常规手段入侵“companyA”。通过信息收集,找到放置“targetB”网站的服务器,反向查询得到所有解析到该IP的域名。发现大多数网站都是基于thinkphp开发的,看来程序猿是严重依赖该框架的。俗话说捡软柿子捏,这次继续通过框架的报错特性拿到数据库连接信息和当前网站的路径。由于这次MySQL开启了外联功能,可以连接到数据库且是root权限的。利用mysql的导出功能给网站目录导出了一个WebShell,如图4-9所示。

图 4-9 获取webshell

顺手提取了administrator的密码,成功连接到远程桌面:

图 4-10 提权服务器并连接

咱们这次不能白来,果然可以连接到targetB数据库,如图 4-11、4-12所示。

图 4-11 利用客户端连接数据库

图 4-12 成功连接到数据库

考虑到远程桌面打包起来过于麻烦且会留下大量痕迹,索性在webshell下导出所有数据

图 4-13 webshell下导出数据库

随后通过特殊办法分批将数据传输出去,如图 4-14

图 4-14

图 4-15 整理归类

意料之外的战果,通过日志发现了“targetB”的后台:原来真正的后台是/****-admin,上次的后台/admin是废掉的。如图 4-16所示。

图 4-16 targetB后台系统1

图 4-17 targetB后台系统2

这个后台对于我来说已经没什么用了,反正数据库权限已经拿到了。至此完成了对“targetB”的数据库取证,同时值得一提的是这个APP还收集用户的GPS信息,所以根据“心中有剑,落叶飞花,皆是兵器”这个思路可以将此数据用于后续对主要*敏*感*词*嫌疑人的定位。此时我的心情就好像从雨夜到了多云,本来可以开心的,但任务并不是拿下targetB,而是拿下这个交易平台的,毕竟 targetB并非直连到targetA数据库,简单讲targetB在法律上不能作为证据。这点东西远远不够,甚至可以说“跑题”了,一时陷入了僵局……

第五节 “山重水复疑无路,柳暗花明又一村”——review出的突破口:

2011年有个著名的高考作文题目——“回到原点”,戏剧性的是我回到原点时发现了新的情况。对的几个子域名进行测试,成功的找到其中一个网站的报错信息,如图 5-1、5-2所示。

图 5-1 产生报错信息

图 5-2 发现报错信息中的网址

通过报错的文件,找到了一个看似不相关的网站:。访问一下看看吧,如图5-3,这个网站看起来很眼熟呀,经过我多次观察,发现这个网站外型是“素颜”版的,但它们二者究竟是什么关系?当我用之前在注册的账号尝试登陆时候,提示错误;通过特殊方法,发现这个网站只有X万左右的账号,而user却有XX万账号的,显然不是一个数据库,但二者关系很紧密,究竟是什么关系?

图 5-3 该网址登录界面

第六节 误打误撞的战术迂回:

信息收集:

/

会员数量:5****

爆破成功:***.***.***.84

爆破成功:-***.***.***.152

爆破成功:-***.***.140.99

爆破成功:-***.***.101.151

爆破成功:-***.***.44.55

爆破成功:-***.***.44.55

通过反查该服务器IP,发现有若干网站建设在此服务器。对其中一个网站的后台暴力破解成功进入,然后突破上传拿到webshell,读取administrator的密码连接远程桌面,常规过程不再赘述。

图 6-1 旁站登录界面

图 6-2 提权并连接服务器

打包带走所有数据:(先森,你越界了,——小编注)

图 6-3 打包数据

在查找数据的过程中,发现D盘有个大新闻,原来这货(服务器所有者)的服务器上经营了多个类似涉案的网站,targetA只不过是其中的一个,推测 XX多万会员可能只是个幌子,很大几率是从这里面汇总过去的。

图 6-4 发现更多非法网站

同时发现该web服务器对应的域名里,赫然出现了

图 6-5 曾经的targetA网站配置信息

综上所述我的结论是,这可能是一台测试开发用途的服务器或者是旧版的网站所用过的服务器。随后打包走所有代码,下载回本地查看。

图 6-6 打包的数据量

通过本地对代码的分析,发现数据库文件存在于.env里:

图 6-7 分析数据库配置信息

由于这是旧的源码,不确定数据库连接信息是否更新过。再次通过技术手段查到以下几个IP可能是的主站:

图 6-8 疑似主站真实IP

随后尝试down下它们的.env文件,发现其中的个别网站确实能查看:

图 6-9 尝试配置信息取回本地

图 6-10 主站数据库配置信息

如出一辙,它们的数据库连接信息都是

rm-2*****************

和刚才的 开发测试服务器 上发现的数据库实例只有一个字母的差别(两个域名皆指向同一台数据库,但分别是数据库的公网、内网IP),当我尝试连接这个rds时,提示错误。通过ping发现是一个内网IP。

图 6-11 发现是数据库为内网地址

尝试连接 rm-2********** 时候,直接提示“你的IP不在白名单内”(就连当前 这个开发服务器 也提示不在白名单内),顿时心情好似在下雪,前面大风大浪我都走过来了,难道就这么输了?

答案是不可能的。和一位搞安全的朋友C吐槽了这番窘状,毕竟前面工作已经进展了一大半,况且目标网站的大部分源码已经到手了。原本又要增加N天的工作量的代码审计,在朋友随后的“发我源码”中完美解决,一杯咖啡的工夫,他发现了一个明显的SQL注入:

图 6-12 挖出注入漏洞

Where字符拼接导致的注入:位于交易系统pul.*****(之前是,后为逃避有关部门打击改成了pul.*****)中的cookie里,就在此前我发现存在越权漏洞的位置。当时脑子短路了,只想到那是个越权,却忘记了那里的key也是带入到数据库进行查询的。

朋友C用手工注入的方式,发现密文位数很高,翻看代码时候发现是bcrypt函数加密的

图 6-13 加密函数

随后我俩心照不宣的进行了分工,简单写了两个脚本:

图 6-14 盲注脚本

图 6-15 bcrypt爆破脚本

以下是朋友用盲注脚本跑出的,可见密文是多么高级,只能采用爆破的方式:

$2y$10$Q8j***************************************fVHORkhGXO

$2y$10$0B*************************************UserKd3ysBWizW.

$2y$10$Oo1***********************************O4VaOnV5FDCrO

$2y$10$dV**************************************jDn508IHUuOTq

$2y$10$H***********************************UESOecqSEhOXj.35u

爆破字典是破解密码的关键,不讲套路的爆破都是耍流氓!通过这一个月来收集的信息,整合了所有已知的涉案关键字,定制了几十万行的密码字典,并且购买了性能很高的VPS进行碰撞,一夜之后碰撞结果出来了:

第七节 你好,久违的后台:

通过技术手段找到pul.*****的后台,打开后发现居然和前面这个测试开发服务器上的某个网站的后台外型上完全一样,利用爆破出的账号密码进入后台,相同的方法getshell。

图 7-1 交易系统的后台

图 7-2 拿到交易系统的webshell

这里插一句,测试开发服务器上的某个网站的后台和pul.*****的后台系统代码完全一致,可以推断出pul.*****的后台就是被测试服务器的所有者开发的(即,targetC的公司,后面专门分析该公司)。

拿下这个网站后,我确定这个服务器的IP位于targetA数据库的白名单内,随后上传转发脚本,准备导出数据。进程不是想象中那么愉快,中间遇到导出速度慢至几十Kb或者出现失去响应等情况,没办法只能换别的思路(后期整理思路时候,想起来其实完全可以用mysqldump来脱数据,只是当局者迷忘记这个操作了)。

这时候我想起了**.**.117.220(这个IP是的后台所在的服务器)。对该服务器进行端口扫描后,发现额外还有个83端口,访问后,后台风格和刚才那个完全一致,利用破译出来的密码成功登陆并且getshell和服务器最高权限。

图 7-3 主站的后台

由于是windows系统并且发现管理员的session深夜还在线,不敢鲁莽行事,给administrator账号植入了一个“屏幕查看”工具用以监控桌面:

图 7-4 监控管理员桌面

原来是手工记账,大半夜还在工作,都是打工的不容易啊。监控管理员到1点左右,抓取登录密码、连接远程桌面、上传数据库导出软件,一气呵成。好家伙,两个数据库导出文件三个多G,强行压缩到300M;而且发现服务器上网站挺多,一样打包带走,两个多G强行压缩到1个G带走:

图 7-5 目标targetA的系列网站

图 7-6 打包后的数据量

至此完成主线所有任务。

第八节 太公钓鱼:

猥琐思路,劫持后台登录密码。考虑到后台那几个管理员账号的明文密码我拿到而且密码强度又太高,就算超级计算机也不一定完全无法碰撞开,怎么办?坐等收网审讯交代密码,不如来个姜太公钓鱼,让他把密码“送”给我~

首先,购置一台VPS并注册了一个*敏*感*词*的域名*****。

图 8-1 注册*敏*感*词*域名

其次,防止被发现,我将其他的子域名做了cname解析,除了www以外,其他二级域皆重定向到真正的平台。

再次,通过观察网站后台的前端代码,发现调用了jQuery,那我就篡改jQuery的代码,在加载js文件的同时加载我的后门:

图 8-2 观察前端代码

图 8-3 植入前端钓鱼代码

最后,利用网上公开的JavaScript劫持表单的代码进行了二次修改,加之有关部门落查IP还需要端口号和在线时间等信息,最后简单写了一个PHP后端接收的代码:

图 8-4 后端接收代码

没有等太久,第二天一大早鱼儿咬钩了:

图 8-5 鱼儿上钩了

系统超级管理员Admin的明文密码里包含字母、数字和字符,强度很高,丢到后台查询了,明文和后台密文完全一致,打完收工~

第九节 整理思路:

写的比较乱,我再重新整理下思路:

1、 平台存在很小的越权漏洞、后台账号存在弱口令,前期通过这些漏洞获取了部分数据用于立案侦察;

2、为了拿到权限,扩大战果。全网搜集有关targetA的资料,成功找到companyA开发的一款名为“targetB”的APP,经过分析得知是targetA的手机端交易、聊天APP,以为跟主站是一个数据库,随后查到开发公司并入侵之,拿到targetB的数据库;

3、虽然有所战果,但并不是最终目的,重整思路。经过测试后发现目标分站的程序报错,其中有个看似不相关的网址targetC,引起了我的注意【突破口】;

4、经过分析调研,发现这个网站可能是targetA早期的平台,随后通过技术手段拿到targetC的服务器权限,成功获取了平台的开发源码,也得知了这可能是targetA网站的开发服务器;

5、审计代码找到漏洞,一举拿下targetA(*****)平台的多个网站,又成功获取到其中一台服务器的权限,进入服务器打包走代码和数据,完成取证任务。

6、通过劫持后台的方式获取所有管理员的明文账号密码等,成功获取所有管理员的信息。

过程比较曲折,有种三起三落的感觉,好在最终不辱使命。从战术上来讲,针对targetA平台,先是全面战争,再是收缩战线,最后逐一击破。最重要的还是信息收集这个环节。前期收集的信息足够多,后续收缩战线时候才能发挥到极致,比如组合字典那环节。通过最后几天的渗透摸排,得出大概如下架构:

大约6台WEB服务器,两台MySQL数据库,其中94是阿里数据库实例。

第十节 手工仿真数据库及证据链分析

想必作为公众号 信息时代的*敏*感*词*侦查 常年只看、不打赏还总白嫖的老看官,众所周知关于计算机取证方面最重要的要素之一就是完整性,因此先森取证时候并未直接down回元数据而是采取了数据库镜像的方式来保证这一点。那么问题随之而来了,后期如何在保证数据在不被修改的情况下将取回的数据库本地还原起来呢?其实这个过程操作的主要要点跟操作系统方面仿真一样,无非是架设起来环境和修改密码。

一、确定MySQL版本号。

原始数据库的环境是运行在Linux下的,先森比较懒惰,处于方便操作及安装调试方面的考虑,选择在Windows Server2008上还原数据库。将解压完的数据库镜像文件夹重命名为DATA,案例中是在xtrabackup_info文件夹中找到的数据库版本信息,如图 10-1所示。

实在找不到版本号的情况下可以选择在要取证的服务器上输入mysql –v来查看或者根据建库时间来推数据库的版本。

打开Oracle公司旗下的MySQL的历史版本发布网站 (由于众所周知的原因,访问外文网站可能较慢, 建议在不违反法律的情况下使用Proxy进行下载),根据需求选择合适的版本下载。

二、配置数据库并复制数据。

由于我们下载的MySQL是“绿色版”,因此需要对其进行简单的配置来确保数据库能够运行起来。将程序根目录的my-default.ini重命名为my.ini,接着按照注释内容指定好路径即可。这里我并未将存放元数据的文件夹放入到MySQL根路径下,有强迫症的朋友还原数据库的时候可以覆盖过去,最主要就是my.ini中的路径一定要配置正确。 参考图 10 -2

三、安全模式启动数据库并手动修改密码。

打开命令行并跳转到MySQL的bin目录下,执行命令“mysqld.exe --skip-grant-tables”,意思是启动数据库时跳过权限表,类似我们Linux取证时候的单用户模式。

这时候MySQL的进程就自动进入后台了,接着在终端下启动新的进程mysql.exe,执行命令“mysql.exe –uroot –p”进入到数据库中。在终端中输入”show databases;”来确认数据库还原情况,通过下图可以看到数据库已还原起来。

最后在MySQL中执行修改密码命令” update user set password=password('root') where user='root';”,下次登录数据库时候就可以使用该密码登录了,启动MySQL时去掉--skip-grant-tables参数即可,或者将其加入到服务中,跟随系统启动。

下次登录MySQL时候只需要使用“mysql.exe –uroot -p”,在接下来的提示符中输入密码root即可登录进数据库。

关于本案的证据链关联方面的分析:

(以下内容太多涉及到涉案关键字,已作出大量删减,因影响阅读,请各位谅解)

测试开发服务器的所有者隶属于 companyB 公司:

而早期侦察的结果是,的开发是 “companyC”提供的,而这个“companyC”又是隶属于 company 的。网站代码里曾经多次出现过有关“companyC”的注释、链接等。

targetB的线索:

********的公司的法人曾是 S某,后经过变更改为 L某。

通过检索发现,S某 还有一家名为 “companyD”的公司,同样跟targetA有千丝万缕的联系。

其次 S某 的手机号曾经出现在 张** 的录制视频里,我们有理由相信他们是认识的,甚至可能是合作关系或者同事关系。

其中*敏*感*词*通过内网系统的反馈,尾号为2227的手机号机主就是S某。

综合所有线索,大胆推测:targetA的开发者是 companyB,除了已有的线索外,他公司还有一个特点就是专门开发与涉案相关的产品,甚至有可能还是幕后推手;后来targetA为了壮*敏*感*词*,推出了一款名为“targetB”的APP,开发者是来自**(某地区)的companyA公司。根据两个月提取的数据库日志来看,后台管理员活跃的几个地点如下:北京、山东、江苏;其中targetA的后台管理员活跃地为江苏,targetB的则是山东和北京。

是为结局。

【编者注】文中提到所有的企业,如天眼查,本号没有收取他们任何费用支持,特此声明。

0 个评论

官方客服QQ群

在

线

客

服

【10步】完成一个十亿大案的电子数据取证

优采云 发布时间: 2022-06-18 12:03【10步】完成一个十亿大案的电子数据取证

写在前面的话

这可能是已身坚志残的先森归隐之作,经历了某省有关XX招录政策各种变,对打击网络*敏*感*词*和维护网络安全的相关领域技能人才的不够重视。满腔热血就这么凝固,因此这段时间也消沉了很多,但即使如此,屠龙少年仍会不忘初心,始终以打击恶龙为己任!

同时这也是一篇无奈的求职信,祈求有关XX中的伯乐能够慧眼识马,以管用有效的政策和公平公正地考察方式来检验相关应试人员的【技能和实力】,实现像先森这样一片赤诚为国奉献的年轻人的理想。

这里要 感谢 前段时间在有关XX实习时朝夕相处的同事们及 提供有关XX实习机会的领导 、案例中某单位的几位朋友 和 后续提供技术支持的朋友C、 公众号信息时代的*敏*感*词*侦查等朋友们给予的机会和肯定。

下面是正文,一改前期,以严肃、简练的文笔纪实了先森同学几年前协助有关XX侦破某*敏*感*词*。长达一个月的渗透和半个月的取证,期间并未截图且后期网站为躲避打击而做了迁移和改变,以下截图为后补的,信息可能有很多地方对不上的,望各位海涵。

原涉案网址:,后改为*****

第0节 信息收集

本次行动旨在响应净网行动,打击违法网站,营造和谐社会。前期某单位*敏*感*词*通过线索发现辖区内有公民参与到涉案网站,并已对其立案侦查,现需要对整个涉案网站进行分析、取证。

前期通过威胁情报平台和子域名爆破等方式拿到该网址的几个公开的子域名。

子域名收集:

ThinkPHP框架

……

通过查询域名历史持有者拿到如下信息:

域名持有者信息:

注册者** (相关域名 1 个)

注册机构*************************************

邮箱********@ (相关域名 0 个)

电话+86.***********

电话: ***********

注册者: **** *****

邮箱: **********@

注册账号后,进入用普通用户的后台。左侧一共四栏选择框,前两栏为功能模块;下一栏跳转到交易系统,最后一栏是宣传照。通过查看Cookie的信息,发现该网站有阿里云的防护,即使发现网站有漏洞也无法正面利用,如图 0-1所示。

图 0-1 查看Cookies内容

在交易系统中发现可以浏览任意用户的信息。通过对Cookie的观察,发现是基于Thinkphp框架的,而且该系统中用户的ID出现在Cookie里,猜测可能存在平行越权,随后对ID进行篡改并测试。如图 0-2、0-3所示。

图 0-2 修改前内容

图 0-3 修改后内容

进一步利用该漏洞,抓取更多信息。通过对网站上的JS文件的分析,找到一个未作安全校验的API接口。这样的话,结合Cookie欺骗和越权便可以抓取一部分会员的银行卡信息。如图 0-4所示。

图 0-4 银行卡接口

抓取了几个高层的信息后,发现数据似乎不全,隐约感觉到pul、user这两个网站的数据库中相关用户表的数据是彼此独立且存在一定关联的。由于该系统是基于thinkphp的框架,顺便利用其特性收集了路径信息:

E:\website\\ThinkPHP\Library\Think\View.class.php

E:\website\JIAOYIHOUTAI\vendor\laravel\framework\src\Illuminate\Routing\Router.php

作者注:后来(迁移到*****后)为

/pro_env/data/wwwroot//ThinkPHP/Library/Think/Dispatcher.class.php

第1节后台!后台!后台!

找到交易系统的后台并成功登录。在用户交易系统的网址后随手加上了/admin,没想到真的跳转到了管理后台。当访问 /admin 时,服务器自动进行了302跳转至x.x..x.220:81。(以下为保存到本地的网页,css样式表有问题导致网页异常)如图1 -1所示。

图 1-1 后台登录页面

利用字典爆破该后台,成功进入后台。如图 1-2、1-3、1-4所示。

图 1-2 后台1

图 1-3 后台2

图 1-4 后台3

通过与网安*敏*感*词*的交谈,需要进一步获取账户的具体信息。如图 1-5所示。

图 1-5 汇报情况

随后我用Python写了几个小脚本,通过遍历id的方式对网页进行抓取,为了方式流量过大引起不必要的麻烦,我写了一个单线程、随机延时的爬虫。如图 1-6所示。

图 1-6 爬虫脚本

通过脚本爬取并处理数据。经过一段时间的爬取,拿到了TOP5000账户的若干信息;为了直观和方便查看又写了一个处理脚本,将网页处理成表格。如图 1-7所示。

图 1-7 处理后数据

数据虽然已经够分析研判,但为了能出色的完成这桩*敏*感*词*、震慑违法*敏*感*词*的行为,咱主线任务还是要拿到权限,继续扩大战果。

第2节 这才是真正的开始

此章节属于广义社工环节,通过Google搜索,找到一些相关的宣传资料,并发现新目标:

通过分析研判,发现一家叫做“companyA”的公司跟targetA有高度关联。如图 2-1所示。

图 2-1 网站截图

继续对该域名信息进行收集

m*********:

注册者************************************* (相关域名 1 个)

注册机构***************************************

邮箱*******@ (相关域名 1 个)

电话+86.************

子域名收集:

***shop. (***shop .m*********)

admin. (admin.m*********)

download. (download.m*********)

*********

下载并分析名为“targetB”的APP。根据QQ群的聊天记录以及其官网的宣传资料分析,发现“targetB”是一款集成targetA充值、交易于一身的半社交型App,找到官方下载入口后,将该app下载到本地。如图 2-2所示。

图 2-2 APP下载入口

逆向、提取并测试API接口。本来想安装到手机上分析,发现app已经无法登陆,随后对APP进行逆向分析,提取了其API接口,如图 2-3所示。

图 2-3 API接口列表

接口盲测试,发现SQL注入。因为无法APP已无法登录,所以只能对这些接口盲测试。皇天不负有心人,终于在一个接口中发现了注入。如图 2-4所示。

图 2-4 测试注入

通过ThinkPHP的调试功能拿到数据库密码。注入其实算不了什么,真正有用的是数据库密码:由于“targetB”的网站是基于thinkphp的,而且还开启了Debug功能,所以轻松拿数据库密码。如图 2-5所示。

图 2-5 报错信息中含数据库密码

将数据库的连接信息,填入数据库管理程序上,发现竟然无法连接。查了很久的资料才知道是阿里云数据库开启了安全策略,非白名单的IP是不能连接到该数据库。没办法,只能通过sql注入去获取数据了。利用报错注入获取数据,拿到的数据如图2-6、图 2-7所示。

图 2-6 注入出的账号数据

图 2-7 注入出的银行卡数据

最后借助SQL注入构造查询语句,拿到targetB数据库大致的结构。此时虽然拿到了targetB的部分数据,但始终是没有拿到真正意义上的权限——Webshell。

第三节曲折而又失败的入侵

通过对网站的分析,发现该服务器上还有shop、download、***shop等网站应用,那么他们就极大可能性连接到这个数据库。通过渗透它们来拿到网站权限再以此为跳板操作数据库,岂不是可以真正的获取数据库了吗?接着利用SQLI跨库读取到 targetB 和 shop两个系统的后台账号。

当我准备进入targetB后台时候(*********/admin),发现用户名密码明明都对上了,但一直在提示重新登陆,我一度怀疑这是假后台。一番折腾后,我猜测后台虽然是连接到了数据库,但不知道出于什么原因,后台废了,或者有其他的入口。

如此一来只能尝试从shop这系统入手了。在登陆成功后,发现是基于开源ecshop系统且后台功能被严重阉割,根本无法上传或写入后门。到嘴边的肥肉了,就这么眼睁睁的放走?不可能的。通过对后台几个简陋的功能的分析,利用 kindeditor的列目录漏洞获取部分信息,如图 3-1所示。

Payload如下:

图 3-1 利用列目录漏洞

只找到几个时间很久的网站压缩包,没什么用,至此思路中断。

我们回到targetB数据库这条线上,世界上最遥远的距离不是你在天涯我在海角,而是我有你数据库的钥匙却被防火墙拦截了。有人说过,没有环境就自己创造环境;既然需要白名单,那我就迂回包抄,搞一个在白名单内的服务器。

第四节钟馗抓鬼,定位开发者公司和白名单之旅

巧用ThinkPHP特性,收集信息并进行广义社工。前面提到targetB是基于ThinkPHP的,我利用Debug日志文件对信息再次收集,其原理是网站在开启Debug功能后,访问runtime/log/20**/01/01.log 形式的文件,可以看到到该网站的访问日志、错误日志以及提交信息等。通过遍历所有的日志文件发现,里面有部分手机号,并且发现早期的网站路径并非当前的/alidata/www/app/index.php(该路径同样来源于框架报错页面),说明早期的那个路径可能是开发者的环境或者说是最早的网站环境。

抱着手机号可能是开发者的想法,我想到一个追踪思路:查找最早的日志=>提取注册的手机号等信息=>定位开发者。根据日志里留存的信息整理出的结果,如图 4-1所示。

图 4-1 社工出的信息

一、 支线,简单的社会工程学

看到上面的图片,你可以会有一些疑问,谁是“张**”、为什么多次提到某地区。所以还有个支线要提及,那就是发现targetB之前我还在 【腾讯视频】 发现了其他的视频宣传资料。如图 4-2所示。

图 4-2 腾讯视频上的宣传信息

其中一个名为“userA”的用户引起了我的注意,他是最早上传targetA相关的宣传视频,该视频既是全网独一无二的,又是高端大气上档次。以下为他录制的targetA视频的截图,如图 4-3、4-4所示。

图 4-3 视频截图1

图 4-4 视频截图2

视频里他自称为“胖仔”,最早的发布时间是20**年*月,视频中对网站的各个功能熟练程度不逊于开发者而非使用者。而且更让我对他特别关注的另外一个原因则是,在“targetA*****流程”的录制视频中,他所访问的targetA网站 和目前我侦察的网站外观和功能上完全不一致,我推测是早期的网站(该平台的外观见上面的录制视频截图 图4-3),那什么人能接触到这个早期的平台呢?

图 4-5 上传者主页

通过对腾讯视频上的用户“userA”的分析,我整理出以下信息:

图 4-6 社工上传者信息

我想,分析到这里,是不是对这位小胖的身份有所领悟?他大学时期的所学专业是传媒学,而且腾讯视频上的宣传视频的上传用户也是他。这就说明他是targetA平台的一名核心人员或者是开发人员/视频后期制作人员 (这个结论其实是来自后来对“targetB”公司的分析)。分线交待完毕,回到主线:

二、 定位开发者公司:

利用targetB数据和搜索引擎,交叉关联并深挖开发者。主线上的分析并没有凸显出他们跟“companyA”公司有关联,那我是怎么挖出来他的呢?将日志里的几十个手机号放入到 targetB数据中进行交叉关联,发现有几个手机号均注册了targetB(此处分析见上面主线里的图片)。接着分别对这些手机号进行人肉搜索,发现手机号*******2126且targetB里实名用户“武*”的*敏*感*词*赫然出现在网络上,看来是开发团队的领导。如图 4-7所示。

图 4-7 搜索开发者手机号

我们再次重温一下targetB数据:

图 4-8 重温targetB数据

第一个注册的用户竟然是武*(起始id为**00),这说明了武*很有可能掌握targetB的重要信息,况且又是一个公司中开发团队的领导。几个线索一关联,随后定位到这个“companyA”。

既然APP是“companyA”团队开发的,处于方便维护targetB网站原因,说不定他的服务器能连接到targetB的数据库呢。抱着这个念头,我掉转*敏*感*词*口准备怼companyA。

三、 交出白名单:

常规手段入侵“companyA”。通过信息收集,找到放置“targetB”网站的服务器,反向查询得到所有解析到该IP的域名。发现大多数网站都是基于thinkphp开发的,看来程序猿是严重依赖该框架的。俗话说捡软柿子捏,这次继续通过框架的报错特性拿到数据库连接信息和当前网站的路径。由于这次MySQL开启了外联功能,可以连接到数据库且是root权限的。利用mysql的导出功能给网站目录导出了一个WebShell,如图4-9所示。

图 4-9 获取webshell

顺手提取了administrator的密码,成功连接到远程桌面:

图 4-10 提权服务器并连接

咱们这次不能白来,果然可以连接到targetB数据库,如图 4-11、4-12所示。

图 4-11 利用客户端连接数据库

图 4-12 成功连接到数据库

考虑到远程桌面打包起来过于麻烦且会留下大量痕迹,索性在webshell下导出所有数据

图 4-13 webshell下导出数据库

随后通过特殊办法分批将数据传输出去,如图 4-14

图 4-14

图 4-15 整理归类

意料之外的战果,通过日志发现了“targetB”的后台:原来真正的后台是/****-admin,上次的后台/admin是废掉的。如图 4-16所示。

图 4-16 targetB后台系统1

图 4-17 targetB后台系统2

这个后台对于我来说已经没什么用了,反正数据库权限已经拿到了。至此完成了对“targetB”的数据库取证,同时值得一提的是这个APP还收集用户的GPS信息,所以根据“心中有剑,落叶飞花,皆是兵器”这个思路可以将此数据用于后续对主要*敏*感*词*嫌疑人的定位。此时我的心情就好像从雨夜到了多云,本来可以开心的,但任务并不是拿下targetB,而是拿下这个交易平台的,毕竟 targetB并非直连到targetA数据库,简单讲targetB在法律上不能作为证据。这点东西远远不够,甚至可以说“跑题”了,一时陷入了僵局……

第五节 “山重水复疑无路,柳暗花明又一村”——review出的突破口:

2011年有个著名的高考作文题目——“回到原点”,戏剧性的是我回到原点时发现了新的情况。对的几个子域名进行测试,成功的找到其中一个网站的报错信息,如图 5-1、5-2所示。

图 5-1 产生报错信息

图 5-2 发现报错信息中的网址

通过报错的文件,找到了一个看似不相关的网站:。访问一下看看吧,如图5-3,这个网站看起来很眼熟呀,经过我多次观察,发现这个网站外型是“素颜”版的,但它们二者究竟是什么关系?当我用之前在注册的账号尝试登陆时候,提示错误;通过特殊方法,发现这个网站只有X万左右的账号,而user却有XX万账号的,显然不是一个数据库,但二者关系很紧密,究竟是什么关系?

图 5-3 该网址登录界面

第六节 误打误撞的战术迂回:

信息收集:

/

会员数量:5****

爆破成功:***.***.***.84

爆破成功:-***.***.***.152

爆破成功:-***.***.140.99

爆破成功:-***.***.101.151

爆破成功:-***.***.44.55

爆破成功:-***.***.44.55

通过反查该服务器IP,发现有若干网站建设在此服务器。对其中一个网站的后台暴力破解成功进入,然后突破上传拿到webshell,读取administrator的密码连接远程桌面,常规过程不再赘述。

图 6-1 旁站登录界面

图 6-2 提权并连接服务器

打包带走所有数据:(先森,你越界了,——小编注)

图 6-3 打包数据

在查找数据的过程中,发现D盘有个大新闻,原来这货(服务器所有者)的服务器上经营了多个类似涉案的网站,targetA只不过是其中的一个,推测 XX多万会员可能只是个幌子,很大几率是从这里面汇总过去的。

图 6-4 发现更多非法网站

同时发现该web服务器对应的域名里,赫然出现了

图 6-5 曾经的targetA网站配置信息

综上所述我的结论是,这可能是一台测试开发用途的服务器或者是旧版的网站所用过的服务器。随后打包走所有代码,下载回本地查看。

图 6-6 打包的数据量

通过本地对代码的分析,发现数据库文件存在于.env里:

图 6-7 分析数据库配置信息

由于这是旧的源码,不确定数据库连接信息是否更新过。再次通过技术手段查到以下几个IP可能是的主站:

图 6-8 疑似主站真实IP

随后尝试down下它们的.env文件,发现其中的个别网站确实能查看:

图 6-9 尝试配置信息取回本地

图 6-10 主站数据库配置信息

如出一辙,它们的数据库连接信息都是

rm-2*****************

和刚才的 开发测试服务器 上发现的数据库实例只有一个字母的差别(两个域名皆指向同一台数据库,但分别是数据库的公网、内网IP),当我尝试连接这个rds时,提示错误。通过ping发现是一个内网IP。

图 6-11 发现是数据库为内网地址

尝试连接 rm-2********** 时候,直接提示“你的IP不在白名单内”(就连当前 这个开发服务器 也提示不在白名单内),顿时心情好似在下雪,前面大风大浪我都走过来了,难道就这么输了?

答案是不可能的。和一位搞安全的朋友C吐槽了这番窘状,毕竟前面工作已经进展了一大半,况且目标网站的大部分源码已经到手了。原本又要增加N天的工作量的代码审计,在朋友随后的“发我源码”中完美解决,一杯咖啡的工夫,他发现了一个明显的SQL注入:

图 6-12 挖出注入漏洞

Where字符拼接导致的注入:位于交易系统pul.*****(之前是,后为逃避有关部门打击改成了pul.*****)中的cookie里,就在此前我发现存在越权漏洞的位置。当时脑子短路了,只想到那是个越权,却忘记了那里的key也是带入到数据库进行查询的。

朋友C用手工注入的方式,发现密文位数很高,翻看代码时候发现是bcrypt函数加密的

图 6-13 加密函数

随后我俩心照不宣的进行了分工,简单写了两个脚本:

图 6-14 盲注脚本

图 6-15 bcrypt爆破脚本

以下是朋友用盲注脚本跑出的,可见密文是多么高级,只能采用爆破的方式:

$2y$10$Q8j***************************************fVHORkhGXO

$2y$10$0B*************************************UserKd3ysBWizW.

$2y$10$Oo1***********************************O4VaOnV5FDCrO

$2y$10$dV**************************************jDn508IHUuOTq

$2y$10$H***********************************UESOecqSEhOXj.35u

爆破字典是破解密码的关键,不讲套路的爆破都是耍流氓!通过这一个月来收集的信息,整合了所有已知的涉案关键字,定制了几十万行的密码字典,并且购买了性能很高的VPS进行碰撞,一夜之后碰撞结果出来了:

第七节 你好,久违的后台:

通过技术手段找到pul.*****的后台,打开后发现居然和前面这个测试开发服务器上的某个网站的后台外型上完全一样,利用爆破出的账号密码进入后台,相同的方法getshell。

图 7-1 交易系统的后台

图 7-2 拿到交易系统的webshell

这里插一句,测试开发服务器上的某个网站的后台和pul.*****的后台系统代码完全一致,可以推断出pul.*****的后台就是被测试服务器的所有者开发的(即,targetC的公司,后面专门分析该公司)。

拿下这个网站后,我确定这个服务器的IP位于targetA数据库的白名单内,随后上传转发脚本,准备导出数据。进程不是想象中那么愉快,中间遇到导出速度慢至几十Kb或者出现失去响应等情况,没办法只能换别的思路(后期整理思路时候,想起来其实完全可以用mysqldump来脱数据,只是当局者迷忘记这个操作了)。

这时候我想起了**.**.117.220(这个IP是的后台所在的服务器)。对该服务器进行端口扫描后,发现额外还有个83端口,访问后,后台风格和刚才那个完全一致,利用破译出来的密码成功登陆并且getshell和服务器最高权限。

图 7-3 主站的后台

由于是windows系统并且发现管理员的session深夜还在线,不敢鲁莽行事,给administrator账号植入了一个“屏幕查看”工具用以监控桌面:

图 7-4 监控管理员桌面

原来是手工记账,大半夜还在工作,都是打工的不容易啊。监控管理员到1点左右,抓取登录密码、连接远程桌面、上传数据库导出软件,一气呵成。好家伙,两个数据库导出文件三个多G,强行压缩到300M;而且发现服务器上网站挺多,一样打包带走,两个多G强行压缩到1个G带走:

图 7-5 目标targetA的系列网站

图 7-6 打包后的数据量

至此完成主线所有任务。

第八节 太公钓鱼:

猥琐思路,劫持后台登录密码。考虑到后台那几个管理员账号的明文密码我拿到而且密码强度又太高,就算超级计算机也不一定完全无法碰撞开,怎么办?坐等收网审讯交代密码,不如来个姜太公钓鱼,让他把密码“送”给我~

首先,购置一台VPS并注册了一个*敏*感*词*的域名*****。

图 8-1 注册*敏*感*词*域名

其次,防止被发现,我将其他的子域名做了cname解析,除了www以外,其他二级域皆重定向到真正的平台。

再次,通过观察网站后台的前端代码,发现调用了jQuery,那我就篡改jQuery的代码,在加载js文件的同时加载我的后门:

图 8-2 观察前端代码

图 8-3 植入前端钓鱼代码

最后,利用网上公开的JavaScript劫持表单的代码进行了二次修改,加之有关部门落查IP还需要端口号和在线时间等信息,最后简单写了一个PHP后端接收的代码:

图 8-4 后端接收代码

没有等太久,第二天一大早鱼儿咬钩了:

图 8-5 鱼儿上钩了

系统超级管理员Admin的明文密码里包含字母、数字和字符,强度很高,丢到后台查询了,明文和后台密文完全一致,打完收工~

第九节 整理思路:

写的比较乱,我再重新整理下思路:

1、 平台存在很小的越权漏洞、后台账号存在弱口令,前期通过这些漏洞获取了部分数据用于立案侦察;

2、为了拿到权限,扩大战果。全网搜集有关targetA的资料,成功找到companyA开发的一款名为“targetB”的APP,经过分析得知是targetA的手机端交易、聊天APP,以为跟主站是一个数据库,随后查到开发公司并入侵之,拿到targetB的数据库;

3、虽然有所战果,但并不是最终目的,重整思路。经过测试后发现目标分站的程序报错,其中有个看似不相关的网址targetC,引起了我的注意【突破口】;

4、经过分析调研,发现这个网站可能是targetA早期的平台,随后通过技术手段拿到targetC的服务器权限,成功获取了平台的开发源码,也得知了这可能是targetA网站的开发服务器;

5、审计代码找到漏洞,一举拿下targetA(*****)平台的多个网站,又成功获取到其中一台服务器的权限,进入服务器打包走代码和数据,完成取证任务。

6、通过劫持后台的方式获取所有管理员的明文账号密码等,成功获取所有管理员的信息。

过程比较曲折,有种三起三落的感觉,好在最终不辱使命。从战术上来讲,针对targetA平台,先是全面战争,再是收缩战线,最后逐一击破。最重要的还是信息收集这个环节。前期收集的信息足够多,后续收缩战线时候才能发挥到极致,比如组合字典那环节。通过最后几天的渗透摸排,得出大概如下架构:

大约6台WEB服务器,两台MySQL数据库,其中94是阿里数据库实例。

第十节 手工仿真数据库及证据链分析

想必作为公众号 信息时代的*敏*感*词*侦查 常年只看、不打赏还总白嫖的老看官,众所周知关于计算机取证方面最重要的要素之一就是完整性,因此先森取证时候并未直接down回元数据而是采取了数据库镜像的方式来保证这一点。那么问题随之而来了,后期如何在保证数据在不被修改的情况下将取回的数据库本地还原起来呢?其实这个过程操作的主要要点跟操作系统方面仿真一样,无非是架设起来环境和修改密码。

一、确定MySQL版本号。

原始数据库的环境是运行在Linux下的,先森比较懒惰,处于方便操作及安装调试方面的考虑,选择在Windows Server2008上还原数据库。将解压完的数据库镜像文件夹重命名为DATA,案例中是在xtrabackup_info文件夹中找到的数据库版本信息,如图 10-1所示。

实在找不到版本号的情况下可以选择在要取证的服务器上输入mysql –v来查看或者根据建库时间来推数据库的版本。

打开Oracle公司旗下的MySQL的历史版本发布网站 (由于众所周知的原因,访问外文网站可能较慢, 建议在不违反法律的情况下使用Proxy进行下载),根据需求选择合适的版本下载。

二、配置数据库并复制数据。

由于我们下载的MySQL是“绿色版”,因此需要对其进行简单的配置来确保数据库能够运行起来。将程序根目录的my-default.ini重命名为my.ini,接着按照注释内容指定好路径即可。这里我并未将存放元数据的文件夹放入到MySQL根路径下,有强迫症的朋友还原数据库的时候可以覆盖过去,最主要就是my.ini中的路径一定要配置正确。 参考图 10 -2

三、安全模式启动数据库并手动修改密码。

打开命令行并跳转到MySQL的bin目录下,执行命令“mysqld.exe --skip-grant-tables”,意思是启动数据库时跳过权限表,类似我们Linux取证时候的单用户模式。

这时候MySQL的进程就自动进入后台了,接着在终端下启动新的进程mysql.exe,执行命令“mysql.exe –uroot –p”进入到数据库中。在终端中输入”show databases;”来确认数据库还原情况,通过下图可以看到数据库已还原起来。

最后在MySQL中执行修改密码命令” update user set password=password('root') where user='root';”,下次登录数据库时候就可以使用该密码登录了,启动MySQL时去掉--skip-grant-tables参数即可,或者将其加入到服务中,跟随系统启动。

下次登录MySQL时候只需要使用“mysql.exe –uroot -p”,在接下来的提示符中输入密码root即可登录进数据库。

关于本案的证据链关联方面的分析:

(以下内容太多涉及到涉案关键字,已作出大量删减,因影响阅读,请各位谅解)

测试开发服务器的所有者隶属于 companyB 公司:

而早期侦察的结果是,的开发是 “companyC”提供的,而这个“companyC”又是隶属于 company 的。网站代码里曾经多次出现过有关“companyC”的注释、链接等。

targetB的线索:

********的公司的法人曾是 S某,后经过变更改为 L某。

通过检索发现,S某 还有一家名为 “companyD”的公司,同样跟targetA有千丝万缕的联系。

其次 S某 的手机号曾经出现在 张** 的录制视频里,我们有理由相信他们是认识的,甚至可能是合作关系或者同事关系。

其中*敏*感*词*通过内网系统的反馈,尾号为2227的手机号机主就是S某。

综合所有线索,大胆推测:targetA的开发者是 companyB,除了已有的线索外,他公司还有一个特点就是专门开发与涉案相关的产品,甚至有可能还是幕后推手;后来targetA为了壮*敏*感*词*,推出了一款名为“targetB”的APP,开发者是来自**(某地区)的companyA公司。根据两个月提取的数据库日志来看,后台管理员活跃的几个地点如下:北京、山东、江苏;其中targetA的后台管理员活跃地为江苏,targetB的则是山东和北京。

是为结局。

【编者注】文中提到所有的企业,如天眼查,本号没有收取他们任何费用支持,特此声明。

0 个评论

官方客服QQ群

在

线

客

服

【10步】完成一个十亿大案的电子数据取证

优采云 发布时间: 2022-06-18 12:03【10步】完成一个十亿大案的电子数据取证

写在前面的话

这可能是已身坚志残的先森归隐之作,经历了某省有关XX招录政策各种变,对打击网络*敏*感*词*和维护网络安全的相关领域技能人才的不够重视。满腔热血就这么凝固,因此这段时间也消沉了很多,但即使如此,屠龙少年仍会不忘初心,始终以打击恶龙为己任!

同时这也是一篇无奈的求职信,祈求有关XX中的伯乐能够慧眼识马,以管用有效的政策和公平公正地考察方式来检验相关应试人员的【技能和实力】,实现像先森这样一片赤诚为国奉献的年轻人的理想。

这里要 感谢 前段时间在有关XX实习时朝夕相处的同事们及 提供有关XX实习机会的领导 、案例中某单位的几位朋友 和 后续提供技术支持的朋友C、 公众号信息时代的*敏*感*词*侦查等朋友们给予的机会和肯定。

下面是正文,一改前期,以严肃、简练的文笔纪实了先森同学几年前协助有关XX侦破某*敏*感*词*。长达一个月的渗透和半个月的取证,期间并未截图且后期网站为躲避打击而做了迁移和改变,以下截图为后补的,信息可能有很多地方对不上的,望各位海涵。

原涉案网址:,后改为*****

第0节 信息收集

本次行动旨在响应净网行动,打击违法网站,营造和谐社会。前期某单位*敏*感*词*通过线索发现辖区内有公民参与到涉案网站,并已对其立案侦查,现需要对整个涉案网站进行分析、取证。

前期通过威胁情报平台和子域名爆破等方式拿到该网址的几个公开的子域名。

子域名收集:

ThinkPHP框架

……

通过查询域名历史持有者拿到如下信息:

域名持有者信息:

注册者** (相关域名 1 个)

注册机构*************************************

邮箱********@ (相关域名 0 个)

电话+86.***********

电话: ***********

注册者: **** *****

邮箱: **********@

注册账号后,进入用普通用户的后台。左侧一共四栏选择框,前两栏为功能模块;下一栏跳转到交易系统,最后一栏是宣传照。通过查看Cookie的信息,发现该网站有阿里云的防护,即使发现网站有漏洞也无法正面利用,如图 0-1所示。

图 0-1 查看Cookies内容

在交易系统中发现可以浏览任意用户的信息。通过对Cookie的观察,发现是基于Thinkphp框架的,而且该系统中用户的ID出现在Cookie里,猜测可能存在平行越权,随后对ID进行篡改并测试。如图 0-2、0-3所示。

图 0-2 修改前内容

图 0-3 修改后内容

进一步利用该漏洞,抓取更多信息。通过对网站上的JS文件的分析,找到一个未作安全校验的API接口。这样的话,结合Cookie欺骗和越权便可以抓取一部分会员的银行卡信息。如图 0-4所示。

图 0-4 银行卡接口

抓取了几个高层的信息后,发现数据似乎不全,隐约感觉到pul、user这两个网站的数据库中相关用户表的数据是彼此独立且存在一定关联的。由于该系统是基于thinkphp的框架,顺便利用其特性收集了路径信息:

E:\website\\ThinkPHP\Library\Think\View.class.php

E:\website\JIAOYIHOUTAI\vendor\laravel\framework\src\Illuminate\Routing\Router.php

作者注:后来(迁移到*****后)为

/pro_env/data/wwwroot//ThinkPHP/Library/Think/Dispatcher.class.php

第1节后台!后台!后台!

找到交易系统的后台并成功登录。在用户交易系统的网址后随手加上了/admin,没想到真的跳转到了管理后台。当访问 /admin 时,服务器自动进行了302跳转至x.x..x.220:81。(以下为保存到本地的网页,css样式表有问题导致网页异常)如图1 -1所示。

图 1-1 后台登录页面

利用字典爆破该后台,成功进入后台。如图 1-2、1-3、1-4所示。

图 1-2 后台1

图 1-3 后台2

图 1-4 后台3

通过与网安*敏*感*词*的交谈,需要进一步获取账户的具体信息。如图 1-5所示。

图 1-5 汇报情况

随后我用Python写了几个小脚本,通过遍历id的方式对网页进行抓取,为了方式流量过大引起不必要的麻烦,我写了一个单线程、随机延时的爬虫。如图 1-6所示。

图 1-6 爬虫脚本

通过脚本爬取并处理数据。经过一段时间的爬取,拿到了TOP5000账户的若干信息;为了直观和方便查看又写了一个处理脚本,将网页处理成表格。如图 1-7所示。

图 1-7 处理后数据

数据虽然已经够分析研判,但为了能出色的完成这桩*敏*感*词*、震慑违法*敏*感*词*的行为,咱主线任务还是要拿到权限,继续扩大战果。

第2节 这才是真正的开始

此章节属于广义社工环节,通过Google搜索,找到一些相关的宣传资料,并发现新目标:

通过分析研判,发现一家叫做“companyA”的公司跟targetA有高度关联。如图 2-1所示。

图 2-1 网站截图

继续对该域名信息进行收集

m*********:

注册者************************************* (相关域名 1 个)

注册机构***************************************

邮箱*******@ (相关域名 1 个)

电话+86.************

子域名收集:

***shop. (***shop .m*********)

admin. (admin.m*********)

download. (download.m*********)

*********

下载并分析名为“targetB”的APP。根据QQ群的聊天记录以及其官网的宣传资料分析,发现“targetB”是一款集成targetA充值、交易于一身的半社交型App,找到官方下载入口后,将该app下载到本地。如图 2-2所示。

图 2-2 APP下载入口

逆向、提取并测试API接口。本来想安装到手机上分析,发现app已经无法登陆,随后对APP进行逆向分析,提取了其API接口,如图 2-3所示。

图 2-3 API接口列表

接口盲测试,发现SQL注入。因为无法APP已无法登录,所以只能对这些接口盲测试。皇天不负有心人,终于在一个接口中发现了注入。如图 2-4所示。

图 2-4 测试注入

通过ThinkPHP的调试功能拿到数据库密码。注入其实算不了什么,真正有用的是数据库密码:由于“targetB”的网站是基于thinkphp的,而且还开启了Debug功能,所以轻松拿数据库密码。如图 2-5所示。

图 2-5 报错信息中含数据库密码

将数据库的连接信息,填入数据库管理程序上,发现竟然无法连接。查了很久的资料才知道是阿里云数据库开启了安全策略,非白名单的IP是不能连接到该数据库。没办法,只能通过sql注入去获取数据了。利用报错注入获取数据,拿到的数据如图2-6、图 2-7所示。

图 2-6 注入出的账号数据

图 2-7 注入出的银行卡数据

最后借助SQL注入构造查询语句,拿到targetB数据库大致的结构。此时虽然拿到了targetB的部分数据,但始终是没有拿到真正意义上的权限——Webshell。

第三节曲折而又失败的入侵

通过对网站的分析,发现该服务器上还有shop、download、***shop等网站应用,那么他们就极大可能性连接到这个数据库。通过渗透它们来拿到网站权限再以此为跳板操作数据库,岂不是可以真正的获取数据库了吗?接着利用SQLI跨库读取到 targetB 和 shop两个系统的后台账号。

当我准备进入targetB后台时候(*********/admin),发现用户名密码明明都对上了,但一直在提示重新登陆,我一度怀疑这是假后台。一番折腾后,我猜测后台虽然是连接到了数据库,但不知道出于什么原因,后台废了,或者有其他的入口。