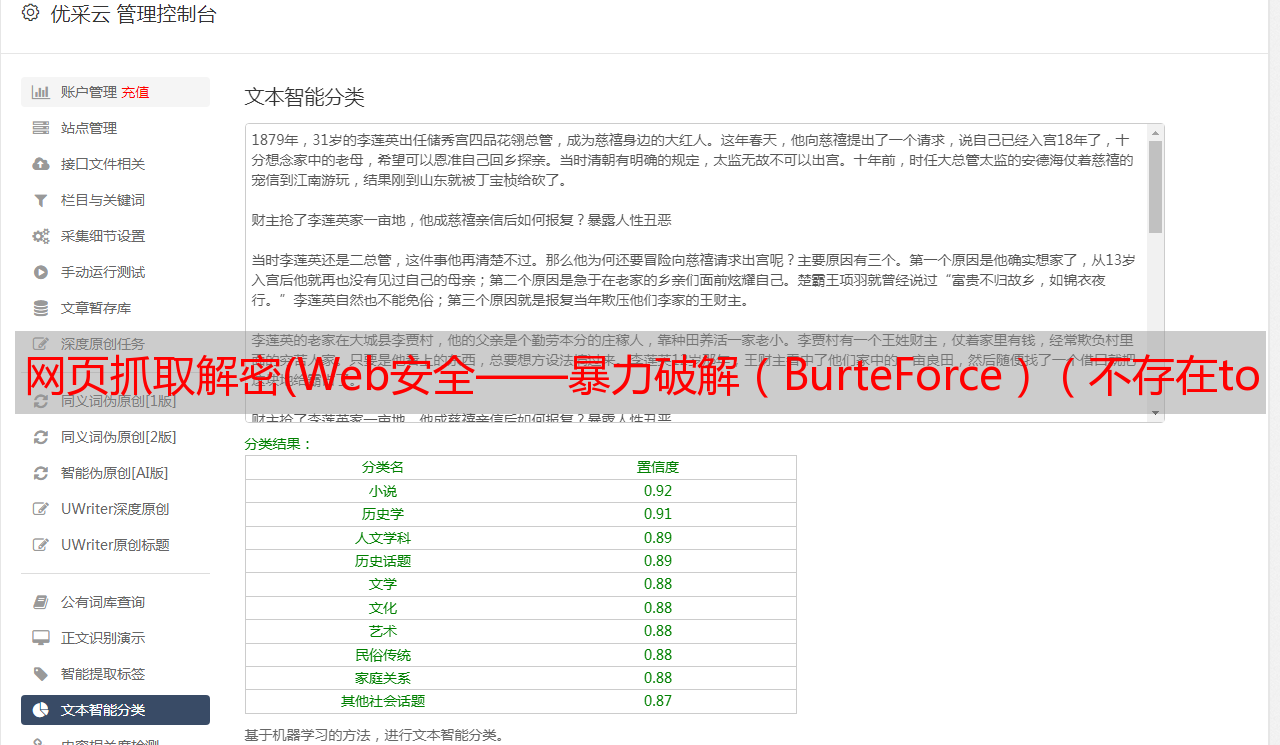

网页抓取解密(Web安全——暴力破解(BurteForce)(不存在token))

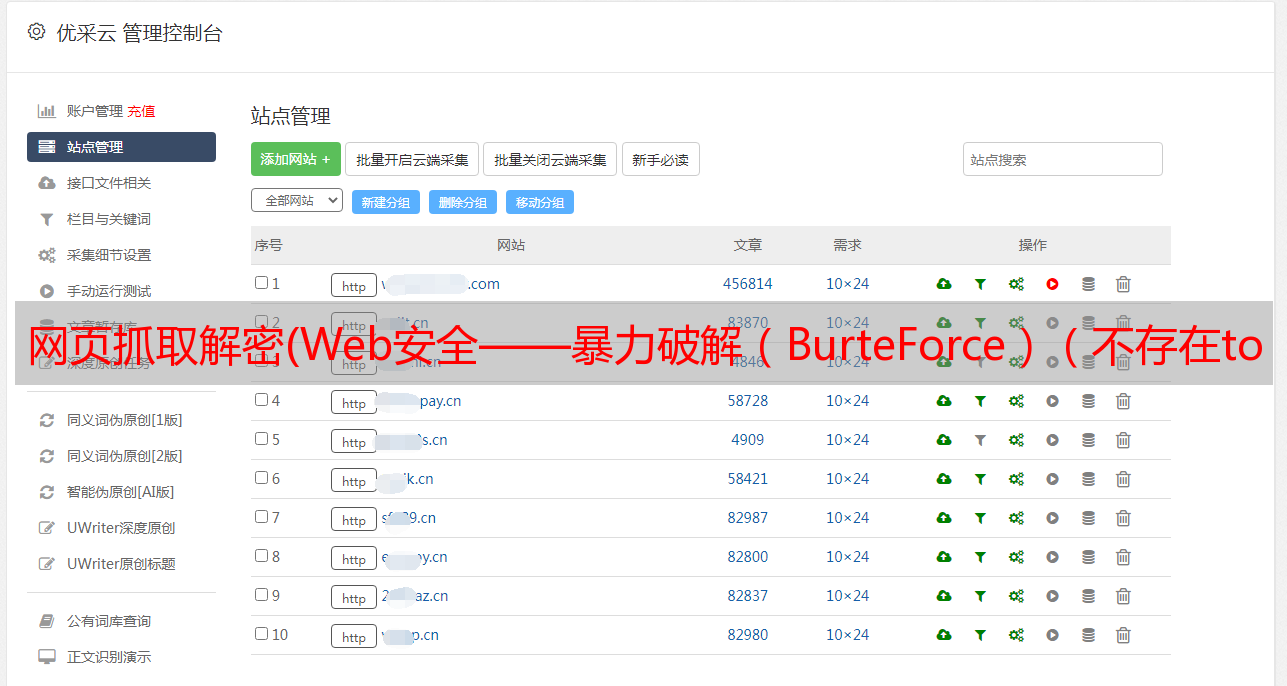

优采云 发布时间: 2022-04-11 19:03网页抓取解密(Web安全——暴力破解(BurteForce)(不存在token))

网络安全 - 蛮力 (BurteForce)

前言:弱密码yyds,虽然暴力破解是一种原理很简单,利用方式也很简单的漏洞,但是它的危害是非常巨大的。暴力登录后,该 Web 应用程序的所有信息将被暴露。

暴力破解(BurteForce)1:基于表单的暴力破解(没有验证码和token)

1、通过BurpSuite抓包发现这里没有Token等鉴权信息,账号密码等信息明文传输

2. 将捕获的数据包发送给攻击模块(Intruder),然后将参数密码设置为变量,选择攻击模式为Sniper,避免麻烦。我们实验的默认登录帐户是 admin。

设置密码变量攻击方式:

配置变量的有效负载:

暴力破解结果,密码为123456,登录成功

总结:当登录认证的地方没有验证码、Token等认证信息时,我们可以通过暴力破解轻松耗尽网站的账号和密码。

2:验证码绕过On Server(没有token)

1、通过抓包判断这里有验证码认证信息,验证码经过服务器验证,没有Token等其他认证信息。

2.首先判断本场景输入的验证码和账号密码的错误信息,方便后续推测当前认证情况

验证码错误:

账号密码输入错误:

这里可以判断验证码的正确判断优先级高于账号密码的正确判断优先级。

3.当前认证信息推测

判断思路:这里需要判断的是验证码是否会跟随账号密码提交失败。如果实时更新,蛮力破解难度会大大提高,否则难度会降低

操作步骤:提交正确的验证码数据包发送到Repeater模块,多次修改账号密码参数后重新提交,查看返回结果,返回结果为账号密码错误信息。浏览器不多次提交,服务器提交给客户端的验证码不变。

4、根据步骤3可以判断,如果不改验证码,账号密码的破解及步骤与“基于表单的暴力破解”相同,不再赘述详情在这里。

验证码认证下使用admin/123456登录成功

三:验证码绕过On Client(没有token)

1、通过抓包判断这里有验证码认证信息,抓包发现客户端输入验证码错误时,BP没有抓到数据包,所以这里推断验证码属于客户端验证。

2.在这种场景下,即使我们不确定这里的验证码是服务端还是客户端,我们仍然可以按照On Server推测的方法进行处理,不会影响我们最终的账号和密码,因为它与上述情景一致。步骤不会重复太多

四:账号密码安全认证(有token,无验证码等)

1、通过抓包判断这里有Token认证,没有其他认证方式。

2. 可以绕过令牌以防止暴力破解。令牌是一种认证信息。其基础知识请参考文章Web Security-CSRF(Token) 客户端提交的token值由服务端决定。发送给客户端的请求隐藏在最后一个回复中,隐藏在隐藏标签中

3.暴力破解开始

1. 抓取提交的认证包,发送给Intruder,然后设置password和token变量作为payload参数,攻击方式选择Pitchfork或者Cluster bomb(因为这里需要设置两个字典)

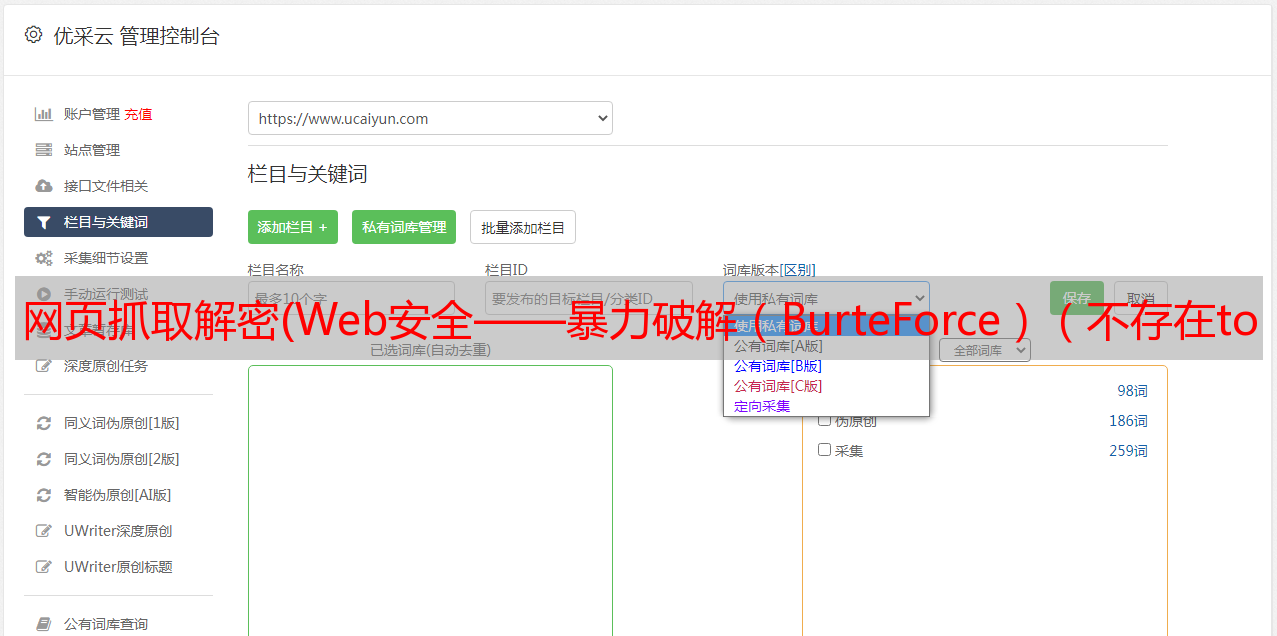

2、设置密码字典

3.设置token字典,因为每个token都是最后一个回复包返回的值,所以我们需要设置如下

选择 Grep 提取

按以下顺序将token值设置为变量,然后在此处赋值token值

设置令牌字典

设置线程数为1

破解获取密码

总结:在对目标进行暴力枚举时,首先要根据抓包信息推断出其认证方式的可能性。只有知道了它的鉴别方法,才能对症下药。此外,字典需要足够丰富。

暴力列举常见的危害和防御:

常见危害:

1.获取登录账号和密码,登录应用后台,结合其他漏洞做更多危害

2、敏感信息泄露,通过枚举应用根目录,导致敏感信息泄露

保护:

1.提高密码和验证码的复杂度(至少8位,大小写,特殊字符和数字)

2、应用限制单位时间登录错误次数(如10分钟内连续输入5次错误,将被锁定10分钟)

3.验证码随提交而变化

参考研究文章:

网络安全——CSRF(Token)

Burp套件中的Attack Type模式详解—Intruder