英国皇家邮政(Royal)钓鱼网站唯一标识的HTML片段

优采云 发布时间: 2021-05-07 02:28

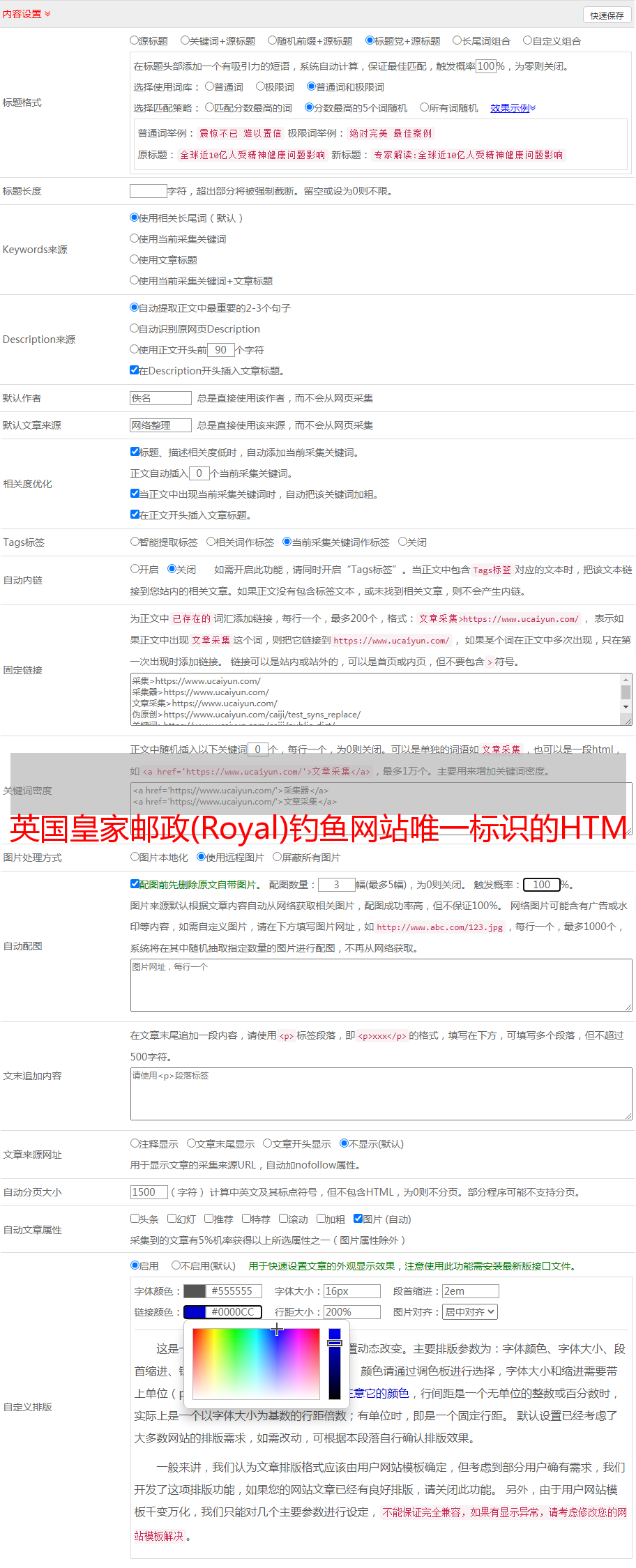

英国皇家邮政(Royal)钓鱼网站唯一标识的HTML片段

简介:您可能会认为网络钓鱼网站难以检测和跟踪,但实际上,许多网络钓鱼网站收录唯一标识它们的HTML片段。

通过网页中的6个特征字段检测网络钓鱼网站

您可能会认为网络钓鱼网站难以检测和跟踪,但实际上,许多网络钓鱼网站收录唯一标识它们的HTML片段。本文以皇家邮政网络钓鱼网站为例。它们都收录字符串css_4WjozGK8ccMNs2W9MfwvMVZNPzpmiyysOUq4_0NulQo。

这些长而随机的字符串是跟踪网络钓鱼的绝佳指标网站。几乎可以肯定,任何收录css_4WjozGK8ccMNs2W9MfwvMVZNPzpmiyysOUq4_0NulQo的网页都是皇家邮政网络钓鱼工具的示例。

但是像这样的唯一字符串如何最终成为检测网络钓鱼工具徽标?

不幸的是,我们不是RFC 3514的模仿者。在RFC 3514中,如果所有IP数据包都是恶意的,则它们都收录标志信号。不,网络钓鱼工具开发人员完全无意中收录了这些标识字符串。

钓鱼工具是如何产生的?

钓鱼网站试图尽可能接近其真实目标网站,但是,大多数网络钓鱼者没有复制公司网站的技能。相反,他们使用了快捷方式,只是伪造了原创的网站 HTML并做了一些小的调整。

伪造目标网站并将其转变为网络钓鱼工具的过程大致如下:

1.使用HTTrack之类的工具复制目标网站,甚至只需在网络浏览器中单击文件→保存。

2.调整了HTML,以添加一个请求受害者的个人信息的表格。

3.用PHP后端将其粘贴以保存采集的数据。

该工具包可以轻松地部署到便宜的托管服务提供商,并准备采集有关受害者的详细信息。

通过网页中的6个特征字段检测网络钓鱼网站

4.通过复制整个网页,网络钓鱼者无需任何技巧或努力即可获得超现实的网络钓鱼页面。但是,这种伪造的模型意味着他们的网络钓鱼页面中充满了他们实际上不需要的东西。

尤其是,原创网站中的任何特殊字符串都可能会意外出现在最终的网络钓鱼工具中。这对我们有好处,因为寻找特殊字符串是检测网络钓鱼网站的非常简单且可靠的方法。

所谓的特殊字符串是足够长或复杂的字符串。该字符串在Internet上是唯一的。这可能是因为它是一个随机字符(例如64a9e3b 8)或仅仅是因为它足够长。

然后,问题是:为什么原创的网站中有这些字符串?事实证明,在现*敏*感*词*发实践中,网站充满了足够长或复杂的字符串。

长字符串或复杂字符串从何而来?

现代网站很少是100%静态内容。当前的开发实践和网络安全功能意味着有多种方法可以使冗长的随机字符串最终出现在网站中。以下是我所见过的各种来源的概述:

通过网页中的6个特征字段检测网络钓鱼网站

1.哈希文件名

现代网站通常使用诸如Webpack或Parcel之类的“捆绑包”进行处理,这些捆绑包将所有JavaScript和CSS组合到一组文件中。例如,网站的sidebar.css和footer.css可以合并到一个styles.css文件中。

为确保浏览器获取这些文件的正确版本,捆绑程序通常在文件名中收录一个哈希。昨天您的网页可能使用了styles.64a9e3b 8. css,但是更新了样式表后,现在使用了styles.a4b3a5ee.css。此文件名更改会强制浏览器获取新文件,而不是依靠其缓存。

但是这些足够长或复杂的文件名是最近发现Royal Mail的网络钓鱼工具的原因。

当网络钓鱼者冒充真实的皇家邮政网站时,HTML如下所示:

通过网页中的6个特征字段检测网络钓鱼网站

不幸的是,无论他们使用什么技术模仿网站,文件名都没有改变。因此,很容易通过urlscan.io使用CSS文件找到大量的网络钓鱼网站:

通过网页中的6个特征字段检测网络钓鱼网站

2.版本控制参考

以网络钓鱼者为目标的任何网站都可能是由一个团队开发的,并且他们很可能会使用git等版本控制系统(VCS)进行协作。

一个合理且常见的选择是在网站的每个版本中都嵌入来自VCS的引用,这有助于完成诸如将漏洞报告与当时正在运行的代码版本相关联的任务。

例如,Monzo 网站使用一个小的JavaScript代码片段来嵌入git commit哈希:

通过网页中的6个特征字段检测网络钓鱼网站

VCS参考资料对安全人员非常有用,因为它们很容易在版本控制系统中找到。如果您发现网络钓鱼网站偶然收录了VCS参考,则可以直接查询网站的写入时间(即网站被伪造的时间)。

3. SaaS API密钥

网站通常使用各种第三方服务,例如*敏*感*词*或reCAPTCHA。为了使用这些服务,网站通常需要包括相关的JavaScript库和API密钥。

例如,Tide使用reCAPTCHA并将此代码用作其集成的一部分:

通过网页中的6个特征字段检测网络钓鱼网站

因为reCAPTCHA“站点密钥”对于每个网站都是唯一的,所以收录字符串6Lclb0UaAAAAAJJVHqW2L8FXFAgpIlLZF3SPAo3w且不在tide.co上的任何页面都可能是假的网站。

尽管SaaS API密钥非常独特并且具有良好的指示效果,但它们变化很小,因此无法将不同的网络钓鱼工具与同一网络钓鱼工具区分开网站。 网站可能会使用相同的API密钥数年,因此当时创建的所有工具包都将收录相同的密钥。出于同样的原因,API密钥对识别何时创建网络钓鱼工具包也无济于事。

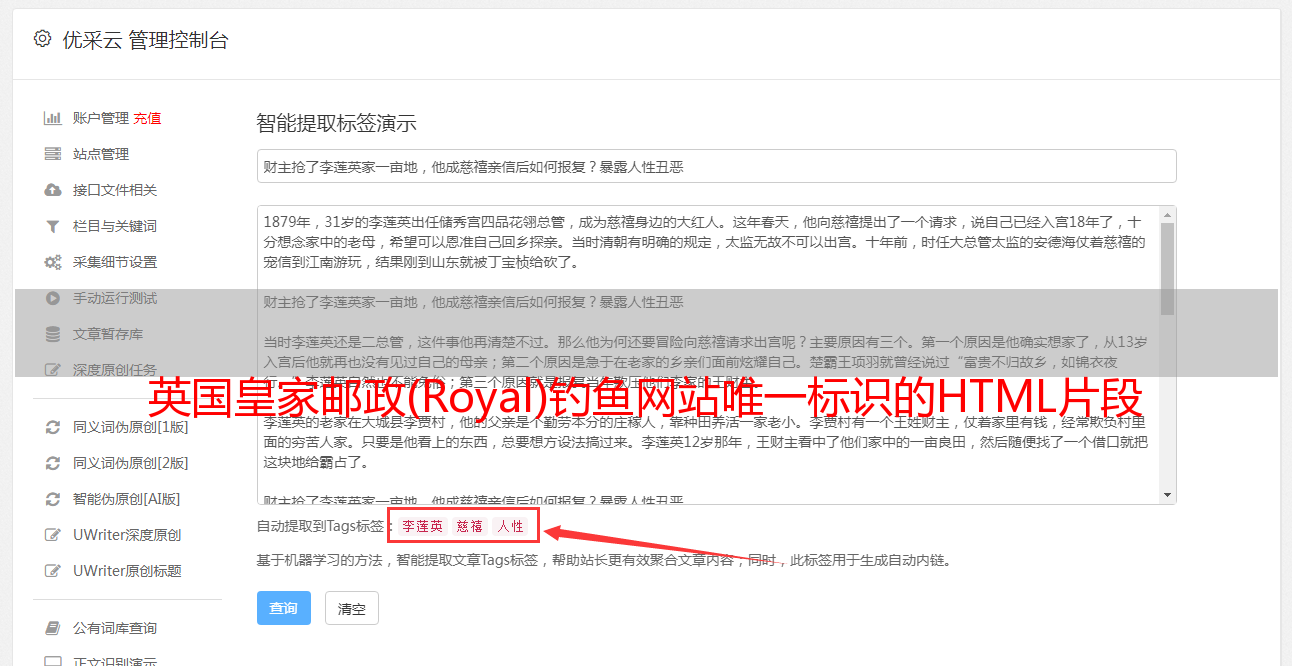

4.跨站点请求伪造(CSRF)令牌

事实证明,许多网络安全最佳实践也使网络钓鱼成为重要的指标。其中最常见的也许是“交叉网站请求伪造”(CSRF)令牌。

简单地说,CSRF是一个漏洞,恶意网站可以使用此漏洞诱使用户对目标网站执行经过身份验证的操作。例如,此HTML创建了一个按钮,可以单击该按钮以将POST请求发送到“:

通过网页中的6个特征字段检测网络钓鱼网站

如果CSRF无法防御,它将处理此请求并删除毫无疑问的用户帐户。

最常见的抵御CSRF的方法是使用所谓的CSRF令牌,该令牌是服务器要与敏感请求一起发回的每个网页中嵌入的随机值。例如,“删除我的帐户”按钮应如下所示:

通过网页中的6个特征字段检测网络钓鱼网站

服务器将拒绝任何不收录预期随机值的请求。

CSRF令牌在设计上非常独特,非常适合检测网络钓鱼网站。

5.内容安全策略随机数

内容安全策略(CSP)是一种较新的安全方法,可以帮助防御跨网站脚本(XSS)攻击。它允许开发人员指定策略,例如仅允许特定域的标签,或更有趣的是,对于我们的用例,仅允许收录指定“ nonce”的标签。

要使用基于随机数的CSP,网站需要包括以下策略:

通过网页中的6个特征字段检测网络钓鱼网站