采集器采集源(AT&;TampforEnterprise的改变(组图))

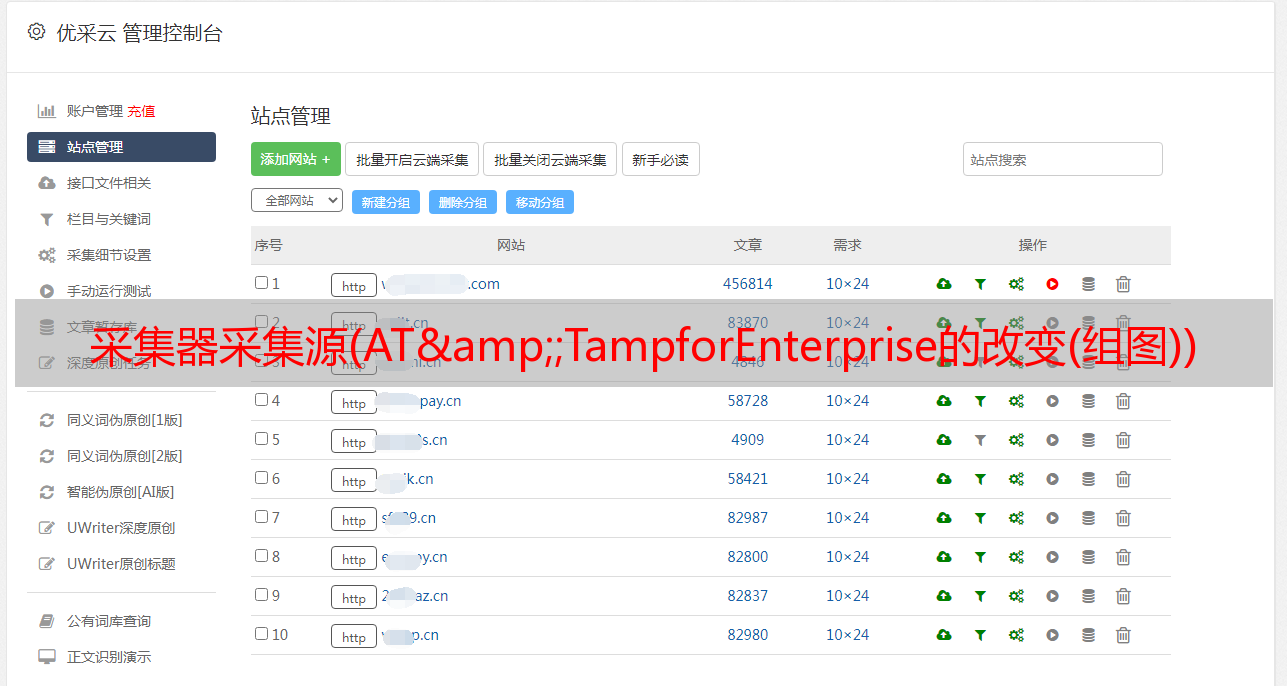

优采云 发布时间: 2022-02-17 19:17采集器采集源(AT&;TampforEnterprise的改变(组图))

版本开始日期结束日期数据

攻击&CK v9

2021 年 4 月 29 日

这是 ATT&CK 的当前版本

MITRE/CTI 上的 v9.0

2021 年 4 月 29 日,MITRE ATT&CK 发布了最新版本 V9,包括对 ATT&CK for Enterprise、ATT&CK for Mobile 和 ATT&CK for ICS 相关攻击技术、组织和软件的更新。该版本最大的变化如下:

重新描述数据源*(此处为 GITHUB)添加了对容器、Google Workspace 平台的支持,将 AWS(亚马逊网络服务)、GCP(谷歌云平台)和 Azure 替换为 IaaS(基础设施即服务)。

ATT&CK for Enterprise v9 包括 14 种战术、185 种技术和 367 *敏*感*词*技术;此版本包括 16 个新组织、67 个新软件,以及对 36 个组织和 51 个软件项目的更新。

此版本更新的最详细说明在这里。

数据源重构

这个版本最大的变化是数据源重构,将数据源与攻击行为检测联系起来,而v8只是简单的做一个文字描述,比如对于同一个子技术T1059.001(Command和脚本解释器:PowerShell):

MITRE ATT&CK v8的数据源说明如下:

数据源:DLL 监控、文件监控、加载的 DLL、PowerShell 日志、进程命令行参数、进程监控、Windows 事件日志

这样的文字描述虽然有用,但并没有解决更详细的问题,例如:“采集 的数据是否正确?”,它指导我们 采集 哪些数据,但没有指定需要哪些数据采集。

MITRE ATT&CK v9版本的数据源说明如下:

数据源:命令:命令执行,模块:模块加载,进程:进程创建,脚本:脚本执行

我们点击Command链接,对应一个YAML格式的数据源描述文件:

name: Command

definition: Information about commands that can be used through a command-line interface and/or script interpreter.

collection_layers:

- host

- container

platforms:

- Windows

- Linux

- macOS

- Network

- Containers

contributors:

- Austin Clark

- ATT&CK

- CTID

data_components:

- name: command execution

type: activity

description: Information about commands executed through a command-line interface and/or script interpreter.

relationships:

- source_data_element: user

relationship: executed

target_data_element: command

- source_data_element: process

relationship: executed

target_data_element: command

references:

- https://docs.microsoft.com/en-us/sysinternals/downloads/sysmon#event-id-1-process-creation

- https://confluence.atlassian.com/confkb/how-to-enable-command-line-audit-logging-in-linux-956166545.html

- https://www.scip.ch/en/?labs.20150108

- https://tools.ietf.org/id/draft-ietf-opsawg-tacacs-07.html#AuthorizationAttributes

该版本数据源充分体现了MITRE ATT&CK的主要目标之一:服务于安全运营,检测正在进行的或潜在的恶意行为,对防御者具有高度可操作性,如下图所示:

ATTCK_InfoSec_Community.jpg

在新版本的数据源中,新增了一个数据源组件(Data Components)。数据源的描述格式为:Data Source:Data Component,如下图所示:

数据源.png

如上图所示,除了描述“采集什么数据”外,还描述了“什么数据必须是采集”。这样的描述对于防守方来说更易操作:

数据源:表示采集有哪些数据数据源组件:可以用来识别相关的事件和属性值(例如:每个代理或者日志可以提供哪些流程相关的属性和值采集器,这些信息如何检测恶意行为)

如下图所示,可操作的检测方式(Sysmon log)对应MITRE ATT&CK技术:

技术 => 流程 => Sysmon

macOS 相关改进

这个版本有一些技术更新、一些调整和新的 masOS 相关恶意软件。在持久化和执行部分,构建了红队演练和代码示例,以加深对子技术的理解。

当然,macOS相关数据源的重构必不可少。

云相关改进

用IaaS(基础设施即服务)代替原来的AWS(亚马逊网络服务)、GCP(谷歌云平台)和Azure,IaaS可以包括所有的云服务提供商。

重构与云平台相关的数据源自然是必不可少的,但与主机相关的数据源风格略有不同。对于 IaaS,事件与 API 保持一致,而不是关注主机等日志源(例如:AWS CloudTrail 日志、Azure 活动日志)。新的云数据源包括实例、云存储和其他与云环境中的事件相关的数据源。

instance_to_events.png

在这个版本中还加入了Google Workspace Platform,因为之前已经覆盖了office365,所以这次加入谷歌的生产力工具GWP是顺理成章的。

容器相关更新

此版本添加了 ATT&CK for Container,这是与威胁情报防御中心合作的结果。

attack_for_container.png

期待十月

MITRE ATT&CK每年更新两次(4月一次,10月一次),4月更新精彩,期待10月更新:

数据源重构 下半年更新 ATT&CK for ICS、ATT&CK for Mobile 以增加 macOS 和 Linux 的技术覆盖率