网站安全检测内容(,,SQL注入漏洞的代码,的图片内容进行修改)

优采云 发布时间: 2022-01-29 01:00网站安全检测内容(,,SQL注入漏洞的代码,的图片内容进行修改)

某客户的网站和APP系统数据被篡改,金额被提现,造成重大损失,漏洞无法解决。我们通过朋友的介绍找到了我们,马上就大致了解了客户的网站服务器情况。.推荐客户做渗透测试服务。通过模拟攻击者的方法对网站中存在的数据篡改漏洞进行检测和挖掘,并记录和分享本次渗透测试服务的过程。

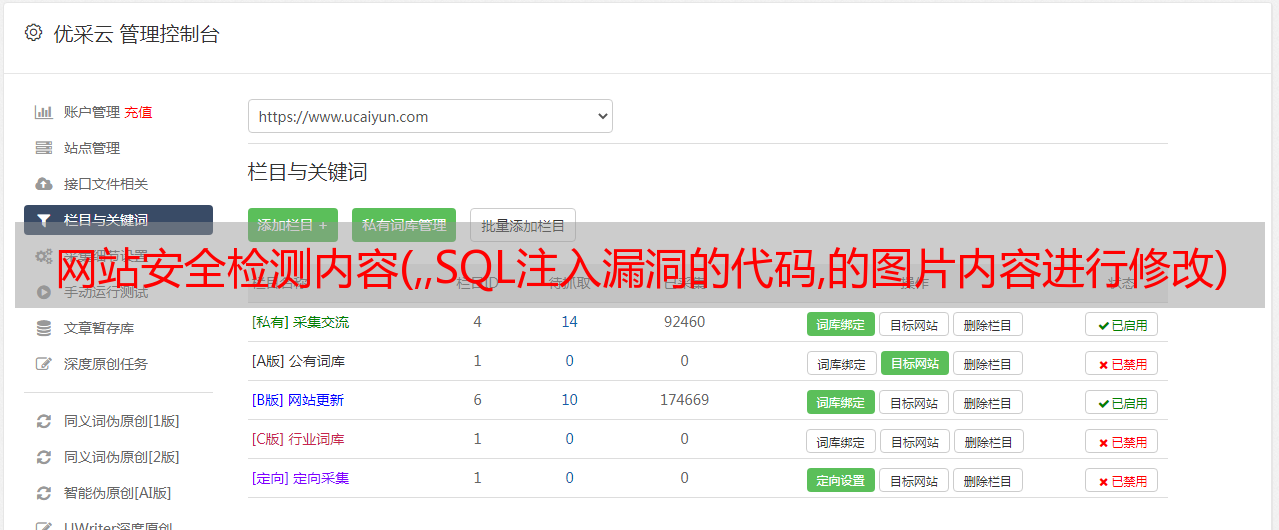

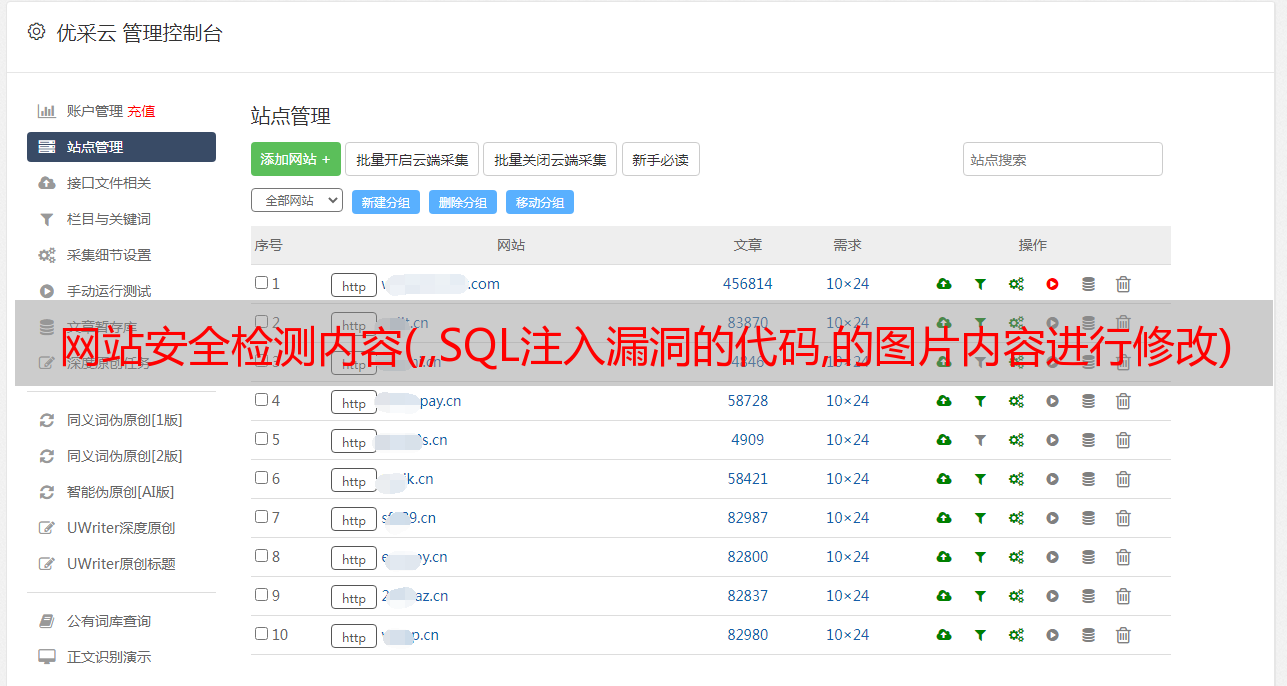

首先客户端网站和APP的开发语言采用PHP架构开发,后端使用thinkphp开源系统管理会员和采集数据,包括充值、提现、订单功能。服务器使用linux系统。总共有3个接口,分别是WEB前端、接口和后端,都使用action方法来调用和初始化数据。让我们看一下代码

从不同入口传入的值和进一步的操作是不同的。我们的技术在get、post和cookie的请求方法中找到了规律。在代码中,我们发现使用了get()的方法来传递数据。对输入的值进行安全验证和拦截。一些特殊符号被安全转义,不会直接输入到后端。基本上,有些漏洞、XSS、SQL注入漏洞是不容易发现的。.我们对代码进行了不断的分析和渗透,对漏洞进行了多次测试,最终发现了一个存在SQL注入漏洞的代码,存在于网站的会员头像上传功能中。

我们抓取上传的数据包,进行修改,将恶意SQL注入代码写入数据包,修改头像图片内容并提交,发现服务器返回错误,因为图片内容被解析,上传的路径地址写入数据库,写入数据库的图片路径地址没有进行详细的变量安全过滤,导致SQL注入。可以看出,攻击者可以在数据库中查询管理员。账号密码,登录系统后台提升权限。平台的后台目录地址容易被破解,后台名称其实是houtai2019,很容易被攻击者猜到。利用SQL注入漏洞获取的管理员账号Password。

在后台的渗透测试中,发现后台同样存在任意文件上传漏洞。上传值没有对文件格式进行安全验证和过滤,导致构建恶意图片代码,将保存格式改为php,提交POST 过去直接在目录下生成.php文件网站 的。我们修复了渗透测试期间发现的所有漏洞。

有人可能会问,如何修复渗透测试中发现的网站漏洞?

首先,对于SQL注入漏洞,我们建议您将镜像的路径地址写入数据库进行安全过滤。对于某些特殊字符,SQL注入攻击代码如select,以及其他数据库查询字符是受限的。如果有程序员,可以预编译路径,动态生成文件名,对于ID等值只允许数字等安全部署。如果对程序代码不是很了解,也可以找专业的网站安全公司来解决。就是任意文件上传功能的漏洞修复。修复方法是将上传的文件名和文件格式列入白名单。只允许上传 jpg.png、gif 等图片文件。PHP等脚本文件的执行找到了客户网站数据被篡改的原因,渗透测试后才发现漏洞根源,没有模拟攻击者的手段。永远找不到问题的原因。也希望借这个分享可以帮助更多遇到网站被攻击的客户。