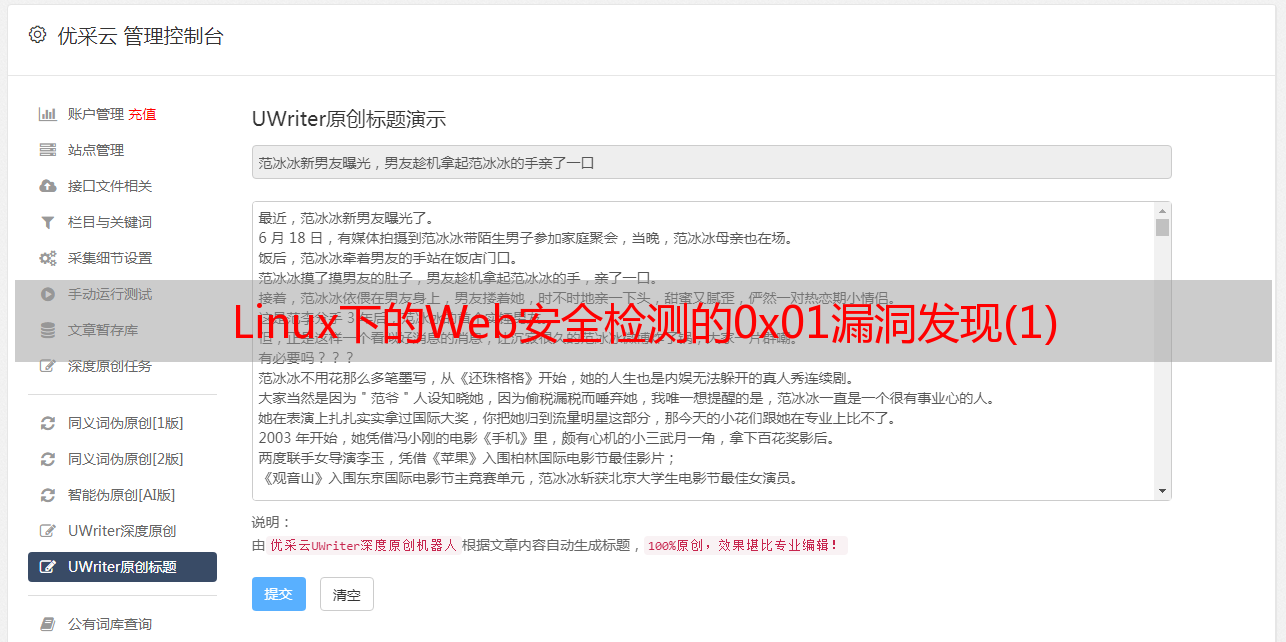

Linux下的Web安全检测的0x01漏洞发现(1)

优采云 发布时间: 2021-04-05 19:19Linux下的Web安全检测的0x01漏洞发现(1)

================================================ =========

作者:LengF电子邮件:Cn_LgZ#

博客:日期:2011/6/22

[目录]

0x00报告概述

此安全渗透测试已获得授权。我的同学刚从一家公司毕业,担任网络管理员,并邀请我在他公司的网络服务器上进行安全测试。 网站使用ASP.NET(window200 3)平台。在分析过程中发现了许多问题。由于它是经过授权的,因此不会考虑自身的安全性问题。

0x01漏洞发现

([1)信息检测集合

首先使用nmap扫描端口状况,结果如图01所示:

大概了解服务器的情况。接下来,使用nikto扫描信息。我们使用常用的参数-host来指定目标,并且-T参数可以获得的信息如下:

0。上传文件(注意:常用参数)

1.日志文件

2.默认文件

3.信息泄漏(注意:常用参数)

4.注入(XSS / Script / HTML)

5.远程文件检索(在Web目录中)

6.拒绝服务

7.远程文件检索(服务器)

8.远程执行代码的shell(注意:通用参数)

9. SQL注入(注意:常用参数)

a。身份验证绕过(注意:常用参数)

b。软件关联

g属性(不要依赖惰性标语的信息)

这是Linux下的Web安全检测工具。它非常强大,通常会带来许多想法。此处的检测发现目标启动了WebDav,该WebDav在2003年具有远程溢出漏洞。该测试以is幸的心态显示在图02中:

失败,似乎该EXP用于IIS 5. 0。没关系,继续分析。忘了我们已经看过上面的邮件服务,让我们看一下邮件服务器的情况,如图03所示:

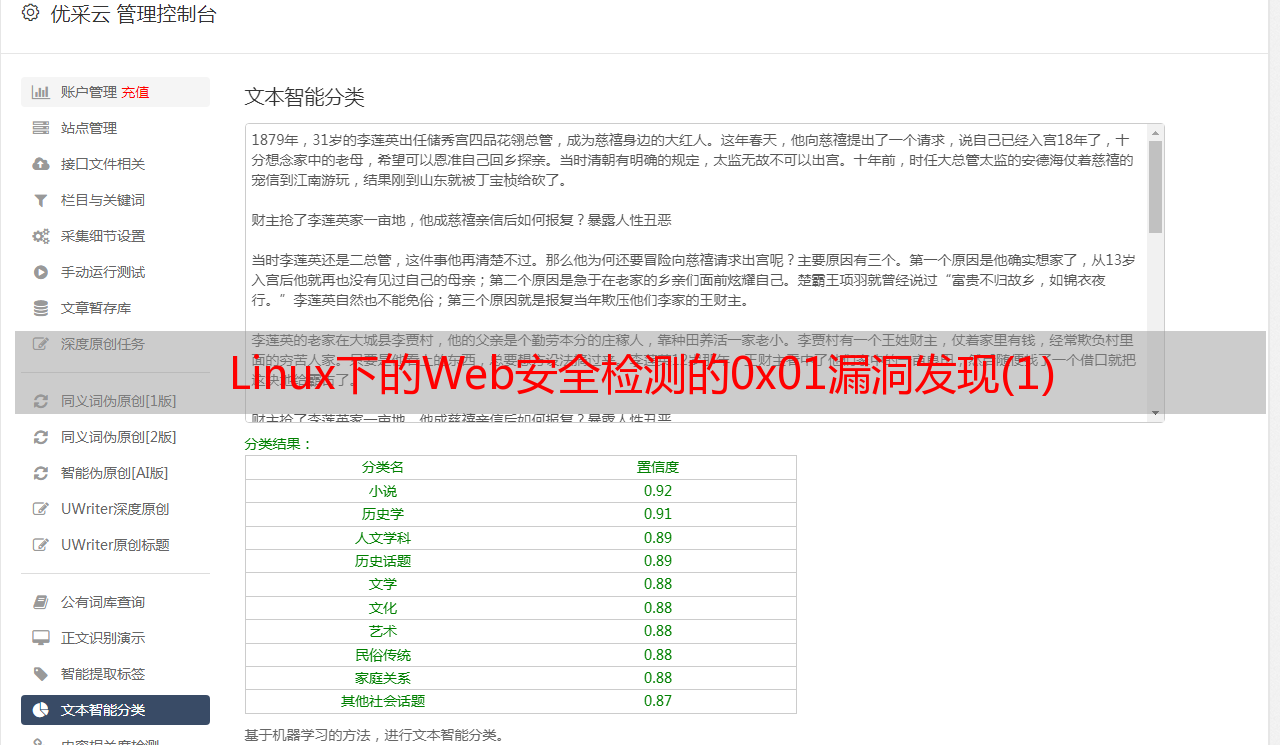

了解情况后,我们使用AWVS再次扫描,扫描结果如图04所示:

它看起来仍然很严重,但这是假阳性吗?在测试中知道它。

([1) ASP.NET填充Oracle漏洞

在中国,很少有人研究过padding oracle漏洞,我还通过介绍其他漏洞文章了解了一些有关该漏洞的信息。了解如何使用它。

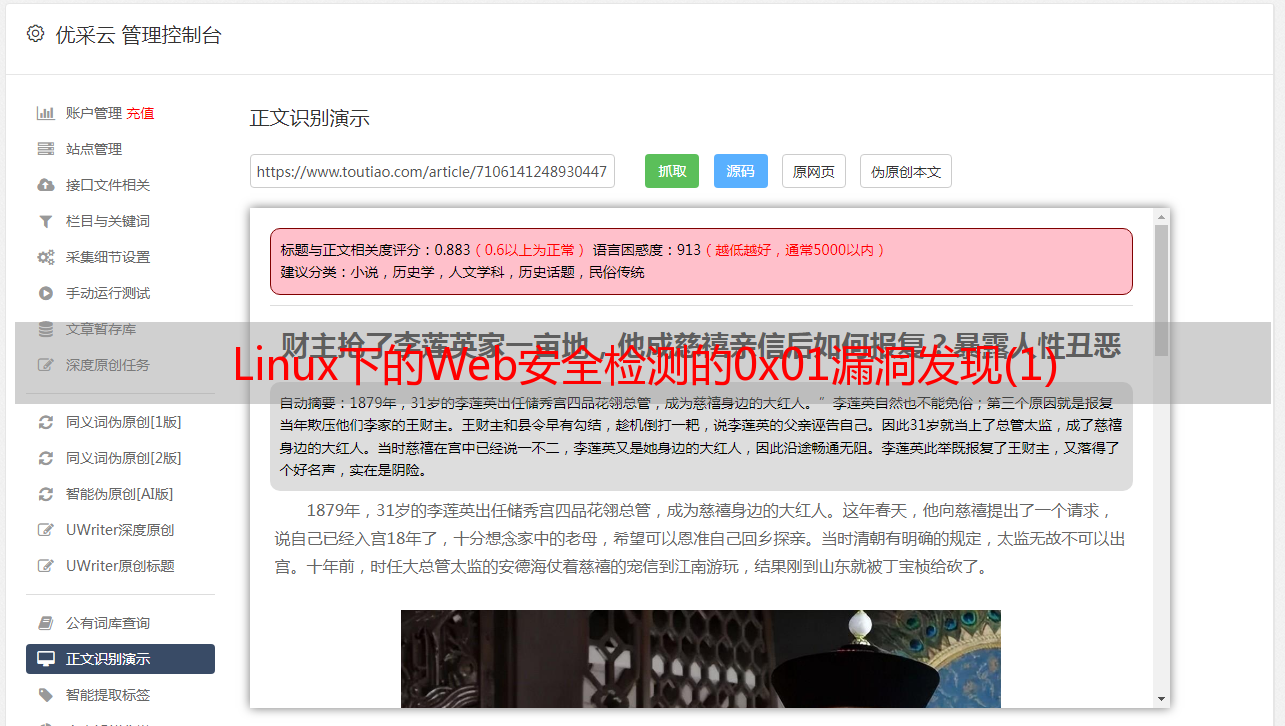

首先,我们找到在哪个页面上调用WebResource.axd。通过搜索,它显示在login.aspx中,如图05所示:

看到ViewState的加密字符串,让我们对其解密并查看其中的内容。如图06所示:

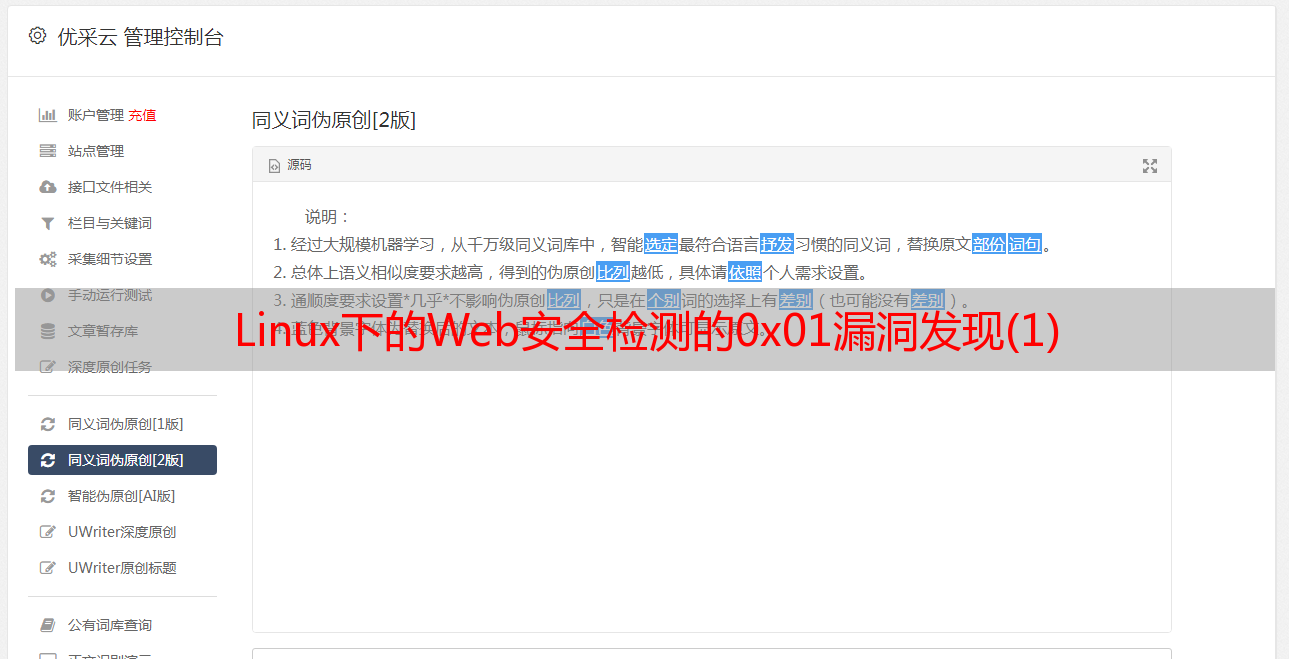

未找到任何内容。后来,在主页上也发现了一个很长的加密字符串。解密后,发现它是菜单等。另外,在使用HTTP数据包发送的过程中,我们还注意到ViewState也已加密。看一下如何使用axd文件,如图07所示:

看到最后一个红色框,应该修补漏洞。顺便说一下,这是解决此漏洞的方法:

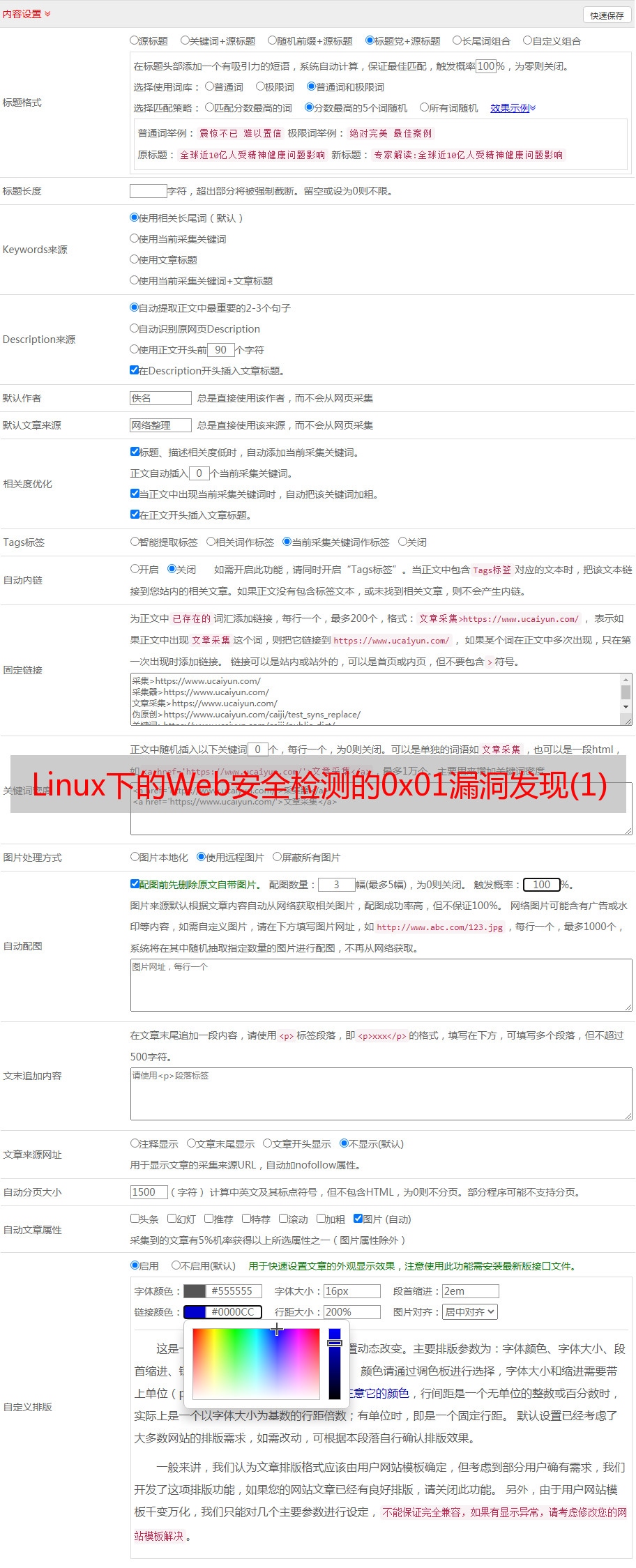

在根目录下编辑web.config并添加以下内容:

这是自定义错误,以防止利用此漏洞。返回的结果是固定的。不要忽略这个漏洞,如果您在此处配置数据库密码,那么我们可以获得该文件的内容。不应将其视为虚假警报,但目标已得到解决。

([2)盲SQL注入(盲注入)

盲SQL注入是一种更具挑战性的注入方法,因为它完全依赖于猜测。目标将不会返回任何错误消息提示,然后会更累,这是体力劳动。有关详细信息,请参阅:

盲SQL注入有关MSSQL和MYSQL之间的时间差

由于时间问题,我不会在这里进行测试。有文件NewsList.aspx。和/ProductList.aspx

([3) XSS跨站点

exploit语句确实存在:

/admin/Logout.aspx?msg=928822%27%28alert(0)%29946059

我认为这种漏洞不可忽视,因为它是授权检查和欺骗。威胁仍然存在。如图08所示:

([4) POP弱密码攻击

使用POP弱密码的目的是通过指向另一方邮箱的链接来检查管理员的邮件。我们使用Outlook来利用此漏洞,如图09,图10所示:

工具扫描和测试情况已完成。后来,我在网页上找到了fckeditor编辑器,但由于服务器拒绝提交XML数据而无法使用它。

([5)其他检测

在服务器上发现了

3个网站,而2个网站都由政府管理(发现某些事情没有继续进行),所以让我们不要动。暂时检测到这里已经结束。

0x02安全摘要

可以安全地做自己的事,但这还不够。

尽管目标网站没有成功,但它成功与同一服务器上的其他网站一起成功了ASP.NET Padding Oracle Vulnerablitity,如图所示:

此外,您的IIS具有PUT和Move操作,您可以上载任何文件。如图所示

通过这种方式,可以通过ASP.NET Padding Oracle Vulnerablitity获取mssql的密码,并通过IIS的PUT和MOVE获取webshell。后来我没有继续到达这里。因为这只是友谊测试。然后他问管理员,他同时完成了网站和网站的修补程序(敬佩,我们还没有做到),而政府的网站则急于修补。

本文中的检测方法融合了各种思路,没有错过任何可能的机会,最终在扫描阶段获得了目标。您不能忽略要传达的过时漏洞,细节决定成败!