网站内容劫持 广告(关于服务器劫持的一些事儿,你知道几个?)

优采云 发布时间: 2021-12-07 21:17网站内容劫持 广告(关于服务器劫持的一些事儿,你知道几个?)

1),已知的劫持类型

“1”,浏览器内核分为Trident内核(IE内核)、Gecko内核(Firefox内核)、Webkit内核(Chrome内核)

“2”、劫持方式常见的子dll注入劫持(针对IE)制作成本简单易操作是目前最常见的劫持方式跳转、常驻exe劫持(针对市面上大部分浏览器)、驱动-level repackage Hijacking(通常这样做是针对大大小小)、网络层劫持(路由层、线路运营商、DNS运营商)

(2),故障排除思路

“1”,首先判断整个局域网是否存在劫持现象。比如客户端打开A地址跳转到B地址,那么你可以把A地址复制到服务器或者收费机里面输入看看会不会跳转到B地址。如果它会在网络层(路由层、线路运营商、DNS 运营商)进行劫持。故障排除方法是更换客户端DNS,直接将外线连接到电脑上,无需连接路由器。

IIS7网站监控可以及时防控网站的风险,快速准确监控网站是否受到各种劫持攻击,网站是否可以正常打开跨国家(查域名是否为Wall),精准DNS污染检测,配合网站开启速度检测功能,第一时间知道网站是否被黑、被黑、改标题、被黑。持续改进产品,提供缺陷零数据!

它可以完成以下功能:

1、检测网站是否被黑

2、检测网站是否被劫持

3、检查域名是否被屏蔽

4、检查DNS是否被污染

5、网站 真实全开时间(独家)

6、拥有独立监控后台,24小时定期监控域名

官方地址:

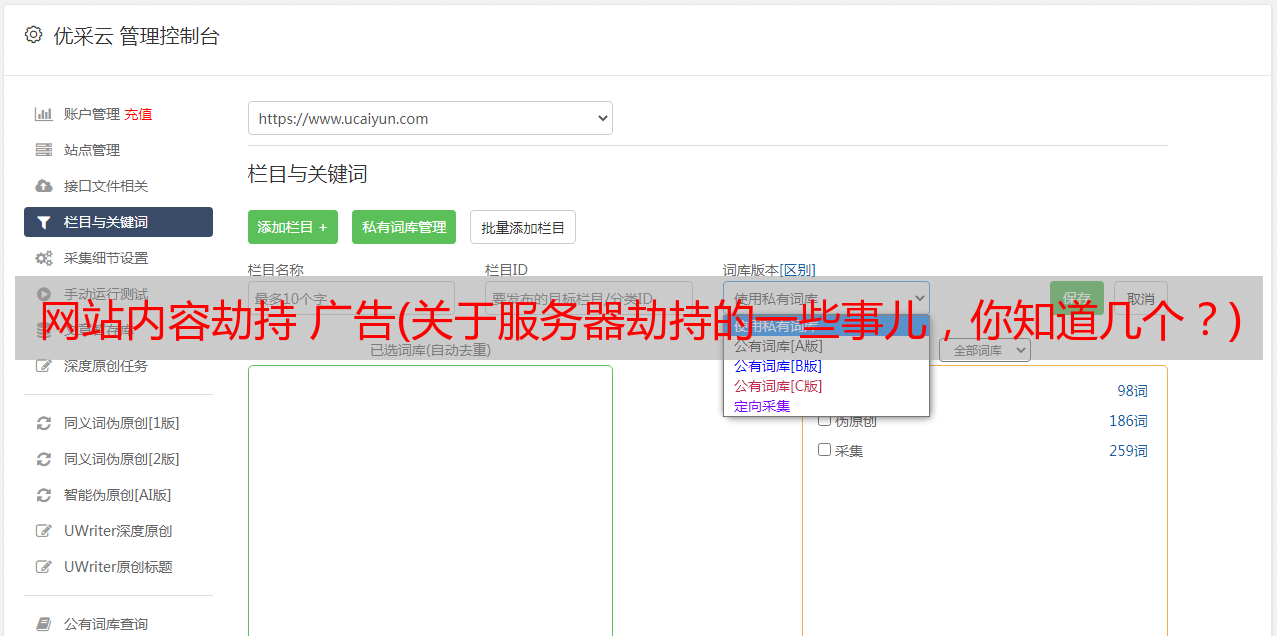

官方图片:

1.1、 提醒:如果是在服务器上测试,应该严格要求把所有A地址都复制下来,不能比对主域名。比如客户端打开百度搜索框输入内容,点击百度搜索,就会无限刷新,所以如果做测试,应该把地址的所有字符复制到服务器进行测试. 你不能在服务器上打开搜索就说明服务器没有被劫持,因为每个带有后缀ID的页面中搜索框的内容也有一个唯一的ID,而不是你看起来像的百度搜索

“2”。如果确定只有客户端被劫持,那么下一步就是在没有内核浏览器的客户端上测试A地址,看是否会跳转到B地址。建议测试浏览器IE\Chrome\Firefox,根据测试结果猜测劫持方法。如果单纯用IE打开A地址,跳转到B地址,其他浏览器都没问题,那么最常见的Dll注入方法就是劫持了。那么你需要做的就是使用360MD、PChunter等可以查看进程模块的工具来分析IE进程的注入模块。下图是一个例子。通常您可以将文件制造商留空或将路径在“C:\Users\Administrator\AppData\Local\Temp”、“C:\Program Files (x86)\Common Files的dll”等)。卸载非常规路径中的dll。提醒:正规网络公司制作的文件一般默认为英文名称或缩写的组合。例如,GameData.dll、CPUidsdk.dl。

“3”,如果你使用IE\Chrome\Firefox,就会有劫持,那么可以断定是对驱动层的劫持。卸载驱动经常导致机器蓝屏。另外,这里温馨提醒,驱动一定要有程序可以释放然后加载。如果不方便退出某些程序,可以参考取消客户端的所有启动项或纯无盘环境进行测试。